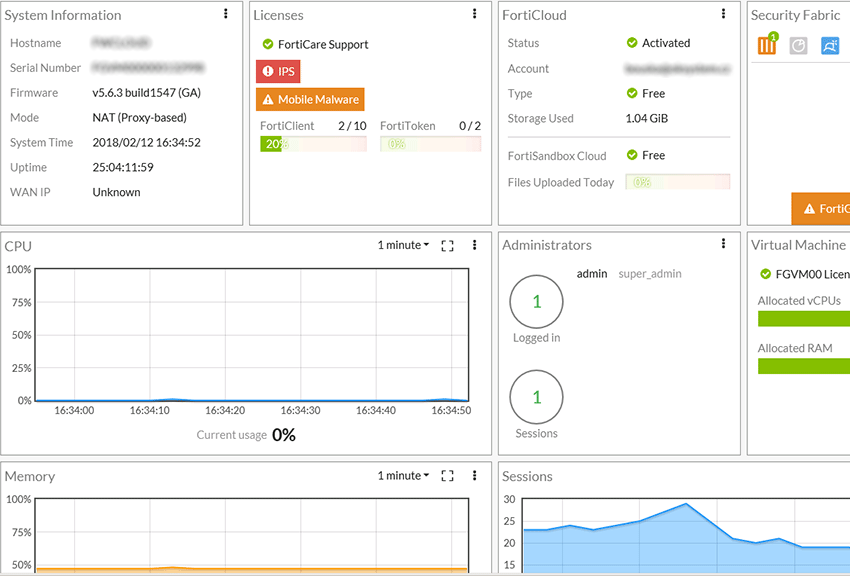

Pozn.: Popis v článku vychází z virtuálního FortiGate FG-VM00 s FortiOS verzí 5.6.3.

Pozn.: FortiGate jsem zprovozňoval v rámci virtuálního datového centra, kde se využilo, že je nabízen i jako virtuální appliance. Na studování nebylo moc času, takže různé věci jsem řešil pokusy. Článek uvádí moje stručné poznámky, které jsem si v průběhu vytvořil.

Fortinet uvádí, že FortiGate má vždy všechny vlastnosti, takže model volíme pouze podle požadované propustnosti (výkonu). Dále dokupujeme HW/SW support. A k vlastnímu FW můžeme dokupovat předplatné (subskripce) pro aktualizaci různých definic FortiGuard Security Subscriptions.

Porovnání různých modelů FortiGate:

- FortiGate Virtual Appliances – specifikace virtuálních modelů

- Fortinet Product Matrix – parametry HW modelů FortiGate Network Security Platform i dalších appliance

- Maximum Values Table – maximální hodnoty, které podporují různé modely

- FortiOS 5.6 – vlastnosti operačního systému

Co znamenají některé Forti-něco termíny (zařízení a služby):

- Fortinet - název společnosti výrobce, https://www.fortinet.com/

- FortiGate - Next-Generation Firewall (HW appliance), Virtualized Next-Generation Firewall (VM)

- FortiWeb - publikace a ochrana webových serverů, Web Application Firewall (WAF)

- FortiOS - operační systém, The Operating System to Enable the Security Fabric

- FortiCare - podpora HW a SW, FortiCare Support Services

- FortiGuard - bezpečnostní služby (předplatné), FortiGuard Labs

- FortiManager - centralizovaná správa, Centralized Security Management

- FortiAnalyzer - centralizované logování a reporty, Centralized Network Security Logging and Reporting

- FortiSandbox - proaktivní ochrana proti hrozbám, Top-rated Proactive Advanced Threat Detection

- FortiCloud - centralizovaná cloudová správa, logování a Sandbox, Cloud-Based Management for Security and Wireless, určité funkce jsou zdarma

- FortiClient - zabezpečení stanice, může poskytovat info pro FortiGate, Endpoint Security, částečně zdarma

Základní dokumentace:

- FortiOS 5.6 Online Help

- FortiOS Help

- The Fortinet Cookbook

- FortiOS Handbook

- Fortinet Technical Discussion Forums

Instalace FortiGate VM

Dokumentace FortiGate-VM Install Guide For FortiOS 5.6.

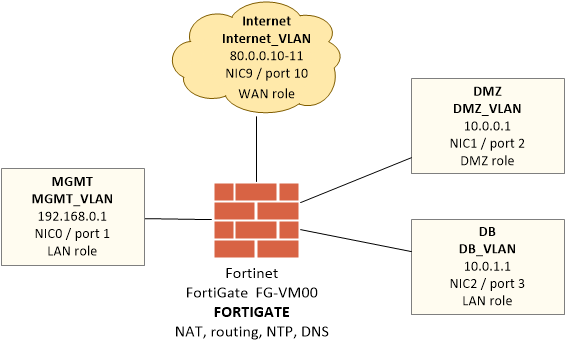

V průběhu popisu jsou uváděny příklady, které vychází z následujícího testovacího zapojení. Virtuální stroj FortiGate má 10 síťových karet (NIC0 až NIC9), které jsou uvnitř FortiGate mapovány jako port 1 až 10. Z toho použijeme 4 pro různé sítě - internet (port 10), správa (port 1), DMZ (port 2) a DB (port 3).

Stručný postup úvodního zprovoznění VM:

- vytvoříme virtuál ze šablony / OVF

- nastavíme HW parametry VM, FG-VM00 verze 5.6 podporuje 1 vCPU, 1 (nebo 2 GB vRAM - musí být již licencovaný), vDisk 2GB systém a 30 GB pro logy (až 2TB), 1 virtual domain (max 2)

- na začátku zapojíme síť port1 - NIC0, který nastavíme do management sítě (přes toto rozhraní se bude spravovat)

- připojíme se na konzoli, uživatel

adminprázdné heslo - nastavíme IP adresu a přístup k administraci (na začátku se musí povolit

http, protože do zadání licence podporuje pouze low-strength encryption)

config system interface edit port1 set ip 192.168.0.1 255.255.255.0 append allowaccess http append allowaccess ping end

- pokud potřebujeme, tak nastavíme GW pro tuto síť

config router static edit 1 set device port1 set gateway 192.168.0.254 end

- pro otestování komunikace můžeme použít ping na nějakou adresu v síti

execute ping 192.168.0.10

- připojíme se na webové rozhraní http://192.168.0.1

VDOM - virtuální domény

Dokumentace VDOM configuration.

FortiGate podporuje na jednom zařízení vytvořit několik Virtual Domains (VDOMs) a tak hostovat více oddělených instancí FortiOS, které mají samostatnou správu a rozdělené prostředky.

Základní konfigurace a ovládání

Pouze bodově, kde nalezneme běžné věci.

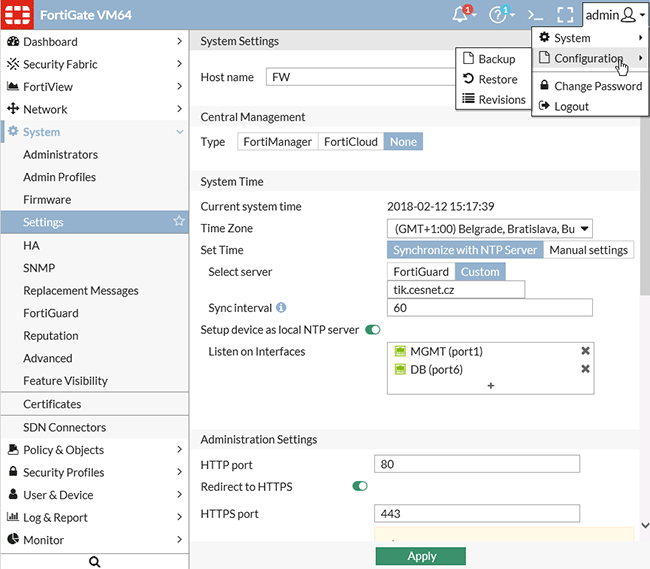

- hostname, datum - System > Settings

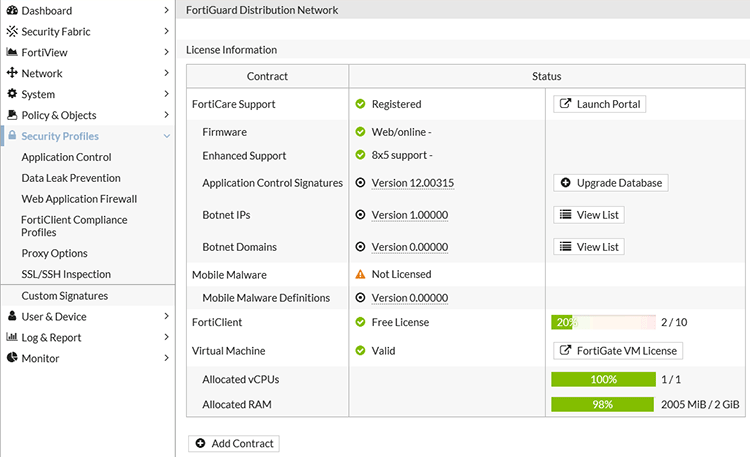

- nahrání licence a zobrazení HW info - System > FortiGuard (po nahrání licence se provede restart, pak mi dlouhou dobu psalo přihlášení, že zadávám chybné heslo, když přihlášení prošlo, tak již další restarty byly OK)

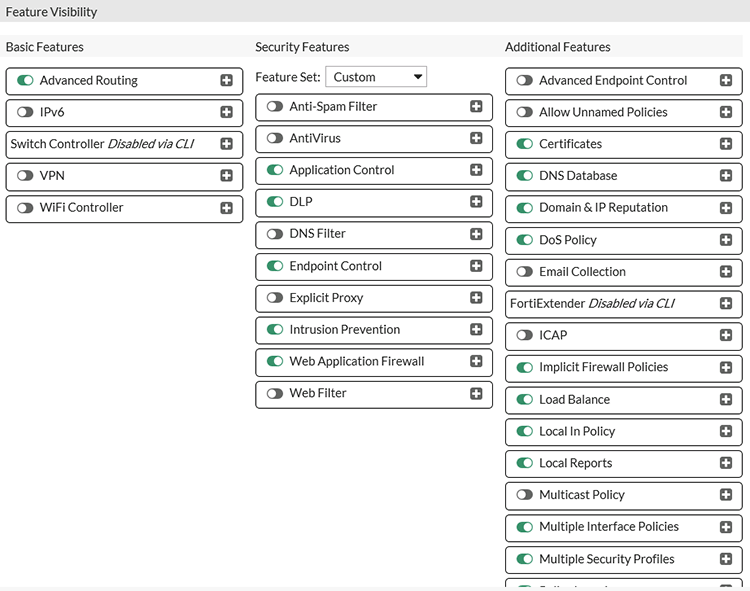

- nastavení vlastností, které nabízí rozhraní (řada věcí je standardně skryta) - System > Feature Visibility - třeba DNS Database, Local In Policy, Multiple Interface Policies, Load Balance

- změna hesla a účty - pravý horní roh admin - Change Password, System > Administrators

- záloha - pravý horní roh admin - Configuration - Backup

- vypnutí - pravý horní roh admin - System - Shutdown

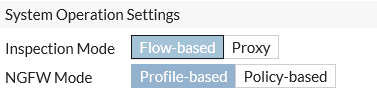

Základní režim funkce

Dokumentace NAT/Route Mode vs. Transparent Mode, Inspection Mode, NGFW Policy Mode, Inspection Modes.

Konfigurace je v System > Settings.

FortiGate může pracovat ve dvou hlavních operačních módech (Operation Mode):

- NAT/Route - standardní režim pro většinu situací, FortiGate funguje jako brána nebo směrovač mezi sítěmi, umožňuje využít NAT a skrýt interní adresy

- Transparent - v transparentním módu FortiGate nedělá žádné změny IP adres, pouze provádí bezpečnostní skenování provozu, umisťuje se mezi interní síť a router. Přepnutí do tohoto módu se provádí pomocí CLI.

A ve dvou inspekčních módech (Security Profile Inspection Mode):

- Proxy - dle Fortinetu preferovaný režim, který nabízí více vlastností a konfiguračních možností (třeba Web Application Profile, Explicit Web Proxy, WAN Optimization, Web Caching), dochází k uložení provozu do vyrovnávací paměti (rekonstrukci) a jeho kompletnímu prozkoumání, než se určí akce, takže je inspekce přesnější a analýza bezpečnější, v tomto módu se používá kombinace flow-based a proxy-based inspekce, pro Virtual Server můžeme využít všechny typy HTTP, TCP, UDP, IP, HTTPS, IMAPS,POP3S, SMTPS, SSL.

- Flow-based - provoz je analyzován tak, jak prochází skrze FortiGate, proto nejsou k dispozici všechny funkce, ale nezdržuje provoz a nabízí vyšší výkon, používá se jednoprůchodové porovnání Direct Filter Approach (DFA) paternu pro identifikaci útoků, v tomto módu můžeme použít Virtual Server pouze typu HTTP, TCP, UDP, IP.

Od FortiOS 5.6 jsou k dispozici další možnosti:

- Transparent Web Proxy - můžeme využít pro Proxy inspekční mód, nemá tolik možností jako Explicit Web Proxy, ale na klientovi není třeba nic konfigurovat

- NGFW mód - pokud nastavíme Flow-based inspekční mód, tak volíme ještě mód NGFW Profile-based, funguje jako dříve vytvářením Application Control nebo Web Filtering profilů, nebo Policy-based, kdy zadáváme aplikace a URL kategorie přímo do pravidla (politiky), SSL/SSH inspekce se aplikuje na všechna pravidla a také se SNAT definuje centrálně a ne na jednotlivých pravidlech

Nastavení sítí a adres

Dokumentace Installing a FortiGate in NAT/Route mode, Example network topologies, Behaviour on the GUI of the Interface Role .

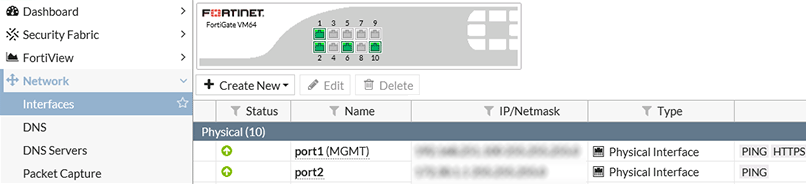

Interfaces - rozhraní

Rozhraní jsou

- Interface - Physical nebo Virtual (VLAN, VPN tunel, atd)

- Zones - skupina více Interface (pak se nemohou používat samostatně)

- Virtual Wire Pair - zrcadlení portu

Můžeme jim nastavit určitou roli, což pouze skrývá některé položky v GUI u editace rozhraní, a využije se u logů.

- Undefined - zobrazuje vše

- WAN - připojení do internetu

- LAN - koncová zařízení

- DMZ - servery

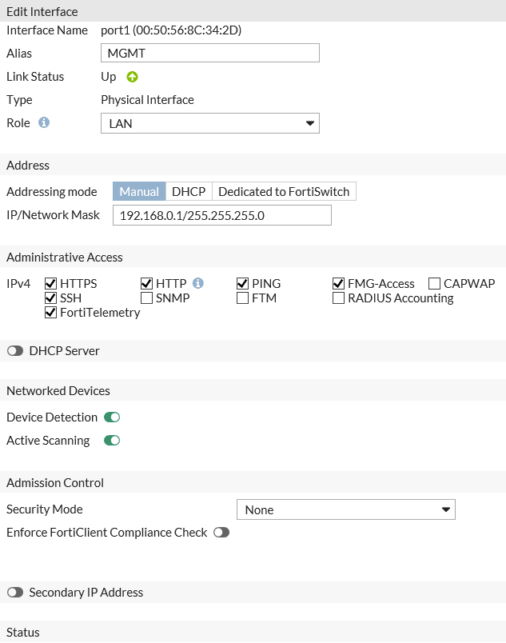

Konfigurace Network > Interfaces. VM má k dispozici 10 portů, v rámci virtualizace je zařadíme do určité sítě. Přiřadíme alias a adresu.

- port 1 - MGMT_VLAN, MGMT, 192.168.0.1/255.255.255.0

- port 2 - DMZ_VLAN, DMZ, 10.0.0.1/255.255.255.0

- port 3 - DB_VLAN, DB, 10.0.1.1/255.255.255.0

- port 10 - Internet_VLAN, Internet, 80.0.0.10/255.255.255.0

U každého portu vyplníme

- Alias - popisný název portu (rozhraní)

- Role - WAN, LAN, DMZ, Undefined

- u internetu Estimated Bandwidth dle rychlosti připojení, třeba 100000 kbps

- Addressing mode - Manual, IP adresa rozhraní (většinou pak slouží jako GW pro danou síť, u internetu jde o adresu NATu) spolu s maskou

- Administrative Access - povolíme komunikace na rozhraní, hlavně u MGMT (povoluje přístup na GUI, SSH), jinde třeba ping

- na interních sítích povolíme Device Detection

- u internetu zvolíme Secondary IP Address a zadáme další veřejné IP adresy (je zde limit 32 adres, asi není třeba zadávat adresy sem, ale stačí vytvořit FW pravidlo a adresa se použije)

- pokud chceme interface vypnout, tak je poslední řádek Interface State

Default Gateway

Konfigurace Network > Static Routes

Vytvoříme novou routu s cílem 0.0.0.0/0.0.0.0, GW 80.0.0.1, interface port10

Další routy, pro přímo připojené interfacy, nemusíme definovat. Chování, jako routování nebo NAT, se řeší na jednotlivých pravidlech a může být jedno pravidlo s NATem a jiné s routingem.

DNS a DNS Server

Dokumentace Networking > DNS.

FortiGate potřebuje využívat DNS služeb k překladům různých adres. Defaultně využívá svoje servery, ale můžeme nastavit libovolné v Network > DNS.

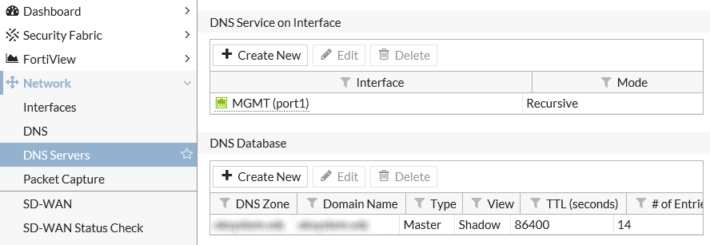

Jako další vlastnost je, že FortiGuard může sloužit jako DNS Server pro interní klienty. Pak přeposílá dotazy na nastavené DNS servery. Ale můžeme vytvořit i lokální DNS databázi, tedy určitou DNS Zone pro nějaké doménové jméno, kde vytváříme záznamy. V konfiguraci DNS Serveru volíme interface, kde služba poslouchá (na IP adrese FW).

Konfigurace se provádí v Network > DNS Servers (musíme mít zapnuté zobrazení dané vlastnosti). U nastavení Interface volíme mód fungování:

- Forward to System DNS - pouze přeposílá na veřejné DNS servery

- Recursive - nejprve prohledá interní DNS záznamy, pokud nenalezne, tak přeposílá

Lokální DNS záznamy se doporučuje provozovat pouze pro interní klienty (nastavení zóny Shadow a ne Public).

NTP - synchronizace času

Dokumentace System Settings - System Time, Technical Note: Custom NTP server configuration.

Další doporučené nastavení je synchronizace času s nějakým časovým serverem. FortiGuard opět umí fungovat jako NTP Server pro lokální klienty na vybraných interfacech. Synchronizace probíhá buď vůči Fortinet serverům nebo nějakým nastaveným, ale tuto konfiguraci musíme provést pomocí CLI.

Nastavení se provádí v System > Settings sekce System Time. Nastavení vlastních serverů v CLI:

config system ntp set type custom config ntpserver edit 1 set server tik.cesnet.cz next edit 2 set server tak.cesnet.cz next end

Pro kontrolu, že synchronizace probíhá, můžeme použít příkaz.

diagnose sys ntp status

Vytváření pravidel (politik)

Dokumentace FortiGate Firewall.

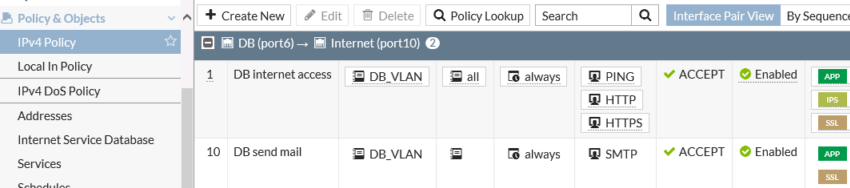

Konfigurace Policy & Objects > IPv4 Policy

Vidíme seznam pravidel, který je standardně řazený podle interface (vpravo nahoře Interface Pair View). Na konci je implicitní Deny.

- Všechna pravidla (politiky) jsou jednoho typu a speciální situace se řeší pomocí speciálního objektu.

- K identifikaci zadáme název pravidla.

- Základem každého pravidla je definice jednoho nebo více rozhraní, přes které může komunikace přijít (Incoming Interface) a odejít (Outgoing Interface). To nijak neurčuje adresy, ty musíme omezit dále.

- Dále určujeme zdroj (Source) a cíl (Destination) komunikace. Můžeme zadat adresu, uživatele nebo zařízení (třeba Android Phone). Adresa může být FQDN a Wildcard FQDN, Geography (země), IP Range, Subnet, Dynamic SDN Address. Můžeme také zvolit

allnebonone. - Můžeme určit, kdy pravidlo platí (Schedule).

- Pod Service zadáme povolené protokoly/služby (ve skutečnosti porty).

- Jako Action většinou volíme Accept.

- Pod Firewall/Network Options se nastavuje NAT - je tím myšlen Source NAT, kdy se překládá zdrojová adresa (primárně při komunikaci z privátních IP adres do internetu).

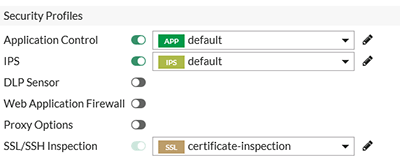

- Pod Security Profiles nastavujeme kontroly na vyšších vrstvách (IPS, Web Filtert, atd).

- Dále nastavujeme parametry logování v Logging Options.

- A na konci můžeme pravidlo vypnout Enable this policy.

Fortinet používá termín politika (Policy), já jsem zvyklý používat pravidlo (Rule), takže to bude v článku častěji. Jak je uvedeno, všechna pravidla jsou jednoho typu. Já si osobně rozděluji pravidla na dvě kategorie (i když záleží na úhlu pohledu, použiji to i dále):

- přístupové pravidlo (Access Rule) - povoluji komunikaci z jedné sítě do druhé pro určitý protokol (cílový port), často přístupy interních klientů do internetu

- publikační pravidlo (Publish Rule) - zveřejňuji nějakou službu do jiné sítě, často za pomoci DNAT, třeba publikace webového serveru

NAT - Network Address Translation

Pěkný obecný popis Source NAT and Destination NAT, NAT Configuration Examples.

Pro komunikaci mezi dvěma sítěmi můžeme použít buď směrování routing nebo překlad adres NAT. Při komunikaci do/z internetu je většinou NAT potřeba, protože uvnitř (LAN, DMZ) běžně používáme privátní adresy, které se v rámci internetu nedají směrovat.

Proto z interní sítě do internetu většinou využijeme Source NAT, kde se na FW mění odchozí adresa (třeba 10.0.0.10 na 80.0.0.10). FW si ukládá spojení do tabulky, takže odpovědi na tuto komunikaci směruji na správného interního klienta. Pokud chceme z internetu komunikovat na server v DMZ, který nemá veřejnou adresu, tak použijeme Destination NAT, kde se mění cílová adresa (třeba 80.0.0.11 na 10.0.0.10). NAT se rozděluje ještě na mnoho variant, například jestli se překládá vždy jedna adresa na jednu nebo více interních adres na jednu veřejnou, apod.

U NATu je ještě důležitá práce s porty, buď se všechny porty ze zdroje přenáší na cíl, což označujeme jako Port Forwarding. Nebo u NATu nastavíme pouze jeden port a ten můžeme posílat na jiný port v cíli Port Translation.

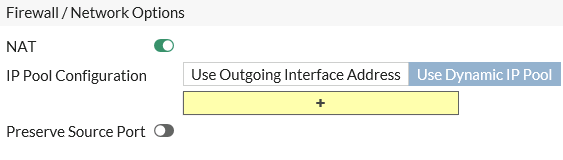

U FortiGate se způsob komunikace mezi sítěmi (routing, NAT) nastavuje na každém pravidle. V pravidle je sekce Firewall/Network Options a zde zatržítko NAT. Pokud je vypnuté, tak se pro komunikaci z daného zdroje na cíl používá routing a adresy se nemění. Pokud jej zapneme, tak se použije Source NAT a mění se zdrojová adresa dle další konfigurace. To tedy primárně použijeme pro odchozí komunikaci do internetu.

V IP Pool Configuration můžeme zvolit Use Outgoing Interface Address. Pak se použije odchozí IP adresa interface, tedy všechny zdroje se přeloží na stejnou adresu. Nebo můžeme zvolit Use Dynamic IP Pool a definovat, jak se má překládat.

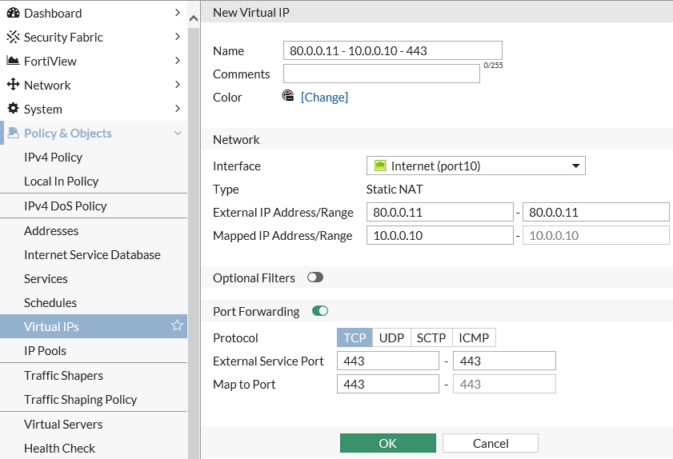

Když chceme publikovat server s neveřejnou adresou na nějakou veřejnou, tedy Destination NAT, tak musíme využít Virtual IPs. A tuto Virtual IP pak zadáme v pravidle jako Destination. U VIP můžeme určit interface, na kterém adresa poslouchá, potom External IP Address/Range (většinou veřejná IP) a Mapped IP Address/Range (většinou interní IP serveru). Volitelně můžeme určit další omezující kritéria Optional Filters. V části Port Forwarding můžeme nastavit jaké porty (nebo rozsahy) se přeposílají a případně je posílat na jiné cílové porty.

Přístupové pravidlo (Policy)

Dokumentace Creating security policies.

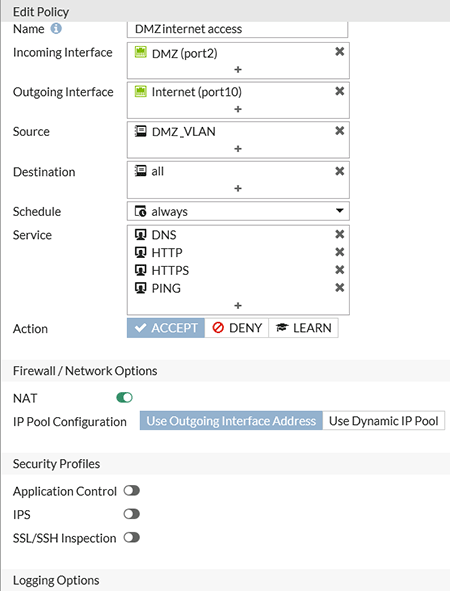

Obecné informace o vytváření pravidel (politik) jsou popsány výše. Zde je uvedený příklad povolení určité komunikace (DNS, HTTP, HTTPS, PING) do internetu z vnitřního subnetu (DMZ_VLAN).

- Policy & Objects > IPv4 Policy

- vytvoříme nové pravidlo a pojmenujeme

- vybereme Incoming Interface DMZ a Outgoing Interface Internet

- pro Source vytvoříme novou adresu

DMZ_VLANjako Subnet 10.0.0.0/255.255.255.0 a portDMZ - Destination zvolíme

all - Schedule zvolíme

always - Service vybereme

pingaDNS, HTTP, HTTPS(nebo můžeme vybrat Service Group Web Access, která obsahuje tyto tři služby) - Action zvolíme

ACCEPT - komunikace je do internetu pomocí veřejné IP adresy, takže zatrhneme NAT

- můžeme zapnout určité Security Profiles, zajímavé je třeba

Application Controlpro identifikaci komunikujících aplikací - Log Allowed Traffic povolíme

All Sessions - pravidlo necháme povolené Enable this policy

- hned po uložení OK začne pravidlo platit

Seřazení pravidel

Dokumentace Policy order.

FortiGate využívá princip, kdy vyhodnocuje pravidla od začátku seznamu a pokud celé pravidlo vyhovuje, tak jej uplatní a dále v seznamu nepokračuje. Na každý packet se tedy může aplikovat pouze jedno pravidlo. Proto musíme mít více specifická pravidla na začátku seznamu. Například, když máme pro subnet nějak omezený provoz, ale pro jednu adresu chceme udělat výjimku, tak toto pravidlo musí být první.

Po vytvoření nového pravidla je dobré se podívat na seznam a případně jej přesunout.

- Policy & Objects > IPv4 Policy

- zvolíme zobrazení By Sequence

- za číslo sekvence můžeme politiku přetáhnout na jinou pozici

Publikační pravidlo (Policy)

Dokumentace Using virtual IPs to configure port forwarding, Port forwarding, Why you should use SSL inspection, Protecting a web server with DMZ, One IP address serving multiple servers, Protecting a server running web applications.

V příkladu chceme publikovat web server (http a https) s interní adresou 10.0.0.10 na veřejnou adresu 80.0.0.11.

Publikační pravidlo je stejné jako přístupové pravidlo a většinu hodnot nastavíme obdobně. Základem je vytvoření Virtual IP (podrobněji popsáno v kapitole NAT). Buď ji můžeme vytvořit uvnitř pravidla, nebo připravit dopředu. Zde si dopředu vytvoříme dvě VIP (pro port 443 a 80):

- Policy & Objects > Virtual IPs

- vytvoříme novou adresu a pojmenujeme

- Interface vybereme Internet

- External IP Address zadáme do obou polí

80.0.0.11 - Mapped IP Address zadáme

10.0.0.10 - zapneme Port Forwarding a protokol

TCP, External Service Port443směrujeme na Map to Port443 - to samé uděláme znovu pro port

80

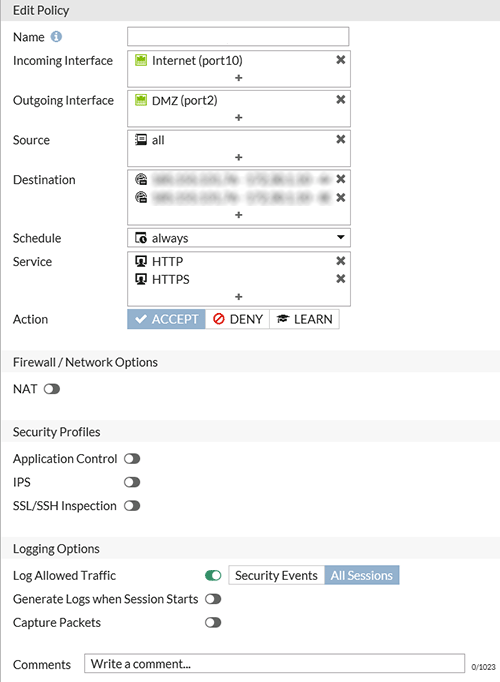

Tyto dvě VIP můžeme volitelně spojit do jednoho objektu pomocí Virtual IP Group. Vytvoříme publikační pravidlo (politiku).

- Policy & Objects > IPv4 Policy

- vytvoříme nové pravidlo a pojmenujeme

- vybereme Incoming Interface

Interneta Outgoing InterfaceDMZ - Source zvolíme

all - do Destination vybereme vytvořené VIP nebo jejich skupinu

- Schedule zvolíme

always - Service vybereme

HTTP, HTTPS(pokud bychom ve VIP směrovali na jiné porty, tak zde musíme zadat ty cílové porty) - Action zvolíme

ACCEPT - zdrojovou adresu nechceme měnit, takže nezatrhneme NAT

- můžeme zapnout určité Security Profiles, zajímavé je třeba

IPSaWeb Application Firewall, ale u šifrované komunikace záleží na dalších nastaveních - Log Allowed Traffic povolíme

All Sessions - pravidlo necháme povolené Enable this policy

Load Balancing, Reverse Proxy a SSL Offloading

Dokumentace Configuring load balancing, SSL/TLS offloading.

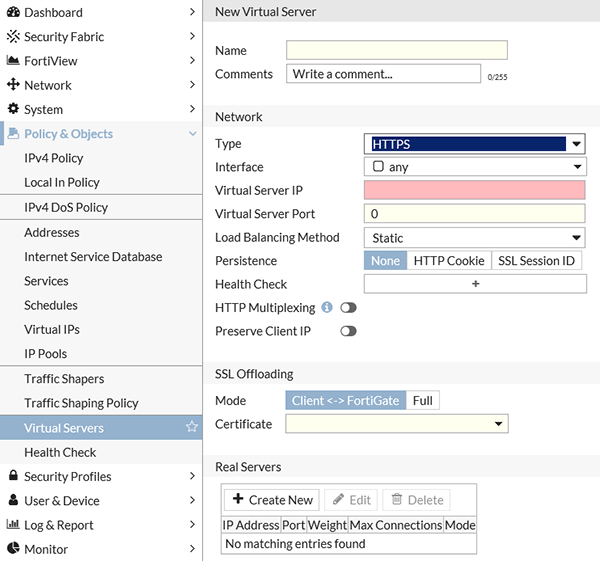

FortiGate podporuje vlastnost rozvažování serverové zátěže (server load balancing), kdy je příchozí provoz distribuován na jeden nebo více serverů. Využívá k tomu Virtual Server, který zachytí příchozí komunikaci a pošle na backend server.

Pozn.: Trochu mi zde přijde matoucí využívání Virtual IPs pro DNAT a Virtual Servers (kde také definujeme Virtual IP). Nejzajímavější je, že v příkazové řádce se oboje konfiguruje stejně pomocí příkazu config firewall vip.

- Definujeme Virtual Server IP, cože je IP adresa externího rozhraní (veřejná IP adresa) na kterou přichází komunikace.

- Určíme typ (Type), což je buď obecný protokol IP, TCP nebo UDP, nebo protokol vyšší vrstvy (L7) HTTP, HTTPS nebo SSL/TLS, u kterých můžeme používat rozšířené funkce (Persistence, HTTP Multiplexing). Typy, které využívají SSL, jsou k dispozici pouze, když FortiGate pracuje v inspekčním módu Proxy (ne Flow-based).

- Dále specifikujeme port (Virtual Server Port), na kterém služba poslouchá.

- A jednu z rozvažovacích metod, podporováno je static (failover), round robin, weighted, least session, least RTT, first alive, http host.

- Přiřadit k rozvažování můžeme až 8 cílových serverů (Real Servers).

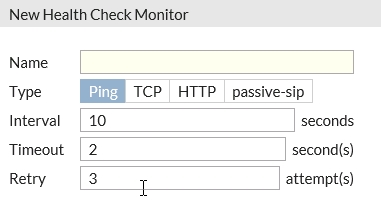

Také můžeme definovat metodu pro zjištění stavu serveru Health Check, podporováno je ping, tcp, http, passive-sip.

Pro šifrované spojení se využívá SSL Offloading, kdy na FortiGate nahrajeme certifikát serveru, příchozí komunikace je rozšifrována a mohou na ní proběhnout kontroly. Může to také sloužit k akceleraci spojení (šifrovací operace nemusí provádět cílový server). Podporovány jsou dvě metody:

- Client <-> FortiGate (Half Mode), kdy je šifrovaná komunikace od klienta na FW a na server se posílá nešifrovaná

- Client <-> FortiGate <-> Server (Full Mode), kdy je šifrovaná na obě strany

Virtual Server můžeme využít jako jednodušší Reverse Proxy pro zabezpečení webového serveru. Provoz je ukončen na FortiGate a zkontrolován, než se posílá na server. Bohužel není podporováno třeba Server Name Indication (SNI) a tedy směrování provozu z jedné IP adresy na různé cílové servery podle hostname. Ani další speciální možnosti, kterými disponuje vyspělá Reverse Proxy.

Abychom mohli SSL funkce použít, tak náš FortiGate model musí podporovat SSL Offloading, což se dozvíme v FortiOS 5.6.3 Feature/Platform Matrix.

Konfigurace je snadná:

- volitelně vytvoříme Policy & Objects > Health Check

- vytvoříme Policy & Objects > Virtual Servers kam zařadíme cílové adresy

- vytvoříme pravidlo Policy & Objects > IPv4 Policy, kde virtuální server použijeme jako Destination

Řadu speciálních nastavení (třeba určení povolených šifer) můžeme provést pouze pomocí CLI FortiOS 5.6 CLI Reference - Firewall.

Pozn.: Hledal jsem možnost, aby FortiGate přesměroval provoz z http na https (ne port forwarding, ale hlavička Location), ale to neumí. Už to vypadalo, že by to měl dělat příkaz set ssl-http-location-conversion enable na Firewall VIP, ale ten je pro situaci, kdy máme SSL Offloading Half (tedy https na Fortigate, ale na cílový server jde http), tak když server odpovídá a v HTTP hlavičce položky Location je http, tak jej změní na https.

Traffic Shaping - omezování provozu

Dokumentace Traffic Shaping, Limiting bandwidth with traffic shaping.

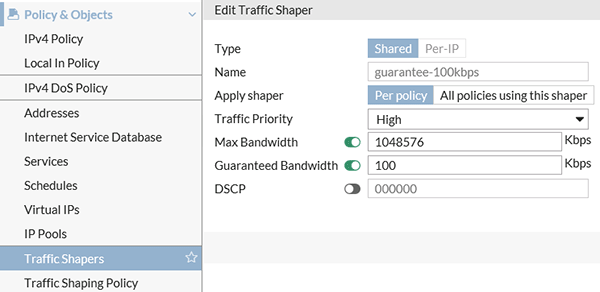

FortiGate podporuje zajištění Quality of Service (QoS) pomocí prioritizace a omezování šířky pásma. Díky Traffic Shaping můžeme omezovat pásmo pro určitého klienta či určitý typ provozu a tím zajistit dostatečné pásmo (bandwidth) a odezvu (latency) pro ostatní.

Realizace QoSu je docela komplikovaná záležitost. Máme k dispozici i řadu nastavení. Hlavní je, že v rámci Traffic Shaper můžeme definovat Max Bandwidth, pokud provoz přesáhne danou hodnotu, tak bude zahazován. A Guaranteed Bandwidth, provoz pod touto úrovní je prioritizován, takže by dané pásmo mělo být k dispozici. Záleží také na typu Shaperu, můžeme vytvořit Per-IP nebo Shared, který defaultně rozděluje pásmo pro všechny politiky, kde je použit, nebo můžeme přepnout na Per Policy, kdy se aplikuje individuálně na každou politiku.

- Policy & Objects > Traffic Shapers

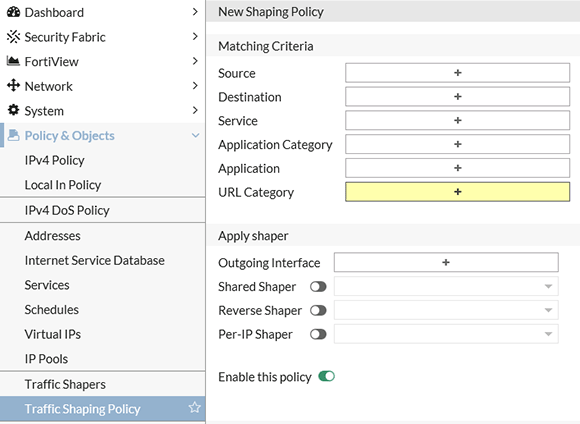

Poté vytváříme politiku Traffic Shaping Policy, kde určíme, jakého provozu se bude omezování týkat, a jaký Shaper se aplikuje. Určujeme odchozí interface a můžeme určit jiné omezení pro odchozí komunikaci (Shared Shaper) a příchozí komunikaci (Reverse Shaper) nebo použít Per-IP Shaper.

- Policy & Objects > Traffic Shaping Policy

Security Profiles - bezpečnostní služby FortiGuard

Dokumentace Security Profiles, FortiGuard Security Subscriptions, FortiGuard Labs.

Abychom zvýšili bezpečnost a viditelnost (visibility) provozu, pro který jsme vytvořili firewallová pravidla (politiky), tak můžeme na tato pravidla aplikovat různé Security Profiles. Jedná se o kombinaci různých bezpečnostních vlastností na ochranu proti hrozbám (threats), obecně označované jako FortiGuard služby. Některé vlastnosti jsou zdarma, ale pro ostatní potřebujeme mít zaplacené předplatné (Subscription).

Bezpečnostní vlastnosti, které chceme používat, si musíme povolit v System > Feature Visibility. Některé jsou dostupné pouze, pokud máme zapnutý Proxy Inspection Mode.

Kontrola provozu (Traffic Inspection) může probíhat tak, že FortiGate zkoumá síťový provoz po paketech, pak provádí analýzu provozu (Traffic Analysis), což se používá třeba pro IPS. Druhá možnost je analýza obsahu (Content Analysis), kdy se provoz bufferuje, dokud se nesestaví kompletní přenášené soubory, emailové zprávy, webové stránky apod. Ty jsou pak prozkoumány jako celek, například Antivirem, DLP, Web filtrem.

Některé užitečné Security Profiles:

- Application Control - detekuje komunikující aplikace podle různých příznaků, takže pak v reportech vidíme více detailů, různé aplikace nebo jejich skupiny můžeme blokovat (a to nejen podle portů, jak je standardní). Od FortiOS 5.6.0 je FortiGuard služba Application Control zdarma a signatury se stahují samostatně (nejsou součástí IPS databáze). Jaká je aktuální verze vidíme v System > FortiGuard.

- Intrusion Prevention - IPS signatury detekují škodlivý síťový provoz, jako je využití známých zranitelností nebo komunikace nakažených klientů na C&C servery, podezřelý provoz můžeme logovat nebo blokovat, pro aktualizaci definic musíme mít aktivní předplatné

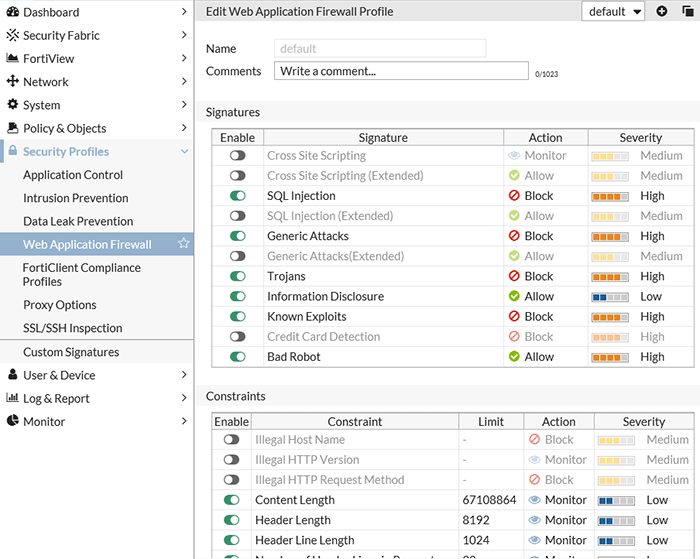

- Web Application Firewall - v dokumentaci k Security Profiles jsem k tomu nenašel žádnou zmínku, ale na FortiGate mám tuto službu, která by měla detekovat, a případně blokovat, určité útoky na publikované webové servery, jako je třeba Cross Site Scripting a SQL Injection nebo kontrolovat délku hlavičky, počet URL parametrů, apod.

- SSL/SSH Inspection - standardně FortiGate neví, co je obsahem šifrované komunikace, aby mohl takovou komunikaci kontrolovat, tak se musí provést Full SSL Inspection (deep inspection), kdy se šifrovaná komunikace ukončí na FortiGate, dešifruje, a nově se naváže šifrované spojení. FortiGate k tomu používá vlastní certifikáty - certifikační autoritu, což může působit problém. Když klient přistupuje na web v internetu, tak FortiGate vystaví certifikát od své autority a ten zobrazí klientovi. Minimálně je tedy třeba distribuovat tento CA certifikát na klienty jako důvěryhodný. Navíc je zde možno nastavit výjimky na určité servery, kde se nepoužije (třeba banky). Podporuje protokoly HTTPS, SMTPS, POP3S, IMAPS, FTPS a SSH. Další možnost je využít pouze Certificate Inspection, kdy se kontrolují pouze hlavičky paketů.

- FortiClient Compliance Profile - trochu jiný typ služby než ostatní, slouží k řízení FortiClient na počítačích

- Proxy Options - některé kontroly definované v Security Profile vyžadují, aby byl provoz podržen v proxy v průběhu kontroly

U každé FortiGuard služby máme nějaké předefinované profily, které specifikují parametry dané služby, a ty pak aplikujeme na FW pravidla. Můžeme si také vytvářet libovolné vlastní.

Monitoring - logy a reporty

Dokumentace Dashboard, FortiView , Logging and Reporting, Logging FortiGate traffic and using FortiView.

Pro dohled, monitoring a ladění můžeme využít řadu funkcí.

- Dashboard - rychlý pohled na vybrané informace (real-time a hlavní statistiky)

- Log & Report - obecná práce s logy (záznamy o síťovém provozu procházejícím skrze FortiGate a provedené akce) a reporty (interpretace určitých informací z logu), také můžeme nastavit zasílání alert emailů

- FortiView - monitorovací systém (prohlížení logů), který integruje real-time a historická data do jednoho pohledu

- Monitor - dohled určitých vlastností jako routování, DHCP, Load Balance, VPN, WiFi

Dashboard

V základu máme připravený hlavní Dashboard, a můžeme si vytvořit několik dalších. Na Dashboard můžeme umisťovat různé Widgety, nastavovat jim umístění a velikost. Widgety jsou interaktivní, najetím se zobrazí informace a kliknutím nabídnout akce.

Widgetů je k dispozici celá řada:

- Jedna skupina se týká našeho zařízení (systému a využití zdrojů), můžeme si zobrazovat systémové informace, info o licencích, aktivních administrátorech, využití CPU, paměti, disku, parametry VM.

- Potom informace ze Security Fabric a FortiCloud.

- A nakonec si můžeme zobrazit různé informace o provozu, jako přenosové pásmo na určitém portu (Interface Bandwidth) a statistiky/reporty z FortiView (třeba zdroje největšího přenosu, využívané aplikace, apod.), kde nastavujeme zobrazení (tabulka, graf, mapa) a periodu (okamžitě, 5 min, 1 hod, 24 hod).

Logging and Reporting

Pro všechny funkce musíme nejprve nastavit logování, abychom mohli získávat nějaké informace. V defaultním nastavení je logování minimalizováno, aby se šetřil diskový prostor, který logy zaberou. Pro většinu situací se hodí zapnout plné logování.

- Log & Report > Log Settings

- povolíme lokální logování na disk, lokální reporty i historické údaje (můžeme také nastavit Remote Logging and Archiving)

- Local Traffic Log a Event Logging nastavíme na All, Display Logs From Disk

- pokud chceme mít k dispozici detailní informace, tak musíme také na všech pravidlech (politikách) zapnout kompletní logování (jinak se budeme divit, že nemůžu v logu skoro žádný provoz nalézt)

- Policy & Objects > IPv4 Policy - v politice v části Logging Options nastavíme All Sessions

Když nám logování funguje, tak si můžeme prohlédnout (a také stáhnout) kompletní logy určité kategorie a v nich filtrovat.

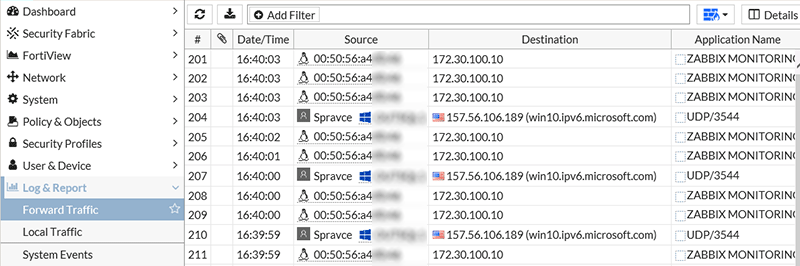

- Forward Traffic - veškerý provoz procházející FortiGate jednotkou

- Local Traffic - provoz na a z FortiGate jednotky (Local In Policy)

- System Events a Security Audit Events - různé systémové události

- Application Control a další - logy určitých vlastností, musí být použit odpovídající Security Profile na politikách, zde třeba seznam detekovaných aplikací a související informace

Pro různé události můžeme nastavit zasílání informačního emailu v Log & Report > Email Alert Settings.

Poslední část jsou lokální FortiOS reporty, které se mohou automaticky generovat v určitém intervalu a případně zasílat na email. Poskytují centrální přehled o provozu a bezpečnosti na FortiGate jednotce. Log & Report > Local Reports.

Délka uchovávání logů

Na dvou FortiGate zařízeních, které jsem viděl, byla informace, že logy starší než 7 dní jsou automaticky mazány. V GUI není možno to nijak změnit, naštěstí je zde nastavení pomocí CLI, kde můžeme nastavit maximální stáří logů 0 až 3650.

config log disk setting set maximum-log-age 31

Aktuální nastavení si můžeme vypsat v daném kontextu.

show full-configuration

FortiView

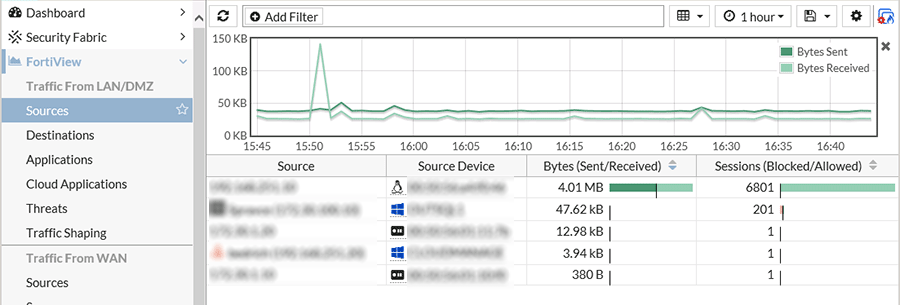

FortiView pracuje s logy, takže musíme mít prvně zapnuté logování na lokální disk. V menu FortiView se nachází řada různých konzolí, které jsou rozděleny do kategorií podle směrování provozu (využívá se zde zařazení portů do rolí) na provoz z interních sítí (LAN/DMZ), provoz z internetu (WAN) a veškerý provoz (All Segments).

- Je zde zobrazení detailních informací podle zdroje provozu (Sources) nebo cíle provozu (Destinations nebo Servers), kde si můžeme řadit přenesená data.

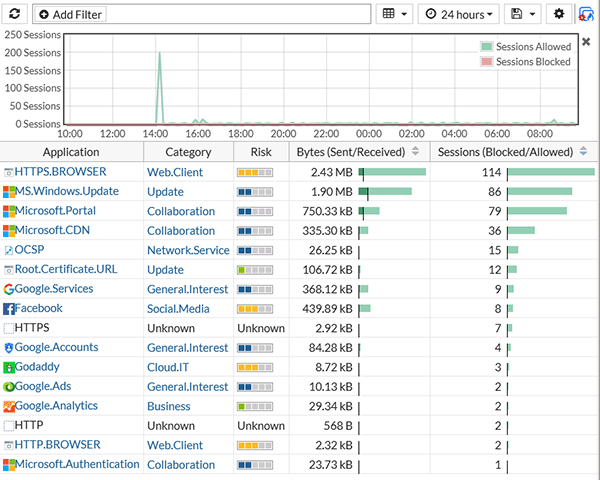

- Informace o detekovaných aplikacích pomocí Application Control (Applications a Cloud Applications).

- Pod Threats se nachází detekované hrozby, což může být třeba blokovaný provoz či neúspěšné pokusy o připojení.

- Pokud využíváme, tak zde nalezneme detaily o využití Traffic Shaping, WiFi Clients, VPN, FortiSandbox.

- V kategorii All Segments se nachází i speciální konzole, jako je System Events, která zobrazuje určité bezpečnostní události na FortiOS, detekované zranitelnosti Endpoint Vulnerability, geografické znázornění hrozeb Threat Map.

- Ke konci je užitečné zobrazení využití FW pravidel/politik (Policies) a portů/rozhraní (Interfaces).

- Úplně na závěr je zobrazení všech spojení (All Sessions).

Pozn.: Některé konzole FortiView, jako je třeba Applications a Web Sites, obsahují informace pouze, pokud používáme odpovídající Security Profile.

Rozhraní FortiView konzole má standardně tři části. Horní ovládací lištu, kde můžeme nastavovat filtr a parametry zobrazení. Důležitá věc je časový interval, za který se údaje zobrazují. Možnosti jsou (podle FortiGate modelu) nyní, 5 minut, 1 hodina a 24 hodin. Starší údaje než jeden den ve FortiView nezobrazíme. Dále se může nacházet určitý graf (pokud je interval zobrazení minimálně 60s). A zobrazení dat, nejčastěji formou tabulky. Zobrazení je interaktivní, takže můžeme vyvolávat různé akce. Na řádcích tabulky se dá dvojklikem zobrazit detail či vyfiltrování hodnot (Drill Down to Details).

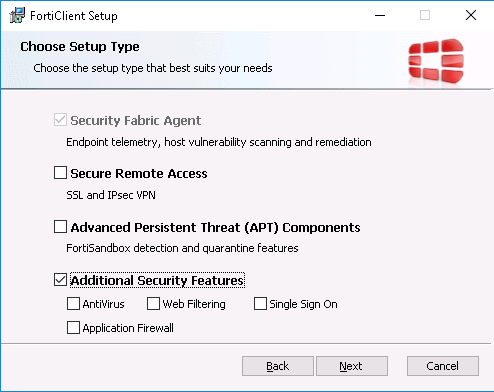

FortiClient

Dokumentace FortiClient Free Downloads, FortiClient licensing, FortiGate Client limits.

Na klienty můžeme nainstalovat zdarma FortiClient aplikaci, která se skládá z různých komponent. Základní funkce je detekování zranitelností (Vulnerability Scan) na klientovi a vynucování shody nastavení (Compliance Enforcement). FortiClient se zaregistruje k FortiGate a tam pak získáváme různé informace (třeba FortiView > Endpoint Vulnerability) a k logovanému provozu se přiřazuje jméno přihlášeného uživatele. Další funkce jsou VPN klient, Firewall, Antivirus, Web Filter, SandBox, SSO.

Podle informací samostatný FortiClient nepotřebuje licenci (takže jej třeba můžeme použít jako domácí antivir). Pokud jej chceme spravovat z FortiGate, tak máme licenci na 10 klientů zdarma, další se musí dokupovat. Pro další centrální řízení se používá Enterprise Management Server (EMS).

FortiCloud

Dokumentace FortiCloud, Central Management - FortiCloud.

Fortinet nabízí webovou (cloud) platformu pro centrální správu FortiGate zařízení (a také FortiWiFi a FortiAP). Do FortiCloud připojíme jednu nebo více FortiGate jednotek a získáme možnost ukládání logů a jejich zpracování (Analyse), správu konfigurace (u podporovaných platforem), zálohování konfigurace, vzdálený přístup na zařízení (Management) a Sandbox (Advanced Threat Detection, simulační prostředí kam se umístí objekty a detekuje se, zda nejsou škodlivé).

Zajímavé je, že částečně omezená verze je zdarma (pro plné funkce je třeba koupit Subscription). Bez předplatného nabízí uchování logů po dobu 7 dní, předefinované reporty a FortiCloud Sandbox s limitem 100 souborů denně. FortiGate VM00 umí uchovávat logy pouze po dobu 7 dní (doplněno - pomocí CLI můžeme nastavit delší interval), cože je stejné jako FortiCloud bez předplatného (pokud si zaplatíme, tak můžeme mít až jeden rok). Ale FortiView lokálně pracuje s historií maximálně 1 den, ve FortiCloudu můžeme pracovat i s delšími intervaly.

Pro zprovoznění FortiCloudu:

- na webu FortiCloud vytvoříme jednoduchý účet

- na Dashboardu najdeme Widget FortiCloud, kde vidíme stav neaktivní

- klikneme do widgetu a zvolíme Activate FortiCloud

- zde zadáme přihlašovací údaje k našemu účtu (můžeme jej zde i vytvořit), také můžeme rovnou nechat nastavit odesílání logů (při prvním připojování jsem dostával neznámou chybu, ale po pár opakováních vše prošlo)

- dostaneme informaci, že FortiCloud byl aktivován

- pokud chceme napojení zrušit, tak na widgetu zvolíme Logout

Pokud chceme skrze FortiCloud provádět správu našeho zařízení, tak musíme povolit:

- System > Settings

- v části Central Management přepneme z None na FortiCloud

Když toto nastavíme, tak se naváže šifrovaný tunel z FortiGate do FortiCloud a ten umožní komunikaci z venku na FortiGate. Můžeme se pak připojit z internetu na naše admin rozhraní FortiGate a vzdáleně provádět akce, jako je záloha konfigurace. Pokud toto nepovolíme, tak ve FortiCloudu uvidíme u zařízení stav Management Tunnel is Down.

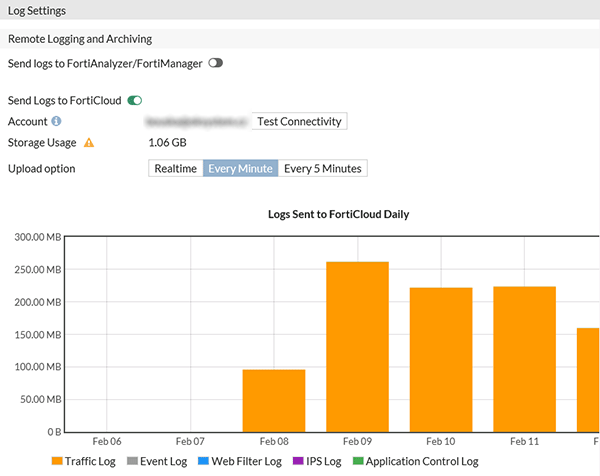

Nastavení odesílání logů do FortiCloudu:

- Log & Report > Log Settings

- v části Remote Logging and Archiving zapneme Send Logs to FortiCloud

- a nastavíme interval

- při ukládání dostaneme informaci, že při vzdáleném logování se nedoporučuje používat zároveň lokální (podle mne je to na zvážení)

Při prohlížení logů na FortiGate, třeba v Log & Report > Forward Traffic, můžeme v ovládací liště v pravém horním rohu (na ikoně) změnit zdroj dat na FortiCloud. Stejně tak si můžeme prohlížet logy a data přímo na webu FortiCloud.

Komentáře

Děkuji za super článek. Měl bych jen jednu otázku pochopil jsem správně že bez FortiCloudu nejsem schopen prohlížet logy starší než 1 den byť se ukládá 7 dni? Je nějaká možnost ukládat a prohlížet logy třeba za celý rok bez využití FortiCloudu (prostě lokálně)? Díky.

odpověď na [1]KarelS: tohle je odvislé od verze fortigate. Obecně modely končící 0 (napr. 60E) v sobě nemají disk. Pak není kam ukládat a logy se dají odkládat jen do ram, které není mnoho a ani není dobré ji logy zabírat. Modely končící 1 (např. 61E) disk mají a logy se dají ukládat tam. Pak už je to jen o konfiguraci a jejich počtu. Různé modely mají disky různé velké.

odpověď na [1]KarelS: V tom virtuálním modelu, který používám. Pomocí FortiView mohu prohlížet maximálně 24 hodin staré "reporty". Ale pomocí Log & Report zobrazím veškeré logy, které mám k dispozici. Ta virtuální verze mne nenechá logovat víc než týden (nevím, zda by nepomohlo zvětšit disk pro logy, ale v tuto chvíli je skoro prázdný a stejně to dovolí jen týden). Moc nechápu tato omezení.

Dobrý den obecná otázka: Jaký HW Firewall byste doporučili pro firmu cca 25 zaměstnanců. Váhal jsem mezi Kerio NG 300, Zyxell Zywall USG110 a Fortinetem (verzi si nepamatuji). Nakonec vzhledem k bídné podpoře ze strany GFI dáme přednost Zyxelu.

Nahrazujeme LinuxFW. (pár vzdálených přístupů, jinak nic speciálního nechceme). Prioritou je bezpečnost (proto měníme - chci nově antivir+multiwan) a pak cena. Díky za eventuelní tipy ...

Zywall má dobrý poměr cena/výkon sám jej momentálně provozuji (starší USG300). Nicméně se rozhlížím po něčem lepsim hlavně právě z pohledu možností monitorovat provoz a kvalitní reporting. To mi bohužel u Zywallu chybí. Co jsem se tak dívám tak se mi líbí Sophos nebo právě Fortinet i když ten jsem bohužel neměl možnost vidět v produkci.

odpověď na [1]KarelS:

u fortigate muzes nastavit SysLog server, na ktery je veskery logovani prehazovano a z tama muzes analyzovat

odpověď na [4]kyssling: rekl bych ze verze Fortigate 50E je idealni. na dalcish 10 let pokoj :)

Zajímalo by mě zda preferujete firewall jako HW applianci nebo virtuální applianci? Zatím měl vždy HW ale premyslim... zda ten Fortigate nepořídit virtuální?

Zrovna jsem se díval na ty malé appliance a optimální mi připadá FortiGate-61E, docela mne překvapila nízká cena (víc se platí za předplatné, pokud je člověk chce).

V řadě případů se více kloním k HW řešení (a zajímavé je i využití VDOM), ale někde se virtuální vyloženě hodí. A pokud si dobře zabezpečím tu virtuální vrstvu (třeba přivedení nezabezpečené linky - internet), tak proč ne.

ahoj, díky moc za nový a konečně pro mne zajímavý článek :) zajímalo by mne na základě čeho jsi vybral fortinet? tedy pokud výběr byl na tobě?

odpověď na [4]kyssling: mohl bych vědět víc o těch problémech s podporou ze strany GFI?

odpověď na [10]Michal Zobec: V cloudu to bylo jediné, co bylo k dispozici . Ale ještě vybírám FW na jiné místo a Fortinet je žhavý kandidát kvůli vlastnostem, rozšíření, rozhraní (to je pro mne dost důležité) a ceně.

. Ale ještě vybírám FW na jiné místo a Fortinet je žhavý kandidát kvůli vlastnostem, rozšíření, rozhraní (to je pro mne dost důležité) a ceně.

odpověď na [12]Samuraj: možná by bylo fajn zrovna tyto informace uvést :) já právě kvůli tomu váhám mezi fortinetem, zyxel usg a případně kerio firewall. já teda bych upřednostnil spíše hw appliance.

odpověď na odpověď na [3]Samuraj: Samuraj: Omezeni je nejspis kvuli tomu, aby lidi ukladali napr. prave na Forticloud nebo Fortianalyzer potazmo fortimanager. Je o nejspis marketingova vec. Dalsi vec by mohla byt zivotnost disku. V pripade VM by to fortinetu mohlo byt jedno, nicmene se asi developerum toto nechtelo rozlisovat. Preci jenom prodavat HW a SW je rozdil...odpověď na odpověď na [3]Samuraj: Samuraj:

Jeste lze ukladat z fortigatu na syslog...

odpověď na [8]Strnadk: Virtualni firewall ma mnoho nevyhod a to je predevsim performance. V pripade FortiGateVM prijdete o hardware acceleration - content processors a network processors a security processory proste ve VMku nenajdete :). V pripade VM to vsechno tahne CPU, ktere nikdy nedosahne stejne efektivy jako vyse zmineny hardware.

Ahojte,

spravuji 5 fortin (3x 90D, 2x100D a 1x200D) a to více než 5 let, vše běží na 5.6.3 a na HW. Do VM bych nešel z mnoha důvodů viz. příspěvek od Alivo. Zatím převládá spokojenost, ale přechody mezi verzemi 5.0 -> 5.2 -> 5.4 -> 5.6 bývá někdy o nervy. Doporučuji mít HA nebo počkat na 2 až 3 release ve verzi. Téma logování je spíš marketingová záležitost, tak aby se prodávali FortiAnalyzery nebo místo na ForiCloudu. Zkoušel jsem i posílát na syslog, ale pro mě je to nepřehledné. S Forticlientem je také někdy pěkná "sranda" .

.

Pokud řešíte firewall typu NG zkuste taky ještě kouknout po Sophos UTM nebo NG. Určitě jsou si tyto firewally navzájem konkurencí, a u toho Sophosu si mužete provozovat home verzi co je free pro 50 ipček v lan.

Žádně boxy navíc nemusíte kupovat, vše je in v teto verzi jde i HA.

Dobrý den, koukám, že se tu objevil i Fortinet. Tak k tomu mám taký myslím co říct.

Rozhodovaní mezi Kerio, Zyxel a Fortinetem je myslím z hlediska bezpečnosti jednoznačné pro Fortinet. Fortigatu ostatní 2 nesahají ani po kotníky.

Nicméně jde taky o cenu a tam je zase u Fortinetu někde úplně jinde než Zyxel a Kerio.

A ještě jedna věc, i když ta bude asi u všech hodně podobná. Je to support a ochota řešit chyby, případně ochota vytvořit i pro prťavého klienta z ČR patch pro jeho prťavý firewall např. 200D, 300D. Přeci jen to jsou mezinárodní firmy a nějaký malý zákazník z "východu" je moc netrápí.

Příklad z poslední doby. Fortigate 300 v HA 5.6.2, box padá do conserve mode. Odpověď od Fortinetu: našli jsme podobné chování ve verzi 5.6.3 a je to pravděpodobně chyba wad, nebo ips enginu, oprava je ve verzy 5.6.4. Na otázku kdy že bude software 5.6.4, je odpověď hádejte, můžete dvakrát. Ano C je správně: "to nidko" neví. )) Takže máte firewall za 100-tisíce, ale kvůli chybě nemůžete používat ty security funkce jako IPS, web filtering, APPCTRL atd, protože tam je chyba a vytěžuje to box, tak že se sekne a vytíží se mu pamět a spadne do conserve modu, supeeer. A oprava není a výrobce neví kdy bude. A jen pro vás žádnou opravu rozhodně nenapíšou, na to jste moc malý.

)) Takže máte firewall za 100-tisíce, ale kvůli chybě nemůžete používat ty security funkce jako IPS, web filtering, APPCTRL atd, protože tam je chyba a vytěžuje to box, tak že se sekne a vytíží se mu pamět a spadne do conserve modu, supeeer. A oprava není a výrobce neví kdy bude. A jen pro vás žádnou opravu rozhodně nenapíšou, na to jste moc malý.

Ale jak říkám, pžná takovéto scénáře existují i u jiných výrobců a Fortinet není jediný.

Pěkný článek. Před odchodem od bývalého zaměstnavatele, kde byl corporate standard firewall od CheckPointu se počítal business case právě proti Fortigate a za cenu maintenanci na CP jsme dostali nové boxy Fortigate. U implementace už jsem nebyl, ale vím, že se s tím kluci dost trápili. Údajně byl problém přímo s boxem. Teď už si to sedlo, ale podobný pohled co zmiňuje Čtvrtek je dost stejný. U stávajícího zaměstnavatele používáme Kerio Control. Přecházeli jsme z HW boxu (nějaké PCko) na VM platformu na Hyper-V v HA režimu (HP VSA, MS Cluster) a funguje spolehlivě. Přes Kerio Control přistupuje cca 30 uživatelů (klasický provoz e-mail, www, pak vzdálený přístup přes Kerio Control VPN klienta a také Citrix). S ohledem na cenu = funkcionalita POHODA. Ohledně podpory tzn. GFI je snad možné v rámci podpory řešit ZDARMA pouze jeden ticket...ostatní je placená služba. Nevím nemám zkušenost, jelikož řešení je funkční a když jsme něco řešili, tak Google vždy pomohl.

odpověď na [16]Alivo: Souhlasím, zůstanu u HW firewallu. Nicméně co říkáte na virtuální Fortianalyzer? Je to levnější než HW analyzer a na výkon by to již nemuselo být tak kritické... Nemáte s tím někdo zkušenost? Díky.

odpověď na [20]Matesovic: Trochu mimo téma, ale nedá mi to, rád bych se zeptal jak jste spokojeni s řešením HP VSA namísto HW diskového pole? Díky.

odpověď na [11]Michal Zobec: Dobrý den vycházím z následujících zdrojů :

http://forums.kerio.com/?t=msg&goto=136596&

http://forums.kerio.cz/m/16858/

https://www.lupa.cz/clanky/odchody-lidi-a-smirovaci-software-ceske-kerio-je-po-akvizici-od-gfi-v-rozkladu/

+ zkušenost našeho externisty ohledně dotazů na HWFW (v Zebře tomu pořádně rozumí jeden člověk ...)

Tak jsem se dozvěděl, že délka logování se nastavuje pomocí CLI :D a můžu dát mnohem více než 7 dní. Doplním do článku.

odpověď na [9]Samuraj: K tomu Fortigate: Na doma a do malicke firmy je velmi zajimave je FWF61E v kombinaci s FortiAP to luxusne pokrylo potreby celeho domu i laborky.

Pro firmu bych uvazoval o HA. Pak je lepsi volba model bez integrovaneho radia (FGT61E) a radia zvlast.

Pro vetsi pozadavky jsou vetsi boxy.

Vyhoda HW boxu je HW offload toho co se offloadovat da (typicky non UTM traffic).

Vyhoda VM je lepsi skalovatelnost a brutalni vykon v UTM aplikacich (mas poradne CPU) za cenu vetsiho zdrzeni.

odpověď na [19]Čtvrtek: Taky máte nově několik Fortigate a zatím pohoda. Jeden ticket už jsem s Fortinetem řešil (objevil jsem jim bug) a trvalo to sice hodně dlouho, ale vyřešili to. Rozhodně množství funkcí těch prvků je velké a cenově nevychází špatné.

Používáte někdo dual WAN (obě linky aktivní) na tom Fortinetu (u Zyxelu 110 jsme museli nahrát neoficiální firmware, jinak se rozpadal https protokol - online bankovnictví, datové zprávy např. nefungovaly správně)?

A jestli je tady nějaký specialista ... Mám problém s připojenými VPN klienty zvenku, čas od času se jim klient odpojuje (internet jim jede) a pomocí různých měření jsem zjistil, že máme na hlavním připojení firmy mikrovýpadky uploadu trvající třeba 5 vteřin ... Netušil jsem, že je VPN tak náročné na kvalitu připojení ...

[29]mikrovýpadek 5 vteřin? Tomu bych neříkal mikro. To bych radši vyměnil ISP. Zkoušel jsi polovit "keep alive" jak na Fortigate, tak na klientovi? Btw, používáš SSL nebo IPSec VPN ? Se "split tunnelingem" ? Jakou máš verzi FortiOS a jakou mají klienti?

[30]Děkuji za odpověď, špatně jsem se vyjádřil, používáme router Zyxel USG110. Používáme SSL. Možnost "Keep alive" jsem nalezl pouze na L2TP VPN (ne u SSL a IPSec) a "split tunneling" vůbec.

Budu muset trvat na zlepšení linky od ISP ... (download OK, ale upload mívá výpadky).