Pozn.: Bezkontaktní čipy využívám v praxi a spravuji systémy, kde slouží k identifikaci. V minulosti jsem již několikrát hledal informace o základních principech funkce a také bezpečnosti jednotlivých technologií. Vesměs dost maně. Nyní jsem tomu věnoval několik dní a snažil se najít informace a odpovědi na základní otázky. Je dost těžké najít třeba popis, jak funguje MIFARE Classic, jak probíhá komunikace, ověření, jak se využívají šifrovací klíče, apod. Z řady zdrojů (do studování norem jsem se nepouštěl) jsem dal dohromady základní věci. Ale na něco jsem odpověď nenalezl. Například, když kupuji NFC Tag, tak je vždy ve specifikaci uveden typ čipu (třeba MIFARE DESFire nebo NTAG213), ale jaký čip se používá u platebních karet nebo v mobilních telefonech? Pokud se někdo vyznáte v této oblasti, tak uvítám doplnění nebo opravy nepřesných informací.

Bezkontaktní čipy - Contactless Integrated Circuit (IC)

Často se používá označení Identifikační karta nebo bezkontaktní karta, případně jen ID (Identity). Její jádro tvoří elektronický čip (Chip), jinak řečeno integrovaný obvod (Integrated Circuit), který může poskytnout určité informace a vykonávat nějaké funkce.

Obecně se využívá princip RFID (Radio Frequency Identification), tedy unikátní identifikace pomocí rádiových vln. Používá se tag (čip), který obsahuje uložené informace, a bezkontaktní čtečka (s anténou), která data čte. Tag může být aktivní, tedy napájený a pak může pracovat na vzdálenost desítek metrů. Nebo pasivní, kdy je napájený z elektromagnetického pole čtečky, a funguje max. do 10 centimetrů od čtečky (teoreticky i více). Může se využívat šifrování, vzájemná autentizace a elektronický podpis pro zabezpečení údajů. V čipu se mohou nacházet různé aplikace. Používají se různé frekvence, dříve 125 kHz, dnes primárně 13,56 MHz. Základní identifikace tagu je pomocí Unique Identifier (UID).

Čipy se nejčastěji integrují do tvarů / formátů:

- tag / přívěšek / klíčenka - malý odolný kruhový (kapkovitý) předmět, možno přidělat na klíče

- čipová karta / Smart card - typ platební karty, větší ale plochá, možno umístit do peněženky

- NFC štítek - pro NFC se využívá také tagů ve formě nálepky

- chytrý telefon / Smartphone - dnešní mobilní telefony často podporují NFC, takže mohou fungovat jako bezkontaktní čtečka i karta

Typy bezkontaktních čipů

EM Marin

Společnost EM Microelectronic SA vyráběla (dodnes se hojně prodávají) rozšířené a levné čipy označované jako EM Marin, přesněji třeba model EM4100, které pracují na frekvenci 125 kHz (na této frekvenci existovala i další řešení jako HID Prox, Indala, Hitag). Tyto čipy nemají zabezpečení a je velmi jednoduché je zkopírovat, tedy klonovat ID. Na Aliexpressu koupíme 125KHz EM4100 RFID Copier za 7 USD. Tuto technologii se již řadu let nedoporučuje používat.

Tyto karty mají uložené pouze UID karty (většinou 4 byte dlouhé), které by mělo sloužit k jednoznačné identifikaci. Hodnotu lze volně číst, ale nelze přepsat. Počítalo se, že kartu může vytvořit pouze originální výrobce, který zajišťuje, že má unikátní ID. Později se začaly vyrábět čipy, které umožňují zapsat UID a tedy vytvořit duplikát jiné karty.

ISO/IEC 14443

ISO/IEC 14443 Cards and security devices for personal identification -- Contactless proximity objects je mezinárodní standard, který definuje bezkontaktní karty používané pro identifikaci a přenosový protokol pro komunikaci s nimi. Skládá se ze 4 částí (Parts):

- ISO/IEC 14443-1 popisuje fyzické vlastnosti

- ISO/IEC 14443-2 komunikační rozhraní

- ISO/IEC 14443-3 inicializaci a antikolizi

- ISO/IEC 14443-4 přenosový protokol

Čipy mohou být typu A nebo B (Type A, Type B), hlavní rozdíl je v kódování a modulaci (Part 2) a proceduře inicializace (Part 3). Čtečky musí podporovat oba typy, jako tag je rozšířenější typ A. Oba typy čipů používají stejný přenosový protokol (Part 4).

MIFARE

MIFARE je obchodní značka společnosti NXP Semiconductors, která označuje řady čipů používané pro bezkontaktní karty a tagy. První produkt MIFARE Classic se objevil již před 25 lety v roce 1993 a od té doby dochází ke stálému vylepšování čipů směrem k větší bezpečnosti a funkčnosti. Všechny typy MIFARE pracují na frekvenci 13,56 MHz (což umožňuje rychlejší přenos dat a tedy přenos většího množství dat) a dodržují (alespoň část) normu ISO/IEC 14443 (jsou Compliant). Karty jsou vybaveny pamětí, běžně 1 kB nebo 4 kB. Často se označují jako Contactless Smart card. Vyrábí se i duální čipové karty, které obsahují kontaktní i bezkontaktní část.

Základní komunikace funguje následně. Když se dostane čip do elektromagnetického pole čtečky, tak se zahájí inicializace karty a antikolizní ochrana (kdyby bylo v blízkosti čtečky více karet, aby se komunikovalo pouze s jednou). Čip na počátku prozradí svůj typ a svoje UID. Pak by měl přijít požadavek na čtení dat z nějakého sektoru (pokud aplikace nečte pouze UID). Na počátku probíhá tříprůchodová autentizace (karta a čtečka si navzájem zašifrují náhodná data, aby ověřila znalost šifrovacího klíče).

Hlavní typy MIFARE čipů

MIFARE Classic- původní čip, bylo zveřejněno několik útoků, které umožní klonování, v roce 2011 vyšla vylepšená verze MIFARE Classic EV1, ale i na ní byl v roce 2015 zveřejněn útok, neodporučuje se používat pro bezpečnostní aplikace, používá proprietární šifrování Crypto-1, které je prolomené, 4 byte UIDMIFARE Plus- nástupce verze Classic se kterou je zpětně kompatibilní, používá AES pro šifrování, autentizaci a integritu dat, vznikla řada verzí, poslední je MIFARE Plus EV1MIFARE Ultralight- levné čipy určené pro jednorázové použití nebo nasazení ve velkém objemu, například ve veřejné dopravě, odpovídají standardu ISO/IEC 14443 A 1-3 a NFC Forum Tag Type 2, opět existuje řada verzí, mají menší paměť, nepoužívají šifrování (až na verzi C), obsahují One-Time-Programmable (OTP) paměť a možnost zamknout zápisMIFARE DESFire- nejvíce flexibilní čip a také nejbezpečnější, využívá se verze MIFARE DESFire EV1 nebo MIFARE DESFire EV2, 7 byte UID, paměť až 8 kB, podporuje 128bit AES, odpovídá standardu ISO/IEC 14443 A ve všech 4 částech a používá příkazy ISO/IEC 7816-4, HW akcelerace pro AES, může uložit až 28 různých aplikací s 32 soubory pro aplikaci, je kompatibilní s NFC technologií

iCLASS

iCLASS je obchodní značka společnosti HID Global. Pracuje také na frekvenci 13,56 MHz, podporuje bezpečnostní funkce. Nejvíce se využívá iCLASS SE. Přinesl zabezpečení v tom, že UID může přečíst pouze validní čtečka (údaj je uložen zašifrovaný). Veškerý přenos mezi čtečkou a tagem je šifrovaný pomocí bezpečného algoritmu. Každá čtečka musí mít nahraný společný dešifrovací klíč.

FeliCa

FeliCa (Felicity Card) je systém bezkontaktních karet od firmy Sony, využívaný převážně v Japonsku. Byla snaha, aby se stal standardem ISO/IEC 14443 Type C, ale bylo zamítnuto. Pracuje také na frekvenci 13,56 MHz, podporuje bezpečnostní funkce. Odpovídá NFC-F standardu.

NFC - Near Field Communication

NFC je skupina komunikačních protokolů pro bezkontaktní výměnu informací mezi dvěma zařízeními na krátkou vzdálenost (do 4 cm, teoreticky až 20 cm). NFC Forum (nezisková spojení firem NXP, Sony a Nokia) vytvořilo specifikaci NFC. Využívá se také elektromagnetické indukce mezi anténami dvou zařízení. Pracuje se na nelicencované frekvenci 13,56 MHz, rychlosti jsou od 106 do 424 kbps.

NFC zařízení může pracovat ve třech módech

- Peer to Peer - přímé spojené dvou NFC zařízení

- Reader/writer (čtečka) - může číst, a případně zapisovat, pasivní NFC karty / tagy

- Card emulation - aktivní zařízení se chová jako pasivní karta / tag (třeba telefon funguje jako platební karta)

NFC standardy pokrývají komunikační protokoly a formát dat pro výměnu. Vychází z již existujících standardů (a jsou s nimi kompatibilní) jako ISO/IEC 14443 a FeliCa. Specifikace je v ISO/IEC 18092 a ISO/IEC 21481. Komunikaci zahajuje iniciátor (initiator), který aktivně generuje RF pole a může napájet pasivní cíl, a připojuje se k cíli (target). NFC tag obsahuje určitou velikost paměti, kam se dají ukládat data, a má unikátní ID (UID). NFC Forum stanovilo obecný formát dat NDEF (NFC Data Exchange Format).

Jelikož je NFC založeno na ISO/IEC 14443, tak často využívá jako čipy (IC) různé typy MIFARE. Obecně je nejvíce NFC čipů vyráběno společností NXP Semiconductors, která vlastní MIFARE a vyrábí také NFC NTAG, ICODE a čtečky.

Typy NFC tagů

Tag Type 1- založeno na ISO/IEC 14443 A, paměť 96 B (rozšiřitelné na 2 kB), rychlost 106 kbps, podpora čtení i zápisu, možno přepnout pouze na čteníTag Type 2- založeno na ISO/IEC 14443 A, paměť 48 B (rozšiřitelné na 2 kB), rychlost 106 kbps, podpora čtení i zápisu, možno přepnout pouze na čteníTag Type 3- založeno na Sony FeliCa, paměť 2 kB (rozšiřitelné na 1 MB per služba), rychlost 212, 424 kbps, z výroby nastaven pouze na čtení nebo i zápisTag Type 4- založeno na ISO/IEC 14443 A nebo B, paměť 32 kB per služba, rychlost 106, 212, 424 kbps, z výroby nastaven pouze na čtení nebo i zápisTag Type 5- nový typ, založeno na ISO/IEC 15693 (NXP iCODE SLIX, HID iCLASS), paměť až 64 kB, podpora čtení i zápisu, možno přepnout pouze na čtení

Velké množství dnešních mobilních telefonů podporuje NFC (obsahuje NFC čip) a může sloužit jako čtečka, karta nebo pro Peer to Peer komunikaci s dalším telefonem. Přenosová rychlost NFC je dost nízká, takže se dá využít třeba pro přenos kontaktu, ale jinak se využije například pro konfiguraci Bluetooth / WiFi spojení a tam probíhá přenos.

Bezkontaktní platební karty

Další oblast, kde se těžko hledají technické detaily. Obecně se uvádí, že bezkontaktní platební karty využívají technologii NFC. Proto je také možné provozovat platební kartu v mobilním telefonu s podporou NFC.

Pro bezhotovostní transakce kartou se využívá platební terminál, který se obecně označuje jako POS (Point-of-sale) terminál. Společnosti Europay, MasterCard a Visa založily standard EMV pro operace mezi čipovými kartami a čtecími zařízeními. EMV karty mají čip, který ukládá data, jde o zvýšení bezpečnosti oproti kartám s magnetickým proužkem. Kontaktní karty jsou založeny na ISO/IEC 7816 a bezkontaktní na ISO/IEC 14443. Karty využívají PIN a kryptografické algoritmy (3DES, RSA, SHA) pro autentizaci karty před transakcí.

Pro zabezpečení a ověření se využívá asymetrická kryptografie a řada kombinací veřejný a soukromý klíč. Jde o klíče vlastní karty, banky a kreditní společnosti. Pro každou operaci se generuje jednorázový klíč. Veřejné klíče kreditní společnosti jsou uloženy v každém platebním terminálu. K uloženým údajům je vždy také spočítán hash a celá kombinace je zašifrována, tím se kontroluje neporušenost dat. Soukromý klíč karty může být přečten pouze samotnou kartou a nelze jej zkopírovat (princip Smart card).

Jednotliví výrobci platebních karet mají vlastní označení bezkontaktní platební technologie, která je kompatibilní s EMV a tedy také navzájem. Jako Visa Contactless (původně payWave), Mastercard Contactless (původně Paypass) a American Express ExpressPay.

Jeden z často prezentovaných útoků na bezkontaktní transakce se označuje jako Relay Atack. Do mobilního telefonu uživatele se dostane virus, pokud je bezkontaktní platební karta v blízkosti telefonu s NFC, tak virus zprostředkuje komunikaci mezi kartou a zařízením útočníka, který provede platbu. Platební terminál si tedy myslí, že komunikuje přímo s kartou a vše proběhne korektně.

Bezkontaktní platební karty je dnes možno provozovat v mobilním telefonu s podporou NFC. Existují velké služby jako Google Pay a Apple Pay, kde je potřeba podpora banky a následně je možno přidat svoji kartu. Pomocí NFC pak probíhá standardně platba na POS terminálu, může být přidána autentizace třeba otiskem prstu. Případně mají některé banky vlastní aplikaci, jako je Poketka České Spořitelny.

Na Androidu se využívá Host Card Emulation (HCE), což je softwarové řešení pro bezpečné NFC transakce. Není pak třeba hardwarový Secure Element. Apple využívá integrovaný Secure Element (SE) čip.

Bezkontaktní karty v ČR

Bezkontaktní karty jsou u nás využívány na řadě míst. Rozšířeným příkladem je například

- Lítačka - PID dopravní systém, využívá MIFARE DESFire EV1

- In-karta - čipová karta Českých drah a. s., využívá MIFARE DESFire EV1

Bezpečnost bezkontaktních čipů

Základní bezpečnostní problém, pokud používáme čipy v přístupových systémech, je dvojí. Pokud se někomu podaří duplikovat cizí kartu a vydávat se za něj. Zde je výhoda, že bezkontaktní čipy se dají číst pouze na krátkou vzdálenost (jsou pokusy vyrobit zařízení, které by čip četlo na delší vzdálenost). Nebo pokud si osoba vytvoří duplikát své karty a ztratíme přehled o fyzicky vydaných kartách (což je klíč ke dveřím).

První čipy sloužily k identifikaci a obsahovaly pouze UID. Bezpečnost spočívala v tom, že je vyráběla jedna společnost (nikdo jiný to neměl umět), která zajišťovala, že mají unikátní ID. Hodnota UID se dala pouze číst. Po čase se objevily výrobci, kteří vyráběli stejný čip, ale byla možnost zapsat libovolné UID. Tím bylo možno vytvořit duplikát karty. V praxi se dnes třeba používají moderní karty, ale stejně se čte pouze UID.

MIFARE karty, které umožňují změnit UID, se označují jako Magic Card. Jako obrana se objevila možnost identifikovat tyto karty při čtení a nepovolit je. Útočníci opět zkoušeli změnit karty, například karty s jedním zápisem (One-time write).

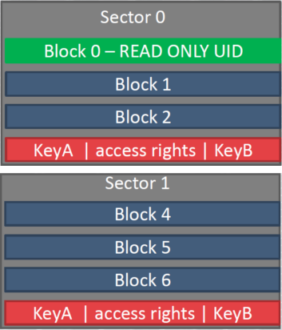

Další krok k bezpečnosti je nepoužívat UID, ale šifrovaná data na kartě. Obrázek níže ukazuje datovou strukturu MIFARE Classic, kde čip s 1 kB paměti má 16 sektorů, každý má 4 bloky o velikost 16 byte. Pro každý sektor se ukládají klíče a přístupová práva ke klíčům. Bohužel řada karet používá jednoduché známé klíče, takže základní útok spočívá v testu množiny klíčů. Existuje řada dalších útoků na různé zranitelnosti MIFARE Classic (třeba šifru Crypto-1).

Dnes bezpečné řešení je používat čipy MIFARE DESFire EV1 a šifrovaná data (ideálně individuální klíč pro každého uživatele). Na tyto karty není znám žádný funkční útok.

Bezkontaktní čtečky

Moderní bezkontaktní čtečky většinou umí pracovat s řadou různých typů karet. Běžně ty dle standardu ISO/IEC 14443, často většinu pracujících na frekvenci 13,56 MHz (různé typy MIFARE, NFC, FeliCa, iCLASS), některé jsou kombinované i pro frekvenci 125 kHz.

Přístupové systémy

V přístupových systémech se čtečky propojují s kontrolérem pomocí fyzického spojení, často sériovým rozhraním Wiegand nebo RS-485. Wiegand využívá tři vodiče (DATA0, DATA1, zem), kabely mohou být až 100/150 m dlouhé. Používá komunikační protokol Wiegand, buď 26 bit nebo 32 bit.

RS-485 (nebo TIA/EIA-485) využívá sériovou komunikaci po kroucené dvojlince (DATA+, DATA-, zem), kabely mohou být až 1000/1200 m dlouhé (klesá rychlost přenosu). Na sběrnici může být až 32 čteček.

Z bezpečnostního pohledu může čtečka bezpečně komunikovat s kartou, ale následně může být odposlechnuta komunikace s kontrolérem. Proto by měla mít namontovaná čtečka ochranu proti neoprávněné manipulaci (Tamper Protection), aby nešla odmontovat.

Připojení k počítači

Pro řadu účelů se hodí práce s bezkontaktními kartami na klasickém počítači. Historicky se pro připojení využívalo klasické sériové rozhraní RS-232 (běžně sériový port s 9-pinovým konektorem). Existují adaptéry z rozhraní RS-485 nebo Wiegand na RS-232 pro připojení k počítači. Pro programátory je patrně sériové rozhraní jednoduché na použití (i když má řadu nevýhod), takže se i dnes používají čtečky na COM port. Modernější je samozřejmě připojení pomocí USB. Některé USB čtečky podporují virtuální COM port. Další možnost je emulátor klávesnice (načítání ID jako vstup z klávesnice). Existují také bezdrátové čtečky, které se připojují pomocí Bluetooth.

Některé používané typy čteček

Není jednoduché nalézt aplikaci, která jednoduše načítá UID karet. Jedním příkladem je

Mobilní telefony s podporou NFC

Pokud máme chytrý telefon s podporou NFC, tak jej můžeme využít jako čtečku (nebo i pro zápis) bezkontaktních čipů. Jaké typy čipů jsou podporovány, závisí na výrobci NFC čipu v telefonu.

Pro Android existuje řada pěkných aplikací na čtení čipů, některé příklady.

- NFC Tools

- NFC TagInfo by NXP

- MIFARE Classic Tool - MCT

- Credit Card Reader NFC (EMV)

- NFC Reader

- NFC Check by Tapkey

Přístupové systémy - Access Control Systems (ACS)

Zjednodušeně řečeno, čipový přístupový systém řeší odemykání dveří pomocí bezkontaktního čipu. Dveře se otevřou (odemknou), pokud máme oprávnění a přiložíme čip ke čtečce, následně se zámek opět zabezpečí. Zároveň zaznamenává přístupy a ukládá historii. Pokud dojde ke ztrátě karty, tak ji v systému jednoduše zablokujeme a nemusíme měnit zámek. Můžeme také vytvářet dočasné přístupy či možnost odemknout dveře pouze v určité době.

Přístupový systém můžeme využít ve firmách, kde řídí přístup do jednotlivých prostor a rámcově sleduje pohyb zaměstnanců, nebo bytových či rodinných domech, kde zjednodušuje odemykání.

Základní komponenty přístupového systému

- zámek a kování - z vnitřní strany se používá paniková klika, která odemkne dveře stlačením, zámek je samozamykací, může jít o

- elektromechanický zámek, kdy venkovní klika pracuje naprázdno a pouze při přivedení signálu (čipový systém, domácí telefon) se na určitou dobu aktivuje a stlačením odemkne dveře

- elektromotorický zámek, kde po přivedení signálu motorek odemkne zámek (na určitou dobu) a stačí do dveří zatlačit (zvenku bývá koule)

- speciální případ je elektromagnetické zamykání

- čtečka bezkontaktních čipů - umístěna blízko dveří, načítá údaje z bezkontaktního čipu a předává kontroléru, obsahuje veškerou logiku pro komunikaci s kartou (může jít i o šifrovací klíče)

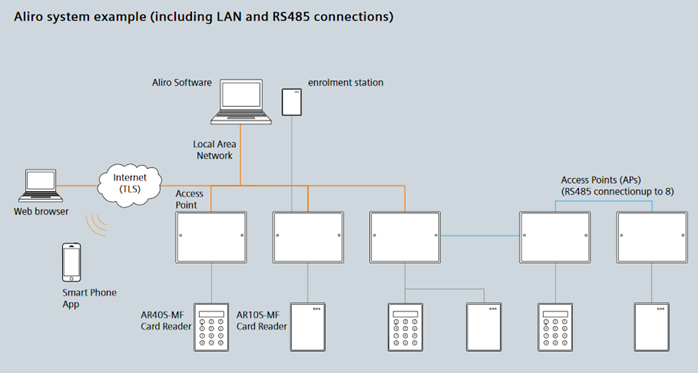

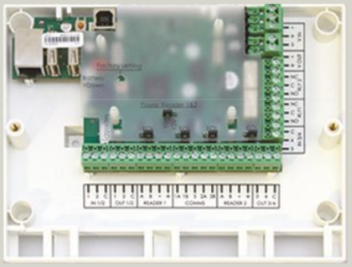

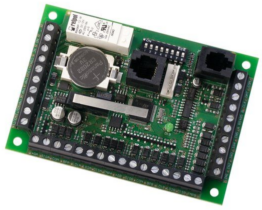

- kontrolér (další označení řídící jednotka, Access Point, terminál, koncentrátor, řadič) - ke kontroléru je připojena jedna nebo více čteček (standardně pomocí Wiegand, RS-485, Clock-Data), které standardně i napájí, a pomocí výstupního relé ovládá zámek dveří, obsahuje údaje o uživatelích (čipech - přístupová oprávnění) a ukládá historii přístupů, více kontrolérů se může propojit mezi sebou (třeba pomocí RS-485 či Ethernetu), napájení bává jištěno pomocí záložních zdrojů s akumulátorem (důležitá může být notifikace, že došlo k přepnutí na baterii)

- server / konfigurační software - menší systémy konfigurujeme tak, že připojíme počítač přímo ke kontroléru pomocí RS-232, USB, LAN a do kontroléru nahrajeme nastavení, větší řešení může využívat server, který je stále připojený ke kontrolérům (ale systém funguje i při jeho výpadku), zprostředkovává konfiguraci (z jiných PC se připojujeme k němu) a stahuje historii přístupů (ukládá do své DB), takže může poskytovat online informace o vstupech, dnes bývá server také řešen v Cloudu

- USB čtečka - volitelně můžeme využívat čtečku čipů připojenou k počítači, kde provádíme nastavování systému (zadávání nových uživatelů/čipů), pro jednoduché načítání/konfiguraci karet, jinak můžeme čipy načítat na libovolné čtečce v systému

Základem přístupového systému je tedy kontrolér, ale jaké typy čipů jsou podporovány, záleží více na čtečce (často můžeme přidat podporu nových čipů výměnou čteček). Některé příklady kontrolérů:

Stručný princip funkce

Dveře jsou vybaveny elektronickým zámkem a čtečkou, která se nachází vedle dveří, na dveřích či přímo na klice. Čtečka provede načtení údajů z bezkontaktního čipu, může se jednat pouze o čtení UID nebo mnohem bezpečnější šifrované čtení souboru/aplikace z karty. Načtené údaje předá po sběrnici svému kontroléru, který bývá umístěn v zabezpečené oblasti. Kontrolér má uloženu konfiguraci čteček a uživatelů (čipů), které mají na dané čtečce povolen vstup (může být omezeno pouze na určité dny a hodiny). Uloží si do paměti údaje o čase a kartě, porovná s povolenými přístupy a omezeními, a pokud je vše v pořádku, tak pošle signál zámku, aby odemknul.

Dveří, čteček a kontrolérů máme většinou více. V konfiguračním softwaru přístupového systému se při implementaci nastaví jednotlivé kontroléry a adresují se jednotlivé čtečky, kterým přiřadíme identifikační označení. V některých řešeních se ještě využívají určité koncentrátory (terminály), které mají připojeny kontroléry (a ty vlastní čtečky). Software se pak připojuje ke koncentrátoru a přes něj adresuje kontroléry a čtečky.

V softwaru vytváříme uživatele, kterým přiřazujeme identifikátory (čipy) a nastavujeme přístupová oprávnění (které čtečky a kdy mohou použít). Využívají se kalendáře pro omezování doby přístupu a seskupování čteček pro jednoduché přiřazení přístupů.

Komentáře

Strucny, informativni a dobre systematizovany uvod do problematiky. Treba typ cipu v Litacce jsem nasel jenom tady. Good job!

Díky za pěkný článek. Nějaké odkazy na kvalitní zdroje vhodné k dalšímu studiu problematiky prosím nemáte?

Chtěl bych si nějaký standart system poridit ne nic mega profi, 3 vstupy , placeni čipem max. na 5místech a dobijení tokenů platebni kartou atd. třeba do 500-1000 lidí,

nemate prosim nejaky typ co koupit za system ...něco ne moc složitosti aby to nestalo randál ..,typ , značku a tak ... moc hezký popis tady , popř. mail ledsyst@gmail.com, děkuji za případné info , Pavel . LEDSYSTEMS Czech

za system ...něco ne moc složitosti aby to nestalo randál ..,typ , značku a tak ... moc hezký popis tady , popř. mail ledsyst@gmail.com, děkuji za případné info , Pavel . LEDSYSTEMS Czech

Existují zařízení na výrobu duplikátu čipových klíčenek, příp. firem, které vyrobí duplikát. Jde vyrobit čipovou klíčenku z bezkontaktní čtečky, resp. vln z této čtečky? Někdo se nám dostal do baráku všemi třemi dveřmi - každé mají jiné čipové klíčenky. Nevěřím, že by se dostal ke klíčenkám od všech těchto dveří, takže se obávám, že něco zkopíroval z čteček.

Dobrý den,mám k dispozici tenhle kousek DS-K1T502DBFWX-C od hikvision, čte to téměř cokoli, je otvírání mobilem je problém. v článku jsem se dočetl, že platební karta má pokaždé jiné číslo. A na tom to celé pohoří. Jde to nějak obejít, a nastavit přes peněženku v jablku nebo samsungu?

Jinak klobouk dolu, vaše články jsou super, a obdivuju toho času co do toho vkládáte. S přáním pěkného dne Pavel Schejbal schejbal@bluefacility.cz