Pozn.: Popis v článku vychází z FortiGate FG-300E s FortiOS verzí 6.2.3. Který je nakonfigurovaný jako FGCP cluster a využívá VDOM.

Dokumentace Users and user groups - Two-factor authentication

FortiGate podporuje dvoufaktorovou autentizaci (2FA) s použitím OTP (One-time Password). Jde o autentizační kód se šesti číslicemi, který je platný 60 vteřin. Předávat se může pomocí emailové zprávy, SMS zprávy nebo generovat pomocí FortiToken (HW či mobilní aplikace).

Nastavení dvoufaktorové autentizace pro uživatele

- (VDOM) > User & Device > User Definitions

Nastavení dvoufaktorové autentizace se provádí na lokálním uživatelském účtu. Může jít o Local User nebo Remote User, v obou případech je shodné. Část lze nastavit v GUI, ale skoro vždy budeme muset upravit v CLI.

Pokud pro přihlášení do SSL VPN používáme uživatele z LDAP serveru (třeba AD DS), a chceme použít dvoufaktorovou autentizaci, tak musíme vytvořit uživatele lokálně jako Remote user. Technical Note - Configuring Remote LDAP users with Two-Factor Authentication

Uživatele můžeme vytvořit v GUI jako Remote LDAP User, kde zvolíme LDAP server a na něm uživatele (pokud jich vybereme více, tak se rovnou vytvoří více účtů). Uživatelé se vytváří se jménem z LDAP serveru. Pak můžeme uživatele editovat a nastavit Two-factor Authentication (ověření hesla bude stále probíhat vůči LDAP serveru). Uživatele pak zařadíme do skupiny pro SSL VPN.

Pro detailní nastavení dvoufaktorové autentizace, ale musíme do CLI. V GUI nastavíme pouze FortiToken. Nastavení emailu se vůbec v GUI nenabízí (dokud nenastavíme v CLI).

Zaslání OTP na email

Dokumentace Technical Tip: Email Two-Factor Authentication on FortiGate

Příklad LDAP uživatele s dvoufaktorovou autentizací a zasláním OTP na email uživatele.

config user local edit "bouska" set type ldap set two-factor email set email-to "bouska@firma.cz" set ldap-server "PDC" next end

Samozřejmě musíme mít nastavený poštovní server. Buď v GUI

- (Global) > System > Settings - Email Service

Nebo CLI config system email-server, kde můžeme i nechat odeslat testovací zprávu.

diagnose log alertmail authcode bouska@firma.cz

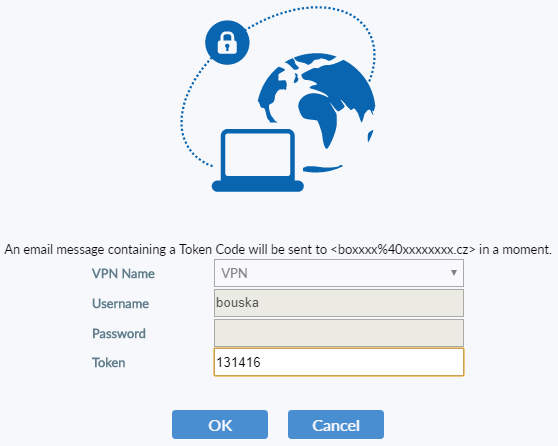

Pokud se připojujeme pomocí FortiClient do SSL VPN, tak nejprve standardně zadáme jméno a heslo a klikneme na Connect. Následně se zobrazí další dialog, který chce zadat Token Code poslaný na email. Při správném zadání dojde k přihlášení.

Emailová zpráva se posílá na email uživatele přes globálně nastavený SMTP server. Její tvar je:

Předmět: AuthCode: 131416 Tělo zprávy: Your authentication token code is 131416.

Zaslání OTP pomocí SMS

Dokumentace Technical Note: SMS Two Factor Authentication in FortiGate

Další možnost je zaslat OTP jako SMS na mobilní číslo uživatele. Ale ono to ve skutečnosti znamená poslání emailu a chování je úplně stejné jako pro předchozí variantu email.

Pro poslání SMS můžeme využít FortiGuard Messaging Service, což je výchozí možnost (set sms-server fortiguard). Měli bychom mít 4 zprávy zdarma (nevím, zda na den či jak) a dá se od Fortinetu dokoupit. Nebo můžeme využít nějakou internetovou službu pro posílání SMS. Pokud máme vlastní IP GSM bránu připojenou do sítě, tak můžeme využít i tu. Příkladem je třeba 2N VoiceBlue Next.

V obou případech potřebujeme, aby podporovala funkci Email2SMS, tedy přijímala emaily, jejichž obsah odešle jako SMS zprávu. Emailová adresa příjemce obsahuje telefonní číslo pro odeslání zprávy, například 7311234562@sms.firma.cz. Jak je vidět, tak bychom nepotřebovali speciální funkci SMS, ale rovnou můžeme použít poslání na email a jako adresu zadat formát s telefonním číslem.

Bohužel FortiGate umožňuje definovat pouze jednu emailovou službu (SMTP server). Takže pokud máme vlastní GSM bránu, tak na ni musíme směrovat poštu skrze naše poštovní servery. Hodilo by se přímé připojení na SMTP GSM brány.

Pro zprovoznění musíme pomocí CLI v Global definovat SMS server. Zadáváme pouze jméno serveru a doménu (ta je zmateně nazvaná mail-server), na kterou se odesílají emaily. Emailové adresy pro odeslání se vytváří pomocí této domény jako telefonní-číslo@doména-služby.

config system sms-server edit "GSM-GW" set mail-server "sms.firma.cz" next end

Pak upravíme nastavení uživatele.

config user local edit "bouska" set type ldap set two-factor sms set sms-server custom set sms-custom-server "GSM-GW" set sms-phone "7311234562" set ldap-server "PDC" next end

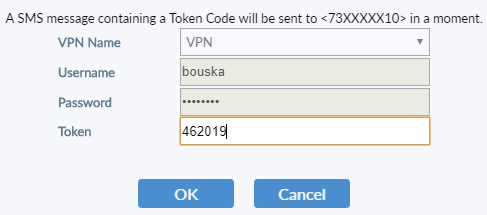

Průběh přihlášení do SSL VPN je velmi podobný.

Komentáře

Zatím tento záznam nikdo nekomentoval.