Úvod

V předchozích dílech série jsme detailně popsali přístupové klíče (passkeys) v teoretické rovině. Věnovali se použití na platformě Windows a Android. Využití pro Google účet a u osobních Microsoft účtů. A také v rámci Microsoft Entra ID, jak fungovalo před rokem při uvedení Public Preview.

V dnešním článku se zaměříme na to, jak mohou uživatelé pracovat s passkeys v aplikaci Microsoft Authenticator ve spojení se svým firemním účtem v Microsoft Entra ID. Prakticky si ukážeme, jak celý proces funguje na platformě Windows a v mobilní aplikaci Authenticator pro Android.

Co jsou passkeys

- náhrada hesel za bezpečnější ověření uživatele

- zjistitelné FIDO2 přihlašovací údaje / pověření (discoverable FIDO2 (WebAuthn) credential)

- vícefaktorové ověření bez hesla odolné proti phishingu (Phishing Resistant Passwordless Multi-Factor Authentication)

- pro ověření uživatele se používá PIN nebo biometrie (nikdy neopouští zařízení), které slouží k přístupu k privátnímu klíči, který se použije pro digitální podpis dat (ta se odešlou službě a autentizují uživatele)

Použití passkeys v Microsoft Authenticator

Je třeba si uvědomit, že passkey uložené v aplikaci Microsoft Authenticator (na Android nebo iOS) je vázaný na dané zařízení (device bound). Můžeme jej použít pro přihlášení na tomto mobilním zařízení. Nebo, za určitých podmínek, na jiném zařízení v dosahu (Cross-Device Authentication, třeba notebook s Windows).

Je potřeba, aby spolu zařízení mohla komunikovat pomocí Bluetooth. To omezuje použití této metodu na většině pracovních stanic (které nebývají vybavené Bluetooth). Pro náš pracovní počítač s Windows může být jednodušší použít Windows Hello for Business, tedy passkey uložený lokálně na počítači.

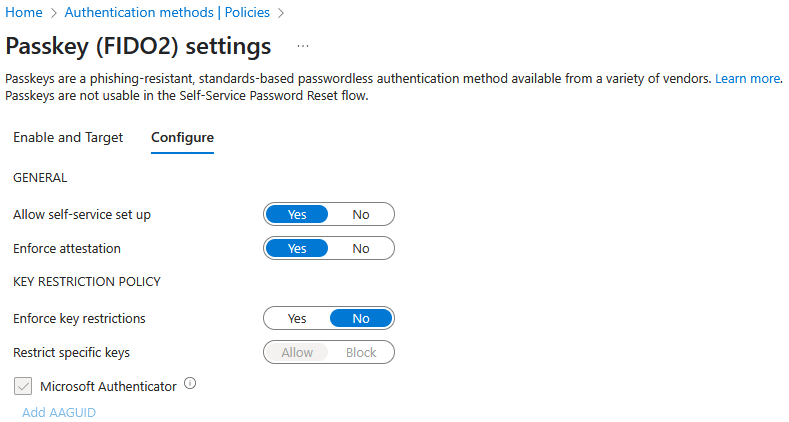

Povolení autentizace pomocí passkey (FIDO2) v Entra ID

Pozn.: Pouze úvodní stručná informace je zaměřena na správce Entra ID.

Autentizační metoda Passkey (FIDO2) musí být povolena a nastavena, aby bylo možno využít přístupové klíče v Microsoft Authenticator. Název metody byl již změněn z původního FIDO2 security key. Aplikace Microsoft Authenticator na Android a iOS je již atestovaná, takže můžeme zapnout Enforce attestation. Není již potřeba použít Enforce key restrictions a uvést AAGUID pro Authenticator.

Zapnutí a nastavení Passkey (FIDO2)

- Microsoft Entra admin center - Protection - Authentication methods - Policies

- vybereme metodu Passkey (FIDO2)

- povolíme (Enable) a vybereme buď všechny uživatele (All users) nebo pouze vybrané pomocí Security Groups (Select groups)

- přepneme se na Configure

Allow self-service set upnastavíme Yes, aby uživatelé mohli registrovat passkeysEnforce attestationnastavíme YesEnforce key restrictionsnastavíme No (můžeme zapnout a vybrat třeba pouze Microsoft Authenticator nebo určité FIDO2 Security keys)- uložíme změny (Save)

Entra ID autentizace pomocí passkey (FIDO2) v Microsoft Authenticator

Požadavky

Podpora FIDO2 security key je ve Windows 10 od verze 1903 (v případě Microsoft Entra Joined). Pro Microsoft Entra Hybrid Joined potřebujeme minimálně Windows 10 2004. Přihlášení pomocí passkey v Microsoft Authenticator (FIDO Cross-Device Authentication) potřebuje Windows 11 23H2 (nebo podporu ve webovém prohlížeči).

Abychom se mohli přihlásit na počítači pomocí passkey v mobilním zařízení (Microsoft Authenticator), tak je potřeba povolené (funkční) Bluetooth na obou zařízeních. A aplikace Authenticator musí být nastavena jako další poskytovatel pro passkeys. To je podporováno až od verze Android 14 a iOS 17.

Nastavení aplikace Authenticator jako passkey poskytovatele

Abychom mohli v mobilním operačním systému používat aplikaci Microsoft Authenticator pro ověřování pomocí passkeys, je nejprve nutné ji nastavit jako passkey provider.

Nastavení pro Android

- otevřeme nastavení (Settings app)

- Passwords & Accounts

- v části Additional providers povolíme Authenticator

Na mém telefonu Xiaomi 13 s HyperOS se tato položka v menu nenachází (a nejde ji ani vyhledat). Před rokem jsem dělal testy pouze na jiných telefonech. Asi před 2 měsíci přišla aktualizace aplikace Authenticator a zobrazila se v ní informace, že nemám nastavení aktivní. Tlačítko mi otevřelo to nastavení, které jsem v systému nenalezl.

Nastavení pro iOS

- otevřeme nastavení (Settings app)

- otevřeme Passwords a zvolíme Password Options

- musí být zapnuté Autofill Passwords and Passkeys

- v části Use Passwords and Passkeys From povolíme Authenticator

Registrace passkey v aplikaci Microsoft Authenticator

- Register passkeys in Authenticator on Android or iOS devices

- Register a passkey using a mobile device

Pro registraci (vytvoření) passkey je mnoho možností, ale nejjednodušší metoda je vytvoření přímo na Android nebo iOS zařízení v aplikaci Microsoft Authenticator. Můžeme to provést, když přidáváme nový účet do Authenticatoru (popsali jsme v minulém díle) nebo přidat k již existujícímu účtu (popsáno níže).

- Microsoft Authenticator

- otevřeme náš účet a klikneme na Create a passkey

- pro ověření se musíme přihlásit Sign in (použijeme některou z dostupných metod)

- pro vytvoření passkey použijeme zámek obrazovky (screen lock)

Další možnosti registrace

- na mobilním zařízení v prohlížeči na stránce My Security Info

- registrace napříč zařízeními (Cross-device), tedy pomocí prohlížeče v počítači (My Security Info), který se přes Bluetooth spojí s mobilním zařízením, aby bylo možno použít tuto metodu, tak musí být vypnutá atestace, při přidání Passkey in Microsoft Authenticator zvolíme Having trouble

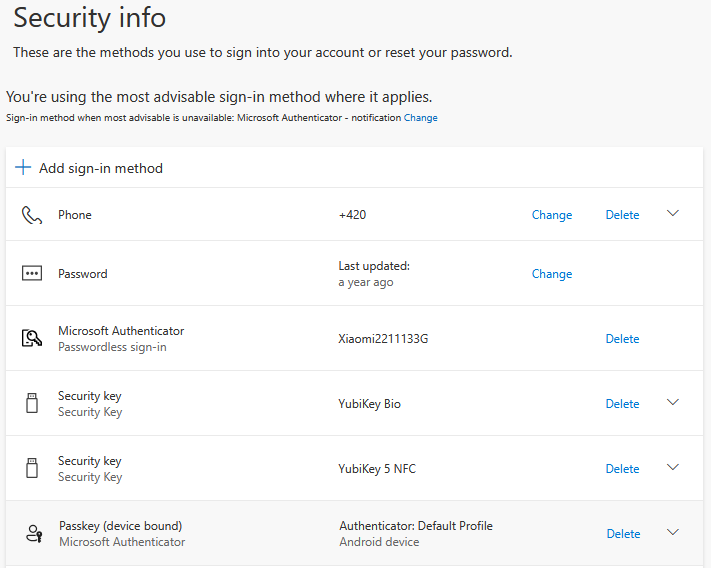

Správa autentizačních metod

Uživatelé si spravují autentizační metody přes web, v rámci svého účtu pod Security Info. Přístupový klíč v My Security Info je označen ikonou passkey a názvem Passkey (device bound) s uvedenou metodou Microsoft Authenticator. Jako zařízení je Authenticator: Default Profile Android device.

Přihlášení k pracovnímu účtu pomocí passkey v Authenticatoru

- Sign in with passkeys in Authenticator for Android and iOS devices

- Sign in with a passkey (FIDO2)

- Signing in with a passkey

Pozn.: Zde jsou popsány aktuální informace k určitým situacím. Další možnosti, a některé větší detaily, se nachází v předchozích dílech série. Třeba ve FIDO passkeys část 2 - praktické použití přístupových klíčů na Windows a Android. Jde o starší článek, ale řada věcí stále platí.

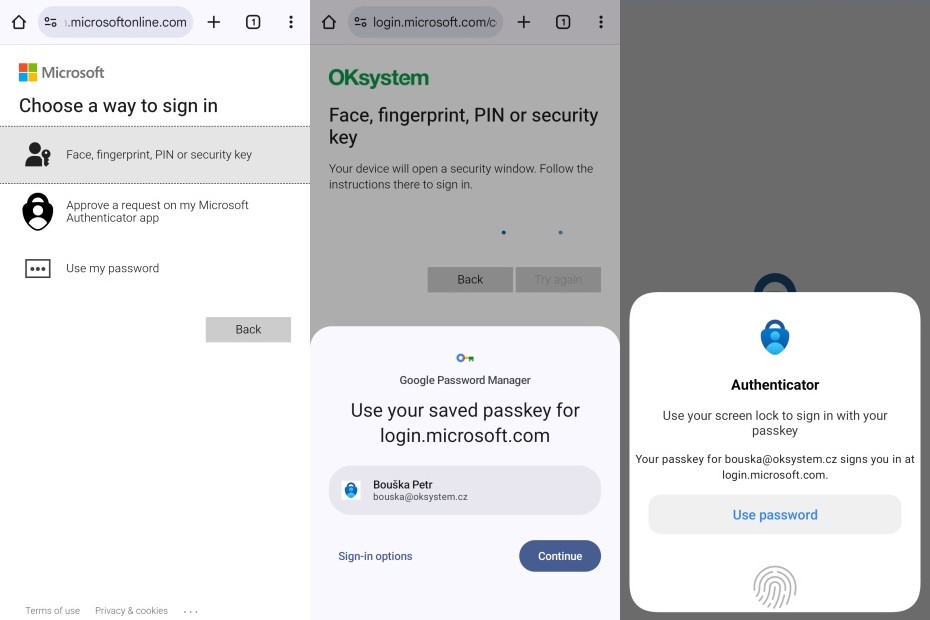

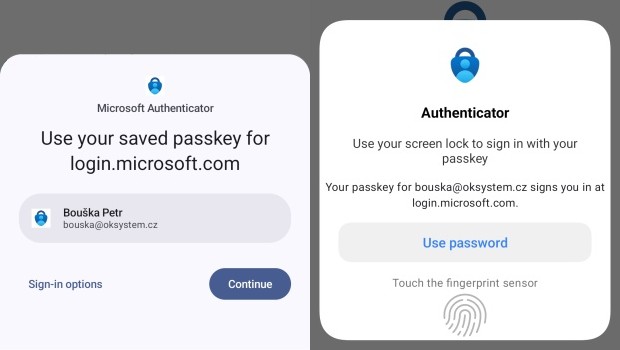

Lokální passkey na Android zařízení

Přihlášení na Android zařízení pomocí lokálního přístupového klíče. Přesný průběh se liší podle zařízení a prohlížeče. Firefox, který mi při předchozích testech dobře fungoval, mi nyní možnost passkey vůbec nenabízí. Chrome funguje dobře.

- zadáme svoji emailovou adresu (může být uložena a nabízet se) nebo klikneme na Sign-in options pro použití bez uživatelského jména

- zvolíme možnost Face, fingerprint, PIN or security key

- nabídne se dostupný passkey (pokud jich máme více, tak výběr), pokračujeme tlačítkem Continue

- použijeme zámek obrazovky (otisk prstu, sken obličeje, PIN) pro přístup k passkey a dojde k přihlášení

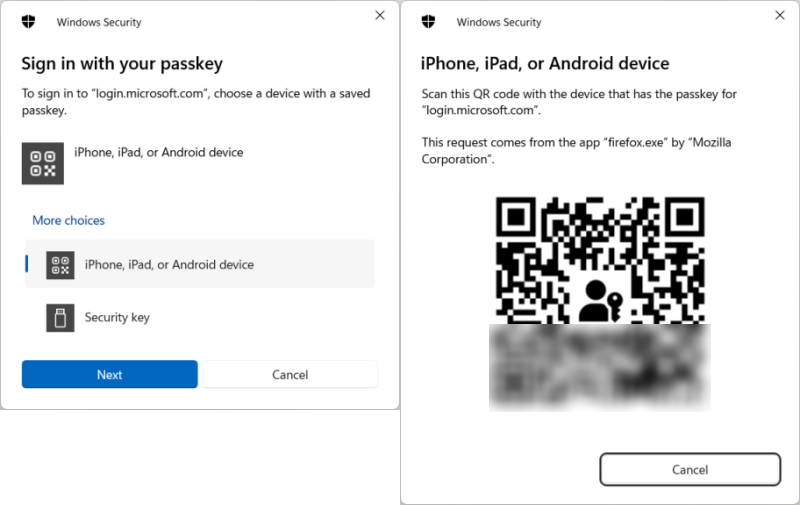

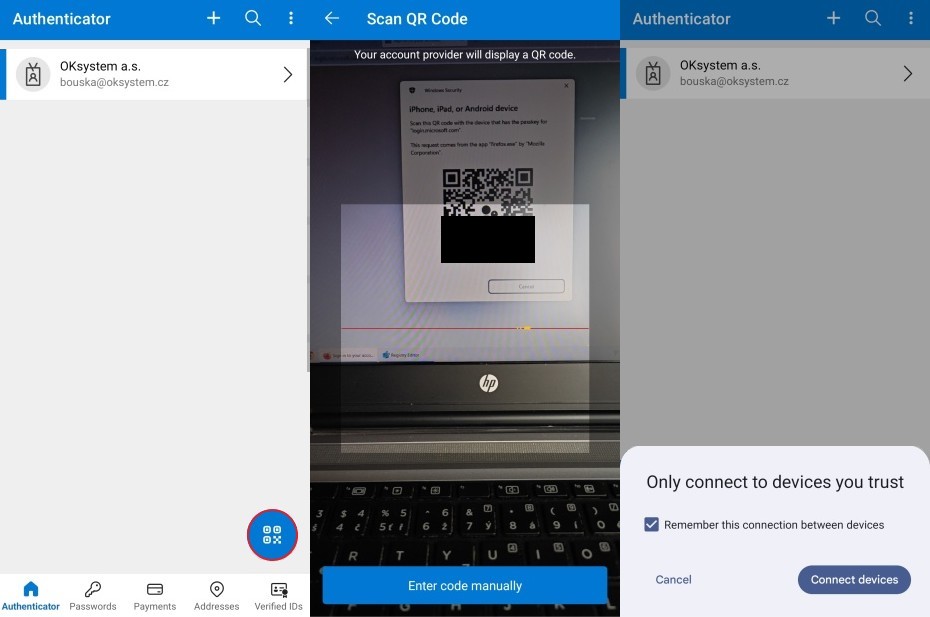

Přihlášení na Windows zařízení pomocí externího passkey na Android zařízení

Jde o tak zvanou Cross-device authentication, kdy se přihlašujeme pomocí přístupového klíče uloženého na mobilním zařízení. Počítač i telefon (nebo třeba dva telefony) musí být vybaven Bluetooth a musí být možno navázat spojení. Není potřeba, aby byly vzájemně spárované, dočasné Bluetooth spojení se provede automaticky. Na Windows zařízení musí být Bluetooth aktivní (nesmí být zakázané nebo nesmíme být k počítači přihlášení přes RDP). Na Android zařízení může být Bluetooth vypnuté, ale budeme vyzváni k jeho zapnutí.

- zadáme svoji emailovou adresu (může být uložena a nabízet se) nebo klikneme na Sign-in options pro použití bez uživatelského jména

- zvolíme možnost Face, fingerprint, PIN or security key

- zvolíme možnost iPhone, iPad, or Android device

- zobrazí se (WebAuthn) QR kód

- na mobilním zařízení otevřeme Microsoft Authenticator (v některých případech můžeme použít přímo kameru telefonu či Google Lens)

- v pravém dolním rohu klikneme na ikonu pro skenování QR kódu

- zobrazí se informace, že se máme připojovat pouze k důvěryhodným zařízením, a možnost uložit spojení těchto zařízení (takže při dalším přihlašování není potřeba skenovat QR kód), klikneme na Connect devices

- na počítači se objeví informace, že jsou zařízení propojena

- nabídne se dostupný passkey (pokud jich máme více, tak výběr), pokračujeme tlačítkem Continue

- použijeme zámek obrazovky (otisk prstu, sken obličeje, PIN) pro přístup k passkey a dojde k přihlášení

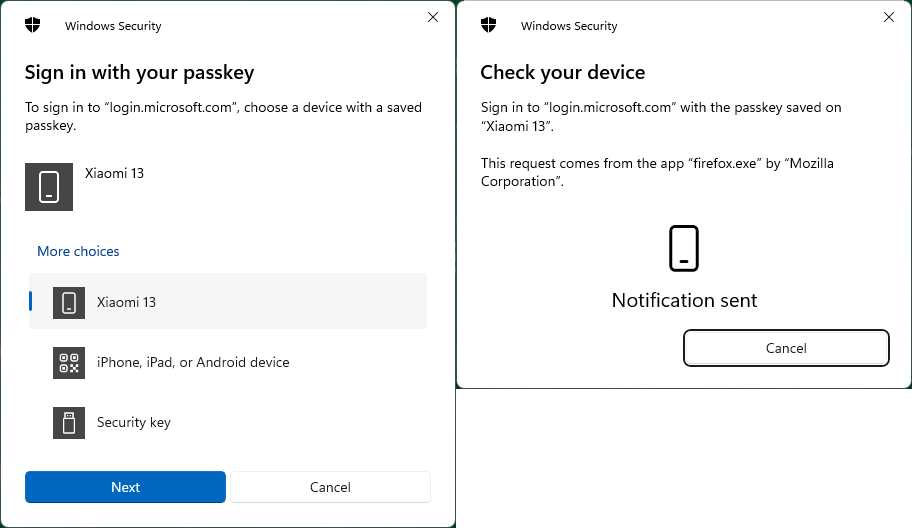

Uložené propojení mezi zařízeními

Pokud jsme při předchozím přihlášení zatrhli zapamatování spojení, tak se ve Windows uložilo propojené zařízení. Nalezneme je v registrech HKEY_USERS\S-1-5-20\Software\Microsoft\Cryptography\FIDO\(Account SID)\LinkedDevices. Proces přihlášení je pak jednodušší.

- zvolíme možnost Face, fingerprint, PIN or security key

- zvolíme uložené mobilní zařízení (zde Xiaomi 13)

- zobrazí se informace, že se do zařízení odeslala notifikace

- na telefonu vyskočí notifikace o připojení

- pokračujeme standardně Connect devices, výběr passkey, použití zámku obrazovky

Počítač bez Bluetooth

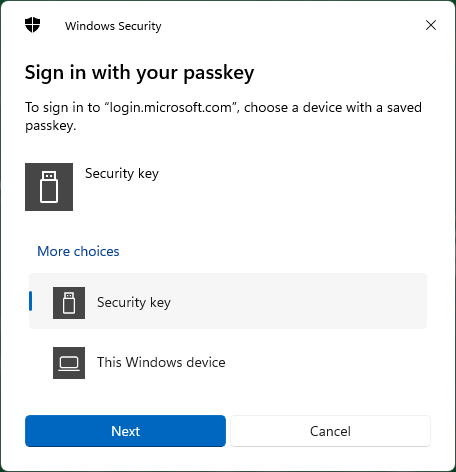

Pokud zkusíme přihlášení pomocí passkey na počítači, který není vybaven Bluetooth, tak se nám volba iPhone, iPad, or Android device nenabídne. Obecně se nabízí možnosti, které jsou na daném počítači dostupné. V příkladu níže je to FIDO2 Security key a Windows Hello (This Windows device).

Přihlášení ke vzdálené ploše (Remote Desktop) pomocí passkey

Když se připojujeme pomocí Remote Desktop Connection (mstsc.exe) na vzdálený počítač, který je Microsoft Entra Hybrid Joined nebo Microsoft Entra Joined, tak můžeme využít Entra ID autentizaci, včetně passkeys (FIDO2).

Adresu vzdáleného počítače musíme zadat jako DNS jméno (FQDN) a na záložce Advanced zatrhnout volbu Use a web account to sign in to the remote computer.

Více informací se nachází ve starším článku Remote Desktop - připojení ke vzdálené ploše.

Využití passkeys na vzdálené ploše (Remote Desktop)

Remote Desktop Connection podporuje přesměrování Web Authentication do vzdálené session. Díky tomu je možné při připojení ke vzdálenému počítači využít FIDO2 bezpečnostní klíč připojený k lokálnímu zařízení, Windows Hello nebo i externí passkey uložený na zařízení s Androidem, které se k lokálnímu počítači připojuje přes Bluetooth.

V nastavení vzdáleného připojení na záložce Local Resources, Local devices and resource tlačítko More, musí být zatržené WebAuthn (Windows Hello or security keys).

Hi Petr Bouška,

Thank you for this — it’s a masterpiece and an excellent article. It was extremely helpful in understanding and implementing passwordless authentication with the Microsoft Authenticator app.