Část informací, týkající se MFA a registrace ověřovacích metod, je nově popsána v

- Vícefaktorová autentizace (MFA) v Microsoft Entra ID

- Vícefaktorová autentizace (MFA) registrace ověřovacích metod a přihlašování

Článek navazuje na předchozí popis Azure AD moderní ověřování, samoobslužný reset hesla (SSPR)

Přihlašování bez hesla (Passwordless Sign-in) a Microsoft Authenticator

- Enable passwordless sign-in with the Microsoft Authenticator app

- Passwordless authentication options for Azure Active Directory

- Sign in to your accounts using the Microsoft Authenticator app

Jako ověřování bez hesla (Passwordless authentication) Microsoft označuje, když použijeme něco, co máme (mobilní telefon, bezpečnostní token - FIDO2) a něco, co známe (biometrika - otisk prstu, PIN (mě tedy PIN přijde jako heslo, ale což)). MS doporučuje Windows Hello for Business, FIDO2 security keys nebo Microsoft Authenticator app, na kterou se stručně podíváme. Tyto metody považuje za nejbezpečnější způsoby přihlášení - What authentication and verification methods are available in Azure Active Directory?

Microsoft Authenticator App můžeme použít pro ověření v SSPR (Self-Service Password Reset), pro přihlášení bez hesla (Phone Sign-in) nebo pro MFA (Multi-Factor Authentication). Můžeme využít samostatně (Phone Sign-in) nebo spolu s uživatelským heslem (Notification nebo Code).

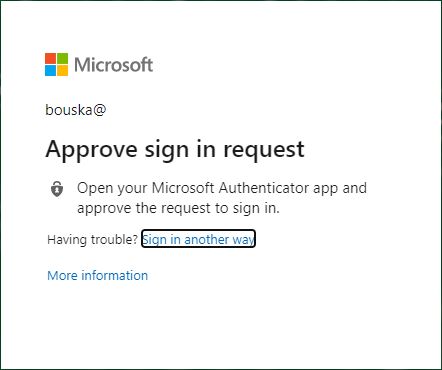

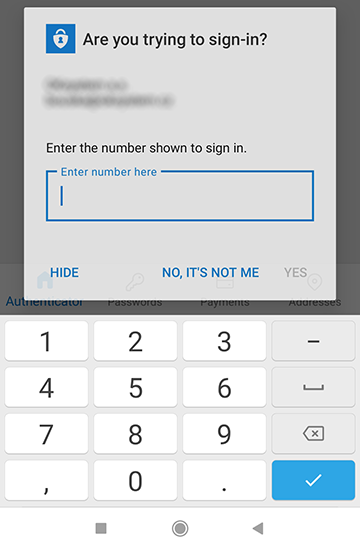

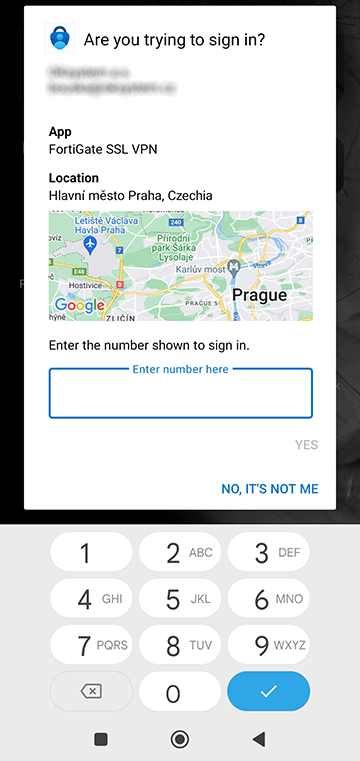

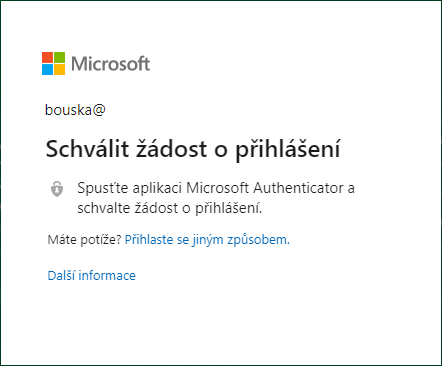

Výzva ke schválení notifikace může vypadat následně:

Na mobilním telefonu s aplikací Microsoft Authenticator by se mělo zobrazit schválení přihlášení.

Průběh přihlášení bez hesla

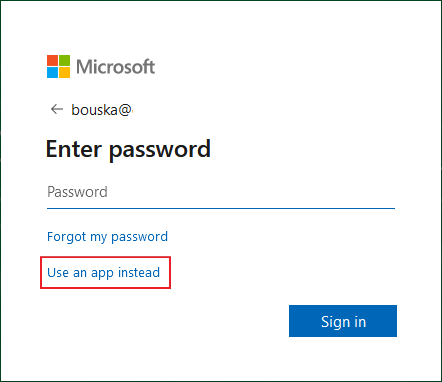

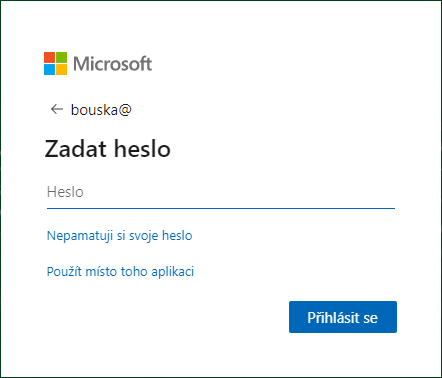

Při přihlášení nejprve zadáváme (vybíráme) své uživatelské jméno (email). Následně se již zobrazí schválení přihlášení pomocí aplikace. Pokud se zobrazí dotaz na heslo, tak by se níže měl nacházet odkaz Use an app instead, kterým se přepneme.

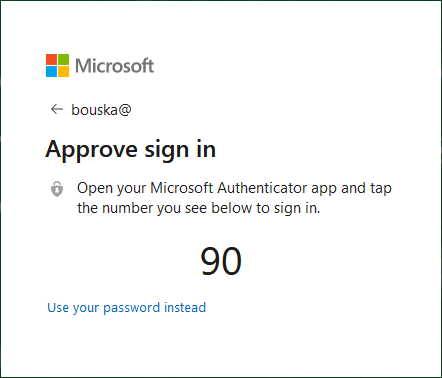

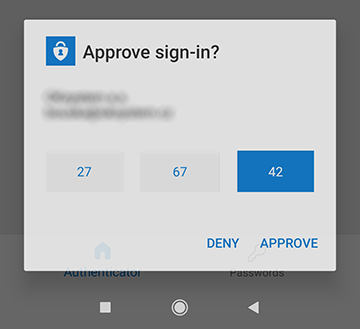

V aplikaci Microsoft Authenticator na mobilním telefonu se zobrazí notifikace a nabídka tří číslic. Vybereme číslo odpovídající přihlašovací obrazovce a klikneme na Approve. Potvrdíme otiskem prstu nebo PINem.

Doplněno 21. 10. 2021. Patrně v poslední aktualizaci aplikace Microsoft Authenticator se změnilo chování. Již se nenabízí tři možné číslice, ale hodnotu je potřeba ručně zadat a potvrdit.

Doplněno 5. 4. 2023. Microsoft zvyšuje bezpečnost ověřování pomocí aplikace Microsoft Authenticator a přidává nové prvky. K dispozici jsou již nějakou dobu, ale záleží na nastavení organizace (authentication methods policy). K určitému datu by se mělo automaticky všem aktivovat. Hlavní viditelné je zobrazení názvu aplikace a geografické polohy při push notifikaci a přihlášení bez hesla. Další je požadování párování čísel (number matching) pro push notifikace (tradiční oznámení).

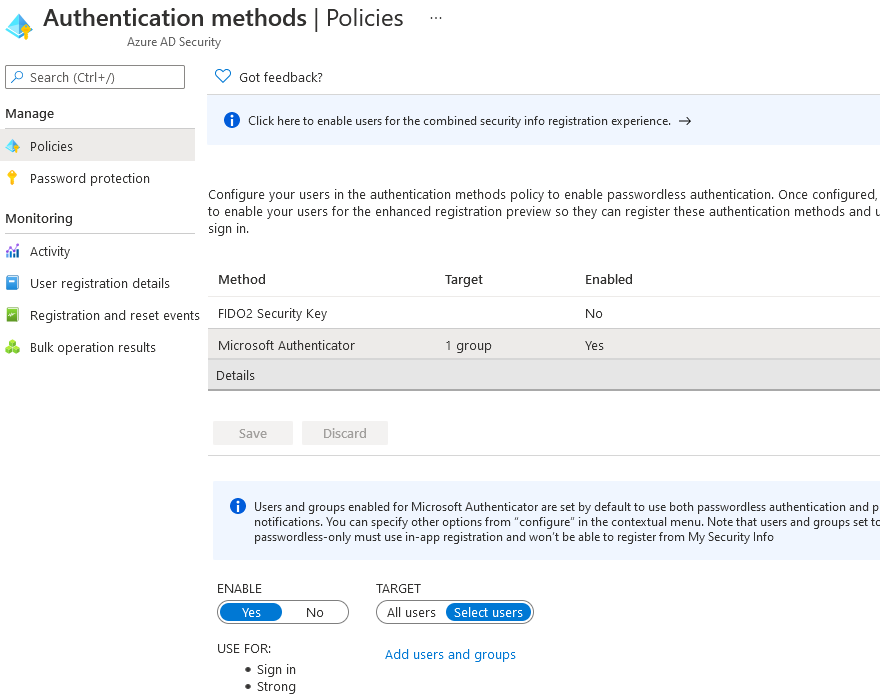

Povolení přihlášení bez hesla

Pro povolení Passwordless Authentication musíme nejprve zapnout kombinovanou registraci bezpečnostních informací. Následně povolíme Passwordless Phone sign-in pro všechny nebo vybrané uživatele.

- Azure Active Directory admin center - Security - Authentication methods - Policies

- zvolíme Microsoft Authenticator a zapneme Enable - Yes

- Target volíme všechny uživatele nebo vybrané skupiny a uživatele

- můžeme také volit Configure, zda jsou povoleny oba módy (defaultně) nebo pouze Passwordless and Push Notification mód

- uložíme Save

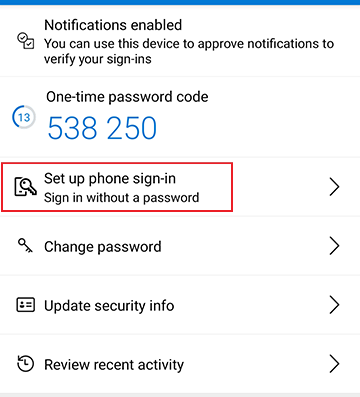

Nastavení aplikace Microsoft Authenticator

Aby mohl uživatel použít přihlášení bez hesla, tak musí mít tuto možnost povolenu. Ke svému účtu mít přiřazenu (registrovánu) autentizační metodu Microsoft Authenticator app (https://aka.ms/mysecurityinfo). A v aplikaci u daného účtu nastaveno přihlašování telefonem (Enable phone sign-in).

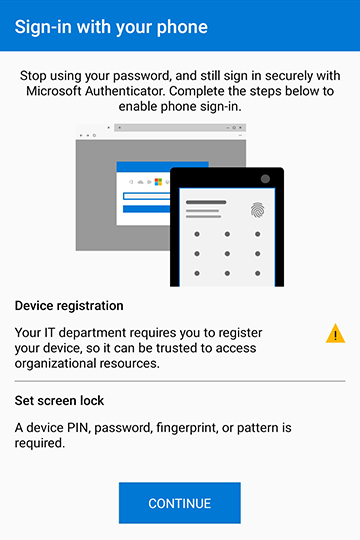

Rozklikneme účet, zvolíme Set up phone sign-in a projdeme průvodce. Musíme mít nastaven zámek obrazovky (dokumentace uvádí otisk prstu nebo PIN, ale aplikace píše také o hesle nebo vzoru). Následně se provede registrace zařízení k uživateli v Azure AD tenantu.

Pozn.: Pro phone sign-in musí být zařízení registrované v Azure AD tenantu pro uživatele. Zařízení může být registrované pouze v jednom tenantu, takže lze využít pouze pro jeden work or school account.

Azure AD Multi-Factor Authentication (MFA) - vícefaktorová autentizace

- Tutorial: Secure user sign-in events with Azure AD Multi-Factor Authentication

- Plan an Azure AD Multi-Factor Authentication deployment

- How it works: Azure AD Multi-Factor Authentication

- Multi-factor authentication for Microsoft 365

Pokud se přihlašujeme jménem a heslem, tak jde o jednofaktorové ověření. Jde pouze o údaj, který známe, a pokud jej získá útočník, tak se jednoduše přihlásí do našeho účtu. Proto je bezpečnější přidat další faktor, něco, co máme (telefon, čipová karta, token) nebo něco, co jsme (biometrie - otisk prstu). Mluvíme pak o vícefaktorové autentizaci (Multifactor Authentication).

Azure AD Multi-Factor Authentication (MFA) poskytuje další vrstvu zabezpečení pomocí druhé formy ověřování při přístupu k datům nebo aplikacím (službám). Nejprve se ověříme standardním způsobem (nejčastěji jménem a heslem). V určitých případech může první krok (zadání hesla) proběhnout automaticky. Následuje druhý krok (MFA dotaz), kdy musíme použít další ověření.

Požadavek na použití MFA může být nastaven pouze pro určité typy přihlášení. Pokud nastanou určité podmínky, jako je třeba přihlášení z neznámého zařízení nebo přihlášení k určité službě či aplikaci. V ostatních případech může stačit klasické ověření.

Ukázky přihlášení pomocí MFA

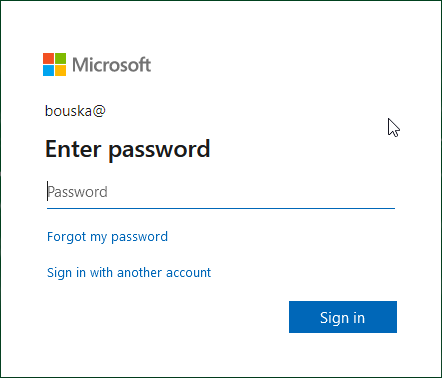

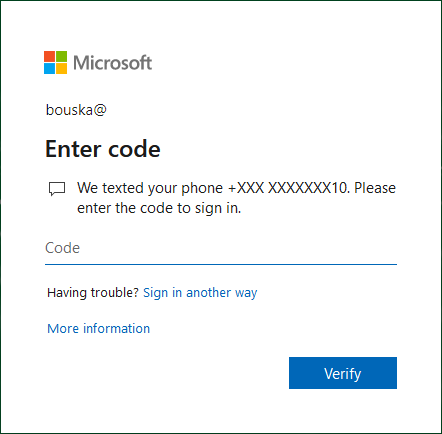

Nejprve zadáváme (vybíráme) své uživatelské jméno (email) a heslo. Poté použijeme jednu z registrovaných metod. Může jít například o SMS, pomocí které nám přijde ověřovací kód.

Nebo schválení notifikace v aplikaci Microsoft Authenticator.

Pokud pro přihlášení využíváme Microsoft Authenticator app, tak jde rovnou o vícefaktorovou autentizaci. Čili si můžeme vybrat zadání hesla a (například) potvrzení notifikace v aplikaci. Nebo přihlášení aplikací, kdy potvrdíme číslici.

Ověřovací metody (Authentication methods)

Ověřovací metody pro MFA jsou podobné, jako pro SSPR, ale není podporován email a bezpečnostní otázky. Jde tedy o

- Microsoft Authenticator app - podporuje (push) notifikace, uživatel pouze schválí Aprove, i ověřovací kód (OATH verification code), který se generuje každých 30 vteřin (nepotřebuje připojení k internetu, jde o OATH Software Token) a uživatel jej zadá v přihlašovacím dialogu

- mobilní aplikace - pomocí ověřovacího kódu jsou podporovány i aplikace třetích stran, jako je Google Authenticator

- OATH Hardware Token - generuje ověřovací kód, který uživatel zadá v přihlašovacím dialogu, může být programovatelný (podoba OATH Software Token) nebo s předprogramovaným Secret Key (nebo Seed), ty musíme zadat v administraci Azure AD

- SMS - ověřovací kód se zašle pomocí SMS a uživatel jej zadá v přihlašovacím dialogu

- hlasový hovor - automatizovaný hovor na číslo, uživatel jej přijme a potvrdí klávesou

#

Zapnutí MFA

Multi-Factor Authentication můžeme zapnout několika způsoby.

- Conditional Access policies - politiky definují, kdy a kdo musí použít MFA, vyžaduje licenci Azure AD Premium P1

- povolit na uživatele (per-user) - MS nedoporučuje a označuje jako zastaralé (Legacy), můžeme nastavit pro vybrané uživatele, MFA se používá vždy (mimo zapamatovaného MFA, Trusted IPs, apod.), vyžaduje licenci Azure AD Office 365 apps

- pro všechny pomocí Security Defaults - zapnutí Security Defaults nastaví MFA pro všechny uživatele, používá Microsoft Authenticator app, MS řídí, při kterých situacích je MFA vyžadováno, je součástí Azure AD Free licence

Podle Azure AD licence se liší nejen možnost zapnutí, ale také vlastnosti MFA. Například Azure AD Free podporuje pouze mobilní aplikaci (ne telefon). Více Licenses - Feature comparison of versions

Security Defaults

Zapnutí nebo vypnutí se provádí v

- Azure Active Directory admin center - Properties - odkaz Manage Security defaults

Per-user MFA

Nastavení můžeme otevřít z několika míst, například

- Azure Active Directory admin center - Users - All users - nahoře je odkaz Multi-Factor Authentication

Pokud chceme vypnout (třeba, abychom použili jinou metodu nastavení), tak musíme všem uživatelům nastavit Disabled. Další možnosti jsou Enabled, kdy uživatel používá MFA, ale pro Legacy aplikace (nepodporující MFA) může využít heslo. Nebo Enforced, kdy pro Legacy aplikace musí registrovat a app passwords. Mezi Enabled a Enforced se přepíná automaticky.

Údaje, které zde vidíme se týkají pouze Per-user MFA. Neměli bychom je kombinovat se Security Defaults nebo Conditional Access policies a neuvidíme zde stav, pokud je nastaveno jednou z těchto metod.

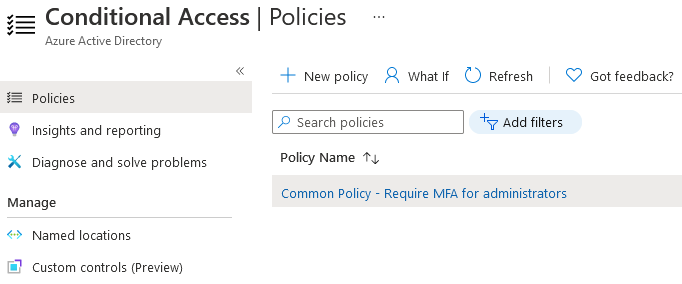

Conditional Access policies

- Tutorial: Secure user sign-in events with Azure AD Multi-Factor Authentication

- What is Conditional Access?

MS uvádí, že před použitím Conditional Access policies musíme vypnout Security Defaults i per-user MFA. Politiky se nastavují v

- Azure Active Directory admin center - Security - Conditional Access - Policies

V dokumentaci Microsoftu jsou příklady běžných a doporučených politik Common Conditional Access policies.

Registrace autentizačních metod

Pokud uživateli povolíme MFA, a on nemá registrované MFA autentizační metody, tak se při dalším přihlášení (pomocí moderní autentizace) zobrazí průvodce na jejich zadání. Drobné detaily se liší podle metody, jak MFA povolíme. Pokud používáme kombinovanou registraci bezpečnostních informací, tak je průvodce velmi podobný jako pro SSPR.

Pokud používáme Conditional Access, tak je uživatel vyzván k registraci ve chvíli, kdy je požadováno MFA přihlášení. Pokud uživatel nepoužívá aplikace (přístupy), které jsou chráněny pomocí MFA, tak si nemusí registrovat autentizační metody. To může být nebezpečné, všichni uživatelé by měli mít tyto metody registrované. Řešení je vynutit registraci pomocí speciální Conditional Access policy, která vyžaduje MFA pro všechny přístupy. Aplikujeme ji na skupinu, kam zařadíme uživatele, kteří nejsou registrovaní. A postupně je odstraňujeme.

Pokud máme licenci Azure AD Premium P2, tak můžeme využít MFA registration policy.

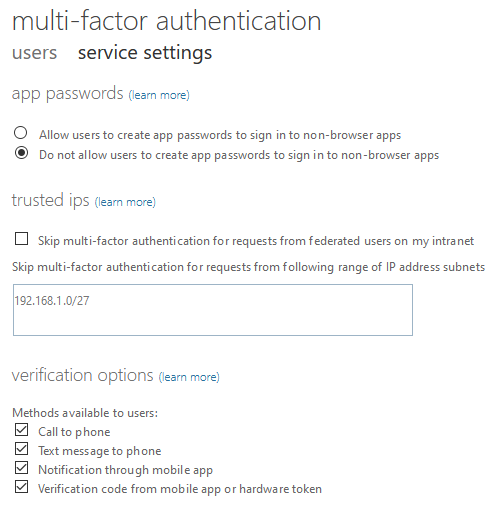

Nastavení MFA

Část konfigurace Multi-Factor Authentication se nachází v

- Azure Active Directory admin center - Security - MFA

Další nastavení nalezneme na odkaze

- Azure Active Directory admin center - Security - MFA - Getting started odkaz Additional cloud-based MFA settings

Na stejnou stránku se dostaneme také z

- Azure Active Directory admin center - Users - All users - nahoře odkaz Multi-Factor Authentication - Service Settings

Nachází se zde výběr povolených ověřovacích metod v části Verification options. Můžeme povolit či zakázat generování hesel pro staré bohaté aplikace - App passwords. Můžeme definovat důvěryhodné veřejné IP adresy, při připojení z nich neprobíhá MFA - Trusted IPs. A také povolit zapamatování MFA na důvěryhodném zařízení na daný počet dní - Remember multi-factor authentication on trusted device.

Detailní informace o konfiguraci jsou v článku Configure Azure AD Multi-Factor Authentication settings.

Opětovné ověření (reauthentication)

Pro uživatele je důležité, jak složité je přihlášení a jak často jej musí opakovat. Zvláště při zavedení MFA, kdy je proces přihlášení více komplikovaný, je dobré se podívat na možnosti, kdy je třeba ověření uživatele.

Existuje řada nastavení, které mohou vést ke snížení potřeby ověření uživatele.

- Azure AD Seamless SSO - automatické přihlášení ve firemní síti z firemního zařízení (synchronizovaní uživatelé s PHS nebo PTA)

- politika frekvence přihlašování v rámci Conditional Access - vyžaduje Azure AD Premium licenci

- možnost zůstaňte přihlášeni (Remain signed-in) - můžeme zakázat v Company branding, volba při přihlašování přes prohlížeč, umožní, že session zůstaňte aktivní (persistent cookie) i při zavření prohlížeče (neovlivňuje Azure AD Session Lifetime, který je defaultně 90 dní)

- možnost zapamatování MFA (Remember MFA on trusted device) - nastavení v rámci MFA, volba při MFA přihlášení (Don't ask again for X days), uloží persistent cookie v prohlížeči, pokud nastavíme hodnotu menší než 90 dní, tak i Office klienti se budou muset ověřovat častěji

Standardně prohlížeč vyžaduje ověření při každém novém spuštění a přistoupení k aplikaci nebo službě. Klienti Office (aplikace) si uchovají ověření po dobu 90 dní. Na zařízeních, která nejsou registrovaná či připojená do Azure AD, se ověřuje každá aplikace samostatně (a udržuje svůj OAuth Refresh Token). Spravovaná zařízení (Managed devices), tedy ta, která mají objekt v Azure AD tenantu (jsou registrovaná nebo připojená) získávají Primary Refresh Tokens (PRT). Ten dovoluje využít SSO mezi aplikacemi.

Azure AD MFA pro On-Premises systémy

- Remote access to on-premises applications through Azure AD Application Proxy

- Integrate your existing Network Policy Server (NPS) infrastructure with Azure AD Multi-Factor Authentication

MFA v Azure AD můžeme využít i pro interní aplikace. Ty, které nepodporují přímé napojení na Azure AD, mohou využít Azure AD Application Proxy. Tak se publikují do Azure AD tenantu a mohou využít Conditional Access policies.

Další varianta je pro aplikace, které podporují RADIUS. Na Microsoft Network Policy Server (NPS) můžeme nainstalovat rozšíření (extension) pro Azure AD MFA. Jsou zde určitá omezení. Nelze použít Conditional Access policies, takže se vždy používá MFA. S protokol CHAPv2 je podporováno pouze notifikace z Microsoft Authenticator app a hlasový hovor.

Aplikace, které podporují moderní autentizaci (WS-Fed, SAML, OAuth, OpenID Connect), a ověřují se napřímo s Azure AD, mohou využít Conditional Access policies.

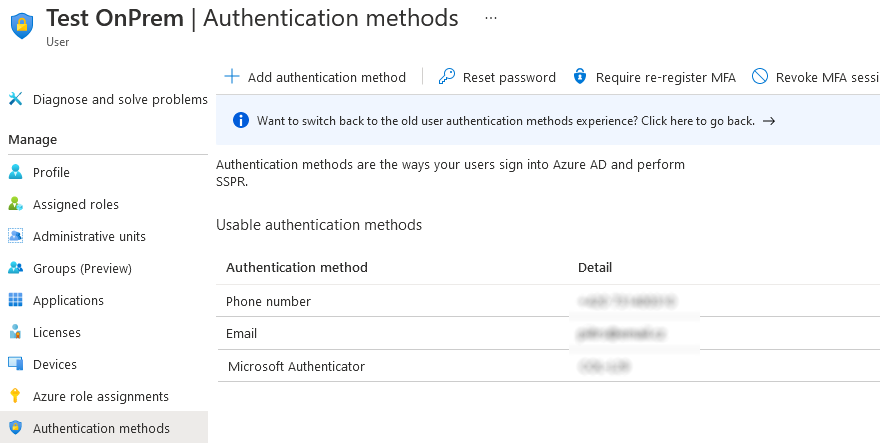

Správa autentizačních metod uživatele

Azure AD používá dvě oddělené skupiny kontaktních informací. První jsou jako součást uživatelského profilu viditelné ostatním členům organizace. Mohou se synchronizovat z On-Premises AD DS. Druhé, autentizační metody, jsou privátní a používají se pouze pro ověření. Uživatel si je může spravovat na stránce Security info svého profilu (MyAccount).

Administrátor může vidět registrované metody uživatelů v reportu

- Azure Active Directory admin center - Password reset v části Usage & insights

- Azure Active Directory admin center - Security - Authentication Methods v části User registration details

Nastavení a mazání metod administrátorem

Spravovat je může pro jednotlivé uživatele v

- Azure Active Directory admin center - Users - All users

- vybereme požadovaného uživatele a klikneme na něj

- v levém menu zvolíme Authentication methods

Administrátor má k dispozici možnosti:

- smazat existující metodu

- přidat novou metodu (telefon či email)

- resetovat heslo (nastavit dočasné, které musí uživatel změnit)

- nastavit, aby při dalším přihlášení, byla pro uživatele požadována nová registrace autentizačních metod pro MFA (původní se nemažou, můžeme ručně)

- odvolat existující MFA session - smaže uložené session a při přihlášení je třeba provést MFA

Některé podobné možnosti, a navíc možnost vymazat aplikační hesla, se nachází u jednotlivých uživatelů v

- Azure Active Directory admin center - Users - All users - nahoře je odkaz Multi-Factor Authentication

MFA blokovaný uživatel - nefunkční registrace autentizačních metod

- Azure Active Directory admin center - Security - MFA - Block/unblock users

Řešili jsem záhadný problém, kdy si uživatel poprvé registroval ověřovací metody a nic se nedařilo. Nepřišla žádná SMS, žádné volání, nešla registrovat aplikace Microsoft Authenticator ani Google Authenticator. Při skenování QR kódu se vracela chyba, že jde o neplatný QR kód nebo QR code is already used. Vyzkoušeli jsme jiný telefon, jinou SIM kartu, různé resety účtu v Azure AD.

Nakonec šlo o to, že účet může mít nastaveno Block sign in (vidíme pod účtem - Profile), to nebyl problém. Ale také může být uživatel blokovaný pro MFA. A zde se náš účet nacházel. Je zde informace:

A blocked user will not receive Multi-Factor Authentication requests. Authentication attempts for that user will be automatically denied. A user will remain blocked for 90 days from the time they are blocked. To manually unblock a user, click the “Unblock” action.

A u zablokovaného uživatele byl důvod:

User blocked their account throught the phone menu

Mohlo nastat to, že uživateli přišlo potvrzení přihlášení, kde je také volba Deny. Pokud jej použijeme, tak dostaneme další dotaz, zda si myslíme, že jde o zneužití našeho účtu a chceme jej nahlásit Report Fraud. Podle nastavení v MFA - Fraud alert může dojít k zablokování uživatele.

Komentáře

Zatím tento záznam nikdo nekomentoval.