Část informací, týkající se MFA a registrace ověřovacích metod, je nově popsána v

- Vícefaktorová autentizace (MFA) v Microsoft Entra ID

- Vícefaktorová autentizace (MFA) registrace ověřovacích metod a přihlašování

Azure AD licence a vlastnosti

- Azure Active Directory pricing

- What is Azure Active Directory?

- Features and licenses for Azure AD Multi-Factor Authentication

Azure Active Directory nabízí různé služby a vlastnosti podle úrovně licence Azure AD. Edice jsou Free, Office 365 Apps (dříve Basic), Premium P1 a Premium P2. Jakou máme edici vidíme v Azure AD Admin Center v Overview sekce Basic information - License. Jakmile máme pro jednoho uživatele vyšší licenci, tak vidíme celý Tenant s touto licencí. Měli bychom využívat vyšší funkce pouze pro uživatele, kteří mají danou licenci přiřazenu.

Podle informací je Azure AD Free součástí základních předplatných Office 365, Azure, Dynamics 365, Intune a Power Platform. Azure AD for Office 365 apps je součástí Office 365 E1, E3, E5, F1 a F3. Azure AD Premium P1 je součástí Microsoft 365 E3, Microsoft 365 Business Premium a Enterprise Mobility + Security (EMS) E3. Azure AD Premium P2 je součástí Microsoft 365 E5 a EMS E5. Premium P1 a P2 můžeme také samostatně kupovat.

Základní funkce jsou i v Azure AD free, ale mohou být značně omezené oproti vyšší edici. To se týká funkcí, na které se zde zaměřujeme, Self-Service Password Reset (SSPR) a Multi-Factor Authentication (MFA).

Azure AD free

Podle dokumentace se v Azure AD free nachází

- Self-Service Password Change for cloud users

- Multi-Factor Authentication

Azure AD for Office 365 apps

Další funkce přibývají s Azure AD for Office 365 apps jako je

- Company branding (customization of logon & logout pages, access panel)

- Self-service password reset for cloud users

Azure AD Premium P1

Mnoho dalších přidává Azure AD Premium P1

- Self-service password reset/change/unlock with on-premises write-back

- Azure AD Join: self-service bitlocker recovery, enterprise state roaming

- Conditional Access

Azure AD Premium P2

Edice Azure AD Premium P2 doplňuje funkce Identity Protection a Identity Governance

- Vulnerabilities and risky accounts detection

- Privileged Identity Management (PIM)

SSPR a MFA

Tedy ve Free a Office 365 apps funguje SSPR jen pro cloudové uživatele, abychom mohli pracovat se synchronizovanými uživateli z on-Premises, tak potřebujeme Premium P1. Podobně pro lepší využití MFA, na základě Conditional Access, potřebujeme také Premium P1.

Moderní ověřování (Modern Authentication)

Moderní ověřování je metoda správy identit, která nabízí bezpečnější ověřování a autorizaci uživatelů. Termín moderní autentizace zastřešuje kombinaci metod autentizace a autorizace mezi klientem a serverem. Obsahuje metody ověřování (jako vícefaktorové ověřování, ověřování pomocí čipové karty), autorizační metody (Open Authorization (OAuth)), zásady podmíněného přístupu (Conditional access policies, Mobile Application Management).

Jako starší ověřování (Legacy Authentication) se označují dlouho využívané protokoly Kerberos, NTLM, CHAP, apod., které obecně nepracují dobře přes internet. Často se využívá Basic Authentication, která je velice jednoduchá (používá textové jméno a heslo, pouze kódované pomocí base64, takže se musí kombinovat se SSL), ale má řadu zranitelných míst.

Moderní autentizace je skupina protokolů, které mají zvýšit bezpečnost cloudových zdrojů. Například Security Assertion Markup Language (SAML), WS-Federation, OAuth. Jejich cílem je odejít od metody jméno/heslo a místo toho využívat potvrzení na principu tokenů (token-based claims). Při ověření se vygeneruje token pro přístup, kde se určuje, jaké přístupy žadatel má. Tokeny jsou časově omezené a mohou se odvolat.

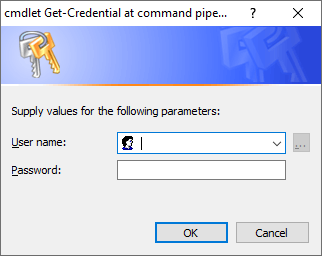

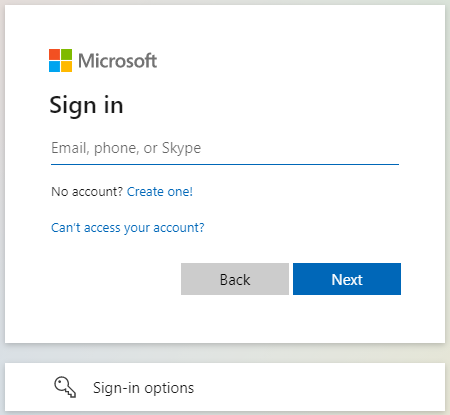

U Microsoft služeb poznáme, o jakou jde autentizaci, podle vzhledu přihlašovacího dialogu. První obrázek je Basic Authentication, druhý Modern Authentication.

Zapnutí Password Writeback (zpětný zápis hesla)

- Tutorial: Enable Azure Active Directory self-service password reset writeback to an on-premises environment

- How does self-service password reset writeback work in Azure Active Directory?

Postup je dobře popsaný v oficiální dokumentaci. Zde jen stručné info.

Musíme nastavit (nebo zkontrolovat) oprávnění pro účet, který používá Azure AD Connect (může jít o účet s podobným názvem jako MSOL_432e1e4ab312). Jde o Permissions Reset password a Properties Write lockoutTime, Write pwdLastSet (v mém prostředí bylo vše nastaveno automaticky, dokonce Read/Write all properties pro Descendant User objects).

Nechápu, co znamená informace v oficiální dokumentaci: Extended rights for "Unexpire Password" on the root object of each domain in that forest, if not already set. Nikde jsem k tomu nenalezl více informací.

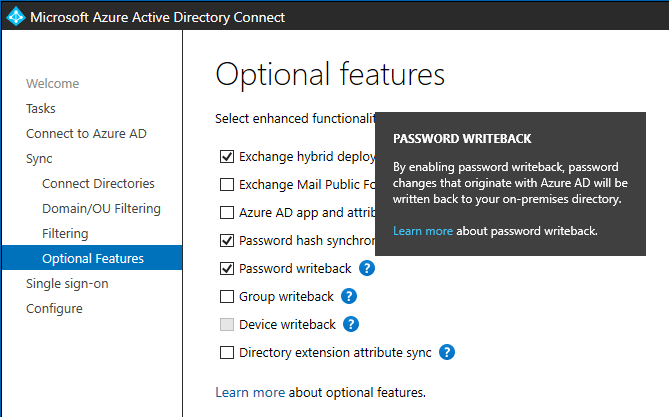

Druhý krok je spustit Azure AD Connect - Customize synchronization options a pod Optional Feature povolit Password writeback.

Politiky hesel (Password Policies)

Pokud máme uživatelské účty synchronizované z On-Premises AD DS do Azure AD, tak existují dvě verze požadavků na hesla, exspirace hesel a zamykání účtů. Standardně se, na účty synchronizované z On-Premises spolu s hashem hesla, neuplatňuje cloudová politika hesel (požadavky na komplexnost hesla) a jsou nastaveny bez vypršení (Never Expire). Také nefunguje (nesynchronizuje) se vlastnost Force Password Change on Next Logon.

On-Premises AD DS

V interním prostředí AD DS využíváme, pro nastavení politik hesel, Group Policy.

- Computer Configuration > Policies > Windows Settings > Security Settings > Account Policies > Password Policy

Zde můžeme nastavit požadavky na heslo, například minimum 8 znaků a komplexní (musí obsahovat znaky minimálně ze 3 různých kategorií, nesmí obsahovat jméno uživatele). A požadavky na změnu hesla (vypršení), minimální a maximální dobu, historie hesel.

- Computer Configuration > Policies > Windows Settings > Security Settings > Account Policies > Account Lockout Policy

Zde nastavujeme zamykání účtů. Například, že při 5 chybných heslech v řadě se účet zablokuje na 30 minut. Můžeme také nastavit po jaké době se počítadlo chybných pokusů vynuluje.

Cloud Azure AD

- Password policies and account restrictions in Azure Active Directory

- Protect user accounts from attacks with Azure Active Directory smart lockout

- Eliminate bad passwords using Azure Active Directory Password Protection

Azure AD má standardně pevně definované požadavky na hesla. Jde o minimum 8 znaků (maximum 256) ze 3 různých kategorií (malá písmena, velká písmena, číslice, povolené symboly). Také se automaticky využívá globální seznam slabých nebo kompromitovaných hesel (Global banned password list), která není možno použít. A můžeme si definovat vlastní seznam (Custom banned password list). Jsou využívány i další ochranné mechanizmy Azure AD Password Protection. Banned password list můžeme využít i pro On-Premises AD DS skrze agenta instalovaného na DC.

V Azure AD není defaultně zapnuto vypršení hesel. Můžeme nastavit v

- Microsoft 365 admin center - Settings - Org settings - Security & Privacy - Password expiration policy

Pro zamykání účtů slouží Smart Lockout, konfigurace je v

- Azure Active Directory admin center - Security - Authentication methods - Password protection

Nastavujeme počet chybných přihlášení, kdy dojde k zamčení, a minimální dobu zamčení. Chytré chování je v řadě věcí. Pokud se účet opakovaně zamyká, tak je to stále na delší dobu. Sledují se hash hesel posledních tří chybných pokusů a pokud je použité stejné heslo, tak se nezvyšuje počítadlo chybných pokusů.

Pokud se účet v cloudu zamkne, tak jej administrátor nemůže odblokovat. Musí uplynout stanovený čas nebo může uživatel použít SSPR a provést reset hesla.

Self-Service Password Reset / Change / Unlock (SSPR)

- Tutorial: Enable users to unlock their account or reset passwords using Azure Active Directory self-service password reset

- How it works: Azure AD self-service password reset

Azure AD SSPR (Self-Service Password Reset) umožňuje uživatelům změnu nebo reset hesla (zapomenuté heslo) či odemčení účtu bez zásahu administrátora. Přímý odkaz Microsoft Online password reset.

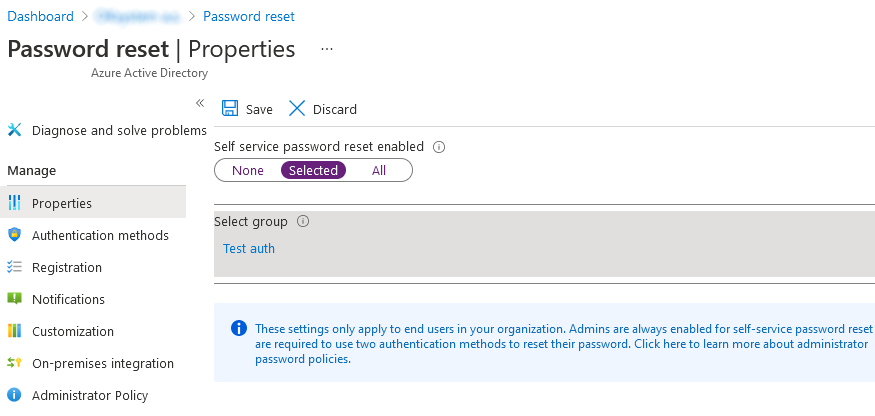

SSPR může být vypnuté (None), zapnuté pro skupinu uživatelů (Selected) nebo zapnuté pro všechny uživatele (All). Po zapnutí si standardně musí uživatelé vyplnit kontaktní informace (autentizační metody), které se použijí pro SSPR. Do té doby nejde službu využít.

Pozn.: Defaultně mají administrátoři (členové všech admin rolí) vždy zapnutý SSPR a jsou vyžadovány 2 metody ověření. Info vidíme v části Administrator Policy.

Pozn.: MS uvádí, že bychom měli povolit pouze pro uživatele s patřičnou licencí. Momentálně se žádná kontrola licence neprovádí.

Změna hesla (či odemčení účtu) s Password Writeback probíhá v On-Premises AD DS okamžitě. Před provedením se kontroluje, zda v On-Premises běží patřičná služba a funguje komunikace. Zadané heslo se odešle šifrované do On-Premises, vyhledá se uživatel a pokusí se změnit heslo. Pokud heslo nesplňuje On-Premises politiky pro hesla, tak se vrátí zpět chyba a heslo se nezmění. I když by byla cloudová politika hesel přísnější, tak se zde použije On-Premises politika (při synchronizaci hashů hesla do cloudu se nekontroluje politika v cloudu).

Kombinovaná registrace bezpečnostních informací

Pokud není zapnuta kombinovaná registrace bezpečnostních informací (Combined security information registration), tak musí uživatelé registrovat autentizační metody zvlášť pro SSPR (Self-Service Password Reset) a pro MFA (Multi-Factor Authentication). Zapnutím se změní aplikace (vzhled) pro registraci autentizačních metod (umožňuje i registraci autentizační aplikace).

Zapnutí je výrazně doporučeno (a pro některé další funkce nutné). Provede se jednoduše

- Azure Active Directory admin center - User settings v odkaz Manage user feature preview settings

- položka Users can use the combined security information registration experience

Ověřovací metody (Authentication methods)

Zde vycházíme z toho, že máme zapnutou kombinovanou registraci bezpečnostních informací. Pak můžeme většinu metod využít pro SSPR i pro vícefaktorovou autentizaci (MFA). Ale některé jsou výjimka, například email nelze použít pro MFA. Windows Hello for Business zase pro SSPR.

Pozn.: Popisy autentizačních metod se na různých místech Microsoft dokumentace liší. Ovlivňuje je použití i nastavení, a je možné, že MS možnosti stále rozšiřuje.

Ověření nejčastěji funguje tak, že se zasílá nebo generuje ověřovací kód (Verification Code). Ten uživatel zadává v samoobslužném portále (SSPR) nebo v přihlašovacím dialogu (pro MFA). Druhá možnost je potvrzení (notifikace). Microsoft doporučuje vždy registrovat více metod, aby existovala záloha.

- Mobile app notification - schválení push notifikace pomocí Aprove v aplikaci Microsoft Authenticator app (jiná pravděpodobně není podporovaná)

- Mobile app code - aplikace generuje ověřovací kód (OATH verification code) každých 30 vteřin, tedy jde o OATH software token, nepotřebuje připojení k internetu, jsou podporovány i jiné aplikace (třeba Google Authenticator)

- Email - na email se zašle ověřovací kód

- Mobile phone - zadáme mobilní telefonní číslo, k dispozici je pak zaslání ověřovacího kódu pomocí SMS (Text my mobile phone) nebo automatizovaný hovor, uživatel jej přijme a potvrdí klávesou

#(Call my mobile phone) - Office phone - zadáme pevné telefonní číslo, k dispozici je automatizovaný hovor, uživatel jej přijme a potvrdí klávesou # (Call my office phone)

- Security questions - bezpečnostní otázky, které vybíráme a zadáváme odpověď

Zapnutí a nastavení SSPR

- Azure Active Directory admin center - Password reset v části Properties zapínáme.

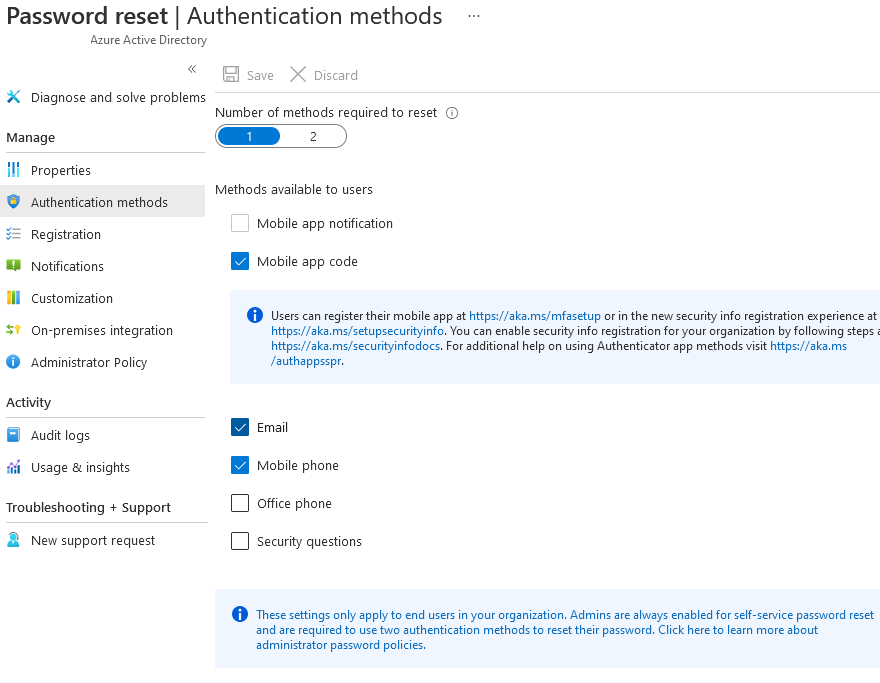

- v části Authentication methods vybíráme, zda se pro ověření požaduje 1 nebo 2 metody, a jaké jsou povoleny

Pozn.: Pokud zvolíme jednu metodu, tak nemůžeme povolit Mobile app notification.

Na stránce je také odkaz na dokumentaci, která popisuje kombinovanou registraci bezpečnostních informací.

- v části Registration můžeme zapnout, aby se uživatelům při dalším přihlášení zobrazil formulář na zadání autentizačních metod (defaultně zapnuto)

Údaje si mohou uživatelé zadat a spravovat i bez této volby, ve svém profilu v Security Info https://aka.ms/setupsecurityinfo. Nebo je může zadat administrátor v Azure AD v nastavení uživatelského účtu (pod Authentication methods). Jako návrh se mohou synchronizovat z On-Premises AD (alternativní emailová adresa a mobilní telefon).

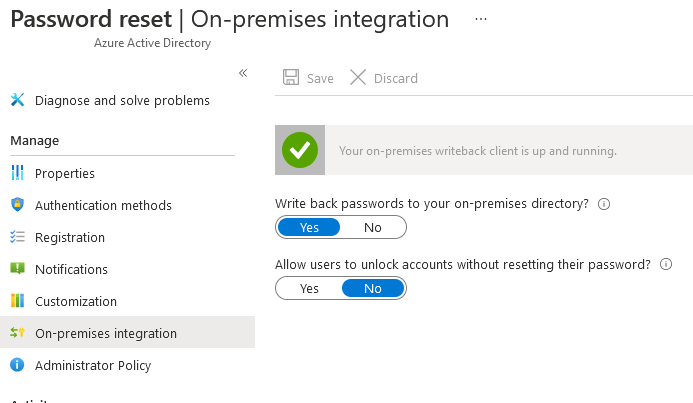

- část On-premises integration využijeme, pokud jsme zapnuli Password Writeback, aby se změny dostaly do on-Premises AD DS

Asi se automaticky zapíná Write back passwords to your on-premises directory? Druhou volbou Allow users to unlock accounts without resetting their password? můžeme povolit odemykání účtu v on-Premises AD bez změny hesla. Když probíhá Password Reset, tak se vždy účet odemyká.

Audit a sledování využití

Reporty jsou dostupné na různých místech, pokaždé obsahují trochu jiné informace.

- Azure Active Directory admin center - Security - Authentication Methods - Activity

- Azure Active Directory admin center - Users - Sign-ins

- Azure Active Directory admin center - Password reset v část Audit logs a Usage & insights

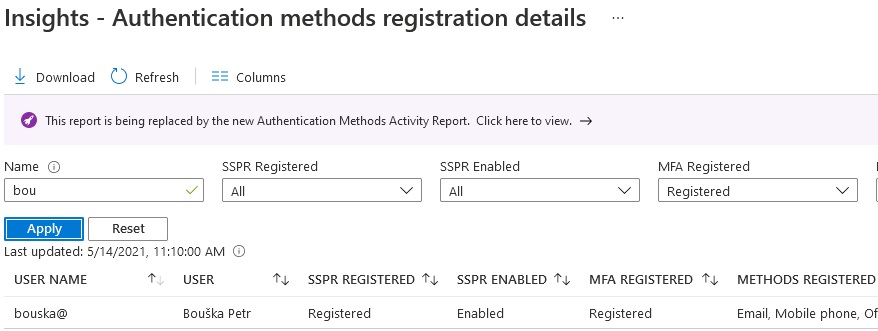

Poslední místo se týká SSPR. V Audit logu vidíme historii použití SSPR uživateli. V Usage & insights vidíme statistiky využití a detailní seznamy uživatelů, kteří mají povoleno SSPR nebo mají registrované metody pro SSPR nebo MFA (včetně výpisu metod).

Uživatelské použití SSPR

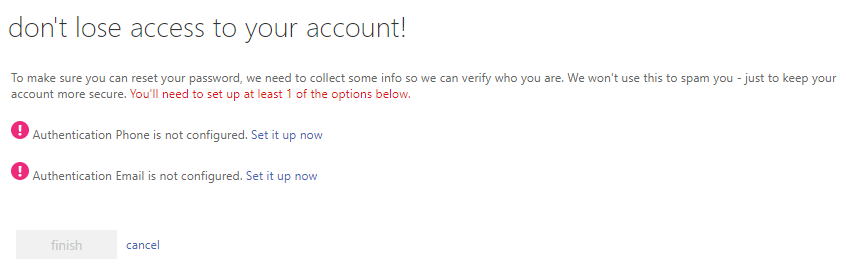

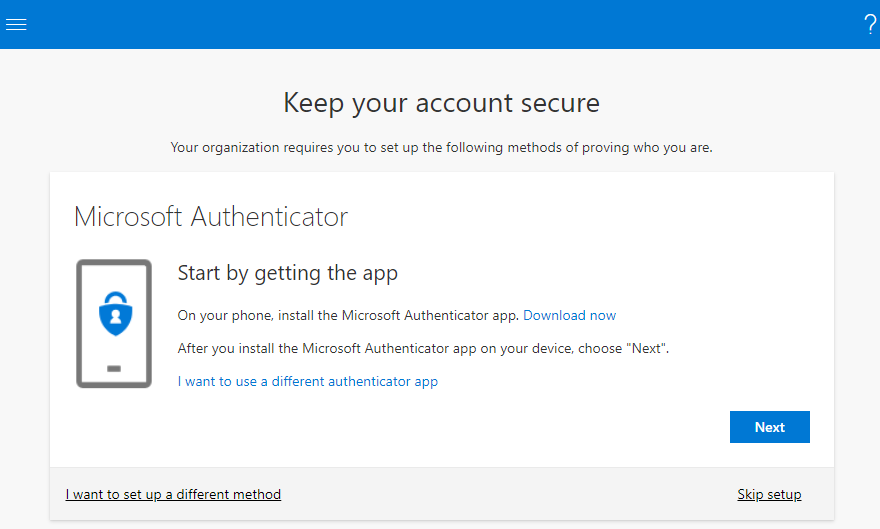

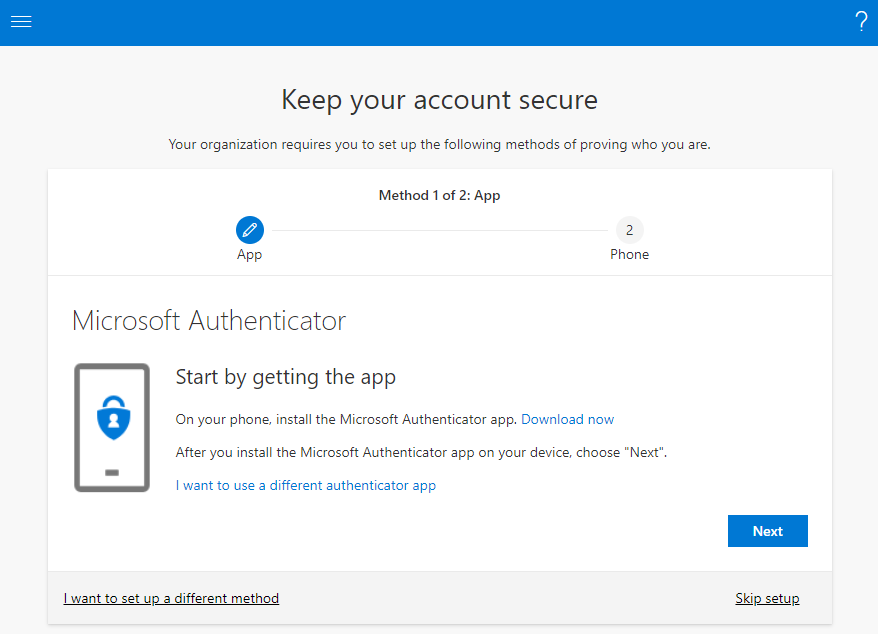

Registrace autentizačních metod

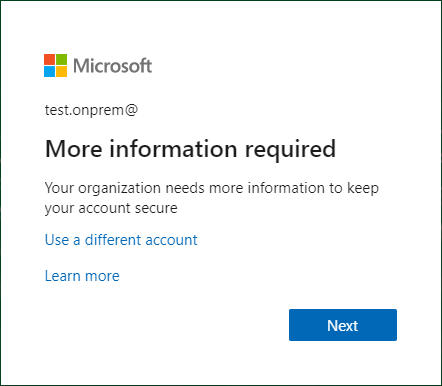

Pokud uživateli povolíme SSPR, a máme nastaveno vyžadování registrace při přihlášení, tak se při dalším přihlášení pomocí moderního ověřování (například přes prohlížeč) zobrazí informace, že je třeba zadat více informací. Můžeme projít průvodce a nastavit autentizační metody nebo jej přeskočit (při dalším přihlášení se zobrazí znovu).

Vzhled a možnosti závisí na tom, zda máme povolenu kombinovanou registraci bezpečnostních informací nebo ne (obrázek níže).

Může být potřeba zadat jednu nebo dvě metody, podle situace se mohou nabízet různé metody. Jako hlavní se nabízí Microsoft Authenticator app, ale můžeme vybrat jinou metodu.

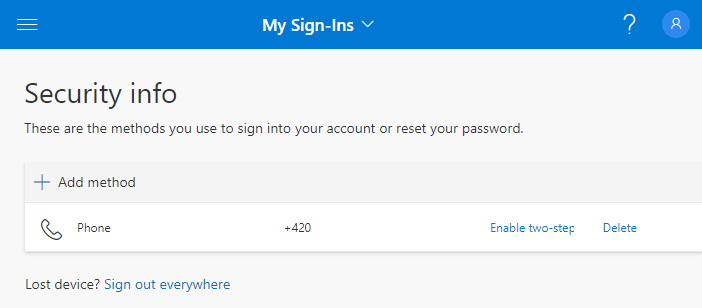

Uživatel si může spravovat autentizační metody ve svém účtu My Account kliknutím na Security info. Přidání telefonu nebo emailu je intuitivní. Zadáme údaje a odešle se ověřovací kód, který musíme v dalším kroku zadat pro potvrzení.

Pozn.: Pokud již máme nastavenu nějakou metodu, tak při dalším přístupu na stránku Security info (a tedy možnost metody změnit) musíme použít silné ověření (Strong Authentication). Tedy využit nastavenou metodu pro přihlášení.

Pozn.: Některé údaje mohou být nastaveny z firemního adresáře (jako mobilní telefon), ale je potřeba je ověřit, aby se daly využít.

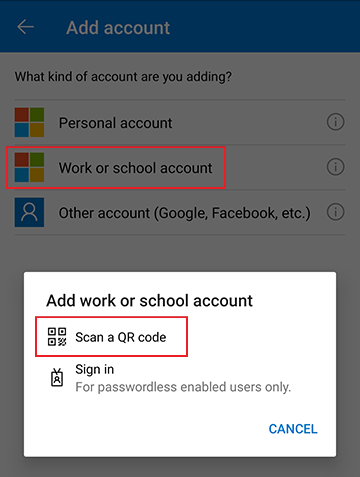

Nejvíce možností nabízí Microsoft Authenticator app, která podporuje generování kódu (OATH software token) i notifikace. Je možno ji použít pro SSPR i MFA a také pro přihlašování bez hesla (passwordless sign-in). Aplikace se přidává naskenováním QR kódu z obrazovky a následným potvrzením.

Aplikace většinou funguje dobře a rychle zobrazuje notifikace (pokud nám běží na pozadí a systém ji neukončí). Když občas notifikace automaticky nepřijde, tak je potřeba spustit aplikaci. Pokud se notifikace stále nezobrazí, tak můžeme ručně vyvolat kontrolu notifikací. Na horní liště vpravo je tlačítko. Jednou mi notifikace stále nepřicházela. Vypnul jsem WiFi a přešel na data a okamžitě dorazila.

Odemčení účtu, zapomenuté heslo

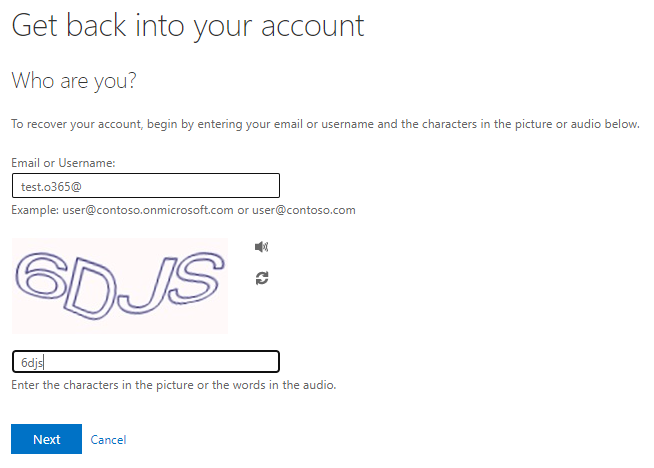

SSPR můžeme spustit přímým odkazem https://passwordreset.microsoftonline.com/ (zkratka https://aka.ms/sspr) nebo na přihlašovací stránce kliknout na Forgot my password.

Pokud používáme synchronizaci hashů hesla (PHS), tak při zamčení uživatelského účtu v On-Premises AD DS, zůstane v Azure AD odemčený. Stejné je to opačně, při zamčení v cloudu zůstane odemčený v interním AD DS.

Pozn.: Změnu hesla (pokud jsme přihlášeni) je možné provést ve správě účtu My Account - Change Password.

Můžeme provést

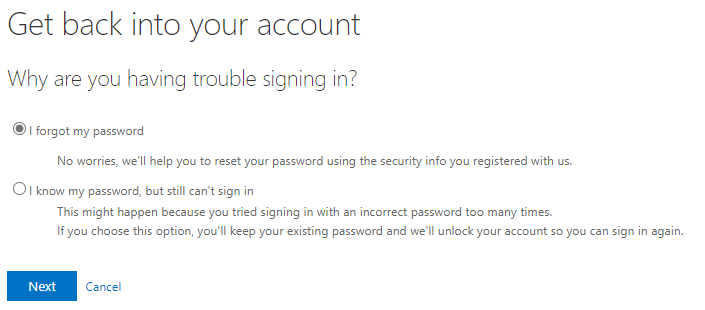

- reset hesla - I forgot my password - nastavit nové heslo bez znalosti starého, zároveň se provádí odemčení účtu. Toto je možné pro cloudové i On-Premises účty. Změna se provede okamžitě.

- odemčení účtu - I know my password, but still can't sign in - pouze pro On-Premises účty, odemkne účet v interním AD DS. Pokud je zamčený i účet v cloudu, tak ten se neodemkne. Tato možnost musí být povolena.

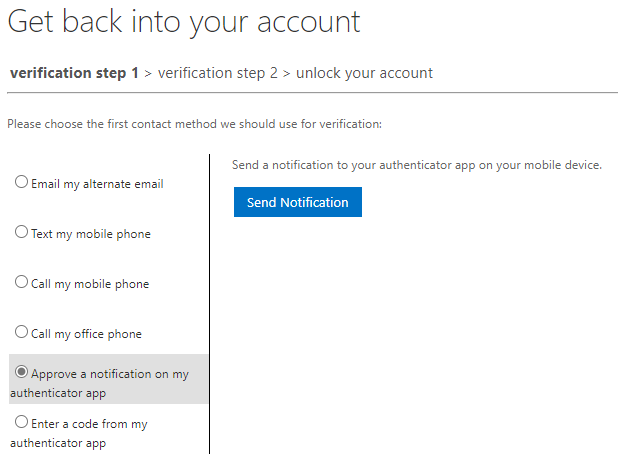

V dalším kroku provedeme ověření. Možnosti se nabízí podle nastavení a registrovaných metod.

Komentáře

Zatím tento záznam nikdo nekomentoval.