Pozn.: Druhý díl minisérie, která se zaměřuje na Windows Hello for Business s nasazením Cloud Kerberos Trust v hybridním prostředí s Hybrid Azure AD Joined zařízeními.

Nasazení Windows Hello for Business

Nasadit Windows Hello for Business můžeme různými způsoby (modely). Nejvíce záleží na tom, jaké provozujeme prostředí. Zda pouze cloud, pouze On-Premises nebo hybridní. Tedy zda jsou naše počítače AD Domain Joined, Azure AD Joined nebo Hybrid Azure AD Joined. Ovlivnit rozhodnutí mohou i další okolnosti, třeba zda používáme AD FS či jinou Identity Federation Service, zda vyžadujeme využít cert-based authentication, apod.

V rámci Microsoft 365 admin center se nachází průvodce Plan your passwordless deployment (Setup - Advanced deployment guides & assistance), kde odpovíme na několik dotazů o našem prostředí a dostaneme doporučení, který model nasazení použít.

Možné jsou tři modely nasazení (Deployment Models) a k nim různé modely důvěry (Trust Models), které uřčují, jak se uživatelé ověřují vůči AD:

- Cloud-only deployment

- On Premises deployment

- Key Trust

- Certificate Trust

- Hybrid deployment

- Key Trust

- Certificate Trust

- Cloud Kerberos Trust

Windows Hello for Business certifikát (Smart Card Logon)

Když instalujeme certifikát do certifikačního úložiště (Windows Certificate Store), tak se veřejný klíč uloží do registrů a privátní klíč pomocí vybraného CSP.

Microsoft podporuje řadu Cryptographic Service Provider (CSP), novější verze se označují Key Storage Provider (KSP). Jde o moduly, které pracují s privátními klíči, řeší jejich ukládání a generování, provádí kryptografické funkce. Aplikace nepracují s privátním klíčem, ale využívají CSP.

Pozn.: K této oblasti jsem v Microsoft Windows Hello dokumentaci nenalezl mnoho informací, takže závěry odvozuji a odhaduji.

Windows Hello for Business využívá speciální Microsoft Passport Key Storage Provider a emuluje čipovou kartu (Smart Card) pro zajištění kompatibility aplikací. Když aplikace použije certifikát, tak certificate API lokalizuje klíče pomocí uloženého KSP.

Když si uživatel registruje Windows Hello, tak se vystaví Self-signed Smart Card Logon certifikát do úložiště uživatele (s platností 30 let). Pokud se k počítači připojíme přes RDP, tak jej neuvidíme. Pokud certifikát smažeme, tak při dalším přihlášení vrátí zpět.

Vygenerovaný Windows Hello for Business veřejný klíč je použit v certifikátu. K certifikátu je privátní klíč spravovaný pomocí Microsoft Passport KSP a uložený v TPM (neuvažujeme SW možnost). Přístup je tedy chráněn pomocí Windows Hello for Business gesta.

Certifikát má předmět ve tvaru

User-SID/GUID/login.windows.net/Tenant-ID/User-Principal-Name

Certifikát vidíme pomocí certmgr.msc. Pomocí příkazu certutil můžeme vypsat všechny klíče daného CSP (přepínač -v zobrazí více detailů).

certutil -csp "Microsoft Passport Key Storage Provider" -key -v

Níže je ukázka výstupu (jsou smazané některé hodnoty). Dozvíme se zde řadu důležitých informací. Například, pokud je klíč uložen v TPM, tak v sekci NgcKeyImplType je aktivní (není v závorce) příznak NCRYPT_IMPL_HARDWARE_FLAG.

Microsoft Passport Key Storage Provider:

S-1-5-21-2200562112-.../bd6913e1-6375-.../login.windows.net/bb9528c8-3d14-.../bouska@firma.cz

RSA

Key Id Hash(rfc-sha1):

Key Id Hash(sha1):

Key Id Hash(bcrypt-sha1):

Key Id Hash(bcrypt-sha256):

Container Public Key:

...

Cached Key Identifier: S-1-5-21-2200562112-.../bd6913e1-6375-.../login.windows.net/./bouska@firma.cz: No container name match

Cached Key Identifier: S-1-5-21-2200562112-.../bd6913e1-6375-.../login.windows.net/./bouska@firma.cz: No KeyId match

NCRYPT_ALLOW_DECRYPT_FLAG -- 1

NCRYPT_ALLOW_SIGNING_FLAG -- 2

(NCRYPT_ALLOW_KEY_AGREEMENT_FLAG -- 4)

(NCRYPT_ALLOW_KEY_IMPORT_FLAG -- 8)

(NCRYPT_ALLOW_ALL_USAGES -- ffffff (16777215))

UI Policy = 0

(NCRYPT_UI_PROTECT_KEY_FLAG -- 1)

(NCRYPT_UI_FORCE_HIGH_PROTECTION_FLAG -- 2)

Version: 0

Export Policy = 0

(NCRYPT_ALLOW_EXPORT_FLAG -- 1)

(NCRYPT_ALLOW_PLAINTEXT_EXPORT_FLAG -- 2)

(NCRYPT_ALLOW_ARCHIVING_FLAG -- 4)

(NCRYPT_ALLOW_PLAINTEXT_ARCHIVING_FLAG -- 8)

Name: S-1-5-21-2200562112-.../bd6913e1-6375-.../login.windows.net/bb9528c8-3d14-.../bouska@firma.cz

Algorithm Group: RSA

Algorithm Name: RSA

Length: 2048 (0x800)

Lengths:

dwMinLength = 2048 (0x800)

dwMaxLength = 2048 (0x800)

dwIncrement = 0 (0x0)

dwDefaultLength = 2048 (0x800)

UI Policy:

dwVersion = 1 (0x1)

dwFlags = 0 (0x0)

pszCreationTitle = (null)

pszFriendlyName = (null)

pszDescription = (null)

Export Policy: 0 (0x0)

(NCRYPT_ALLOW_EXPORT_FLAG -- 1)

(NCRYPT_ALLOW_PLAINTEXT_EXPORT_FLAG -- 2)

(NCRYPT_ALLOW_ARCHIVING_FLAG -- 4)

(NCRYPT_ALLOW_PLAINTEXT_ARCHIVING_FLAG -- 8)

NgcKeyImplType: 1 (0x1)

NCRYPT_IMPL_HARDWARE_FLAG -- 1

(NCRYPT_IMPL_SOFTWARE_FLAG -- 2)

(NCRYPT_IMPL_REMOVABLE_FLAG -- 8)

(NCRYPT_IMPL_HARDWARE_RNG_FLAG -- 10 (16))

Key Usage: 3 (0x3)

NCRYPT_ALLOW_DECRYPT_FLAG -- 1

NCRYPT_ALLOW_SIGNING_FLAG -- 2

(NCRYPT_ALLOW_KEY_AGREEMENT_FLAG -- 4)

(NCRYPT_ALLOW_KEY_IMPORT_FLAG -- 8)

(NCRYPT_ALLOW_ALL_USAGES -- ffffff (16777215))

Serial Number:

Issuer: CN=S-1-5-21-2200562112-.../bd6913e1-6375-.../login.windows.net/bb9528c8-3d14-.../bouska@firma.cz

NotBefore: 02.06.2023 13:15

NotAfter: 02.06.2053 13:25

Subject: CN=S-1-5-21-2200562112-.../bd6913e1-6375-.../login.windows.net/bb9528c8-3d14-.../bouska@firma.cz

Signature matches Public Key

Root Certificate: Subject matches Issuer

Cert Hash(sha1):

Private key is NOT exportable

Zrušení (smazání) registrace Windows Hello

Řada článků na internetu uvádí, že můžeme využít řádkový příkaz certutil, pokud chceme smazat registrace Windows Hello for Business na zařízení.

certutil.exe -DeleteHelloContainer

Smaže Windows Hello kontejner a odstraní spojené lokálně uložené informace (credentials), jako je PIN či otisky prstu (má jít také o WebAuthn a FIDO credentials). Smaže se také výše zmíněný certifikát (a případně další, které jsou uloženy v kontejneru). Když se po provedení příkazu podíváme do nastavení, uvidíme, že žádná metoda není nastavena. Údaje uložené v Azure AD zůstanou (můžeme je smazat u účtu uživatele v Azure AD).

C:\>certutil -DeleteHelloContainer Deleted certificate CN=S-1-5-21-2200562112-.../bd6913e1-6375-.../login.windows.net/bb9528c8-3d14-.../bouska@firma.cz

Sign out now to complete this task.

CertUtil: -DeleteHelloContainer command completed successfully.

Kontrola registrace v Azure AD

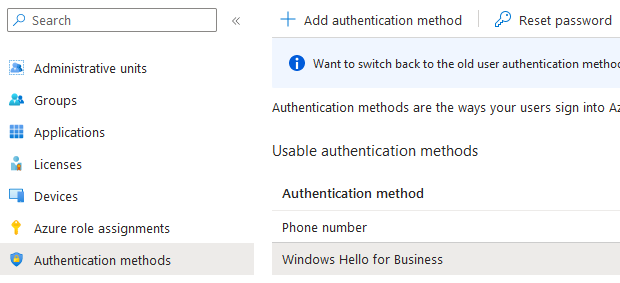

Když si uživatel korektně registruje Windows Hello for Business, tak se mu přidá nová ověřovací metoda k účtu v Azure AD. V detailu uživatele v Azure Active Directory admin center - Users pod Authentication methods uvidíme ověřovací metodu Windows Hello for Business.

Pozn.: Metodu Windows Hello for Business zde můžeme smazat a tím zakázat pro přihlášení.

Souhrnně se můžeme podívat na registrované ověřovací metody uživatelů, kde můžeme filtrovat Windows Hello for Business. Ke stejným informacím se dostaneme pomocí dvou cest:

- Azure Active Directory admin center - Security - Authentication methods - User registration details

- Azure Active Directory admin center - Usage & insights - Authentication methods activity - User registration details

Údaje v registrech na klientovi

Windows Hello for Business používá první tři Credential Providers, které se identifikují pomocí následujících GUID:

- PIN -

{D6886603-9D2F-4EB2-B667-1971041FA96B} - Fingerprint -

{BEC09223-B018-416D-A0AC-523971B639F5} - Facial Recognition -

{8AF662BF-65A0-4D0A-A540-A338A999D36F} - Password -

{60B78E88-EAD8-445C-9CFD-0B87F74EA6CD} - FIDO -

{F8A1793B-7873-4046-B2A7-1F318747F427} - Smartcard -

{8FD7E19C-3BF7-489B-A72C-846AB3678C96}

Jestli má uživatel na počítači registrované Windows Hello for Business můžeme zjistit v registrech HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Providers\{D6886603-9D2F-4EB2-B667-1971041FA96B}. Pod PIN poskytovatelem se nachází SID jednotlivých uživatelů. Hodnota LogonCredsAvailable musí být 1.

Jak je uživatel aktuálně přihlášen (přesněji, jaké bylo poslední interaktivní přihlášení) zjistíme v registrech HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\LogonUI\LastLoggedOnProvider. Hodnota ukazuje GUID poskytovatele.

Cloud Kerberos Trust

Pro hybridní prostředí je doporučena nejnovější možnost Cloud Kerberos Trust. Nasazení je velmi jednoduché. Starší modely Key Trust a Certificate Trust mají řadu složitých požadavků a celé nasazení je mnohem komplikovanější.

Abychom mohli Cloud Kerberos Trust použít, tak musíme splňovat několik předpokladů (Requirement):

- OS na stanicích musí být minimálně Windows 10 21h2 s instalovaným KB5010415 (v dnešní době bychom starší verzi mít neměli, a i této již končí podpora) nebo Windows 11 21h2 s instalovaným KB5010414

- doménové řadiče musí být minimálně Windows Server 2016 s instalovaným KB3534307, Windows Server 2019 s KB4534321

- pro registraci Windows Hello for Business (všech metod) je nutné použít Multi-factor Authentication při ověření uživatelského úču

- synchronizované účty pomocí Azure AD Connect

Standardně nemůžeme Windows Hello for Business použít pro přihlášení privilegovaným účtem. To jsou účty, které jsou ve skupině Domain Admins, Account Operators, Server Operators, Print Operators apod.

Nasazení Windows Hello for Business s Cloud Kerberos Trust je velmi jednoduché. Jako správce musíme provést dva kroky. Uživatel následně registraci.

- vytvořit/nasadit Azure AD Kerberos

- povolit/nastavit Windows Hello for Business na vybraných zařízeních

- uživatel provede registraci (Provisioning) Windows Hello for Business (budeme řešit v dalším díle)

Azure AD Kerberos

Windows Hello for Business cloud Kerberos trust využívá Azure AD Kerberos, který zjednodušuje nasazení při srovnání s modelem Key Trust. Nepotřebuje PKI ani neprovádí synchronizaci veřejného klíče z Azure AD do AD (po registraci Windows Hello není žádné zpoždění). Nezvyšuje zatížení na doménové řadiče při KDC autentizaci. Azure AD Kerberos se používá také pro autentizaci bezpečnostním klíčem (FIDO2).

Když se v AD doméně povolí Azure AD Kerberos, tak se vytvoří počítačový objekt AzureADKerberos jako Read Only Domain Controller (není spojen s žádným serverem). Využívá jej Azure AD pro generování TGT (Ticket-Granting-Ticket) pro AD doménu.

Když se uživatel ověřuje pomocí Windows Hello for Business, tak může požadovat TGT od Azure AD (získá jej spolu s Primary Refresh Token - PRT). Dostane částečný TGT, který použije pro přihlášení nebo přístup ke zdrojům v AD. KDC (doménový řadič) jej vymění za (plný) TGT. Doménové řadiče jsou stále zodpověděné za standardní vystavování servisních ticketů a autorizaci.

Nasazení Azure AD Kerberos

Nainstalujeme Azure AD Kerberos PowerShell Module

Install-Module -Name AzureADHybridAuthenticationManagement -AllowClobber

Vytvoříme Azure AD Kerberos Server objekty v AD a publikujeme do Azure AD. Jsou různé možnosti autentizace k AD a Azure AD. Zde je varianta, kdy PowerShell spustíme pod účtem s právy doménového administrátora. Ověření globálního administrátora proběhne pomocí moderní autentizace (zadáváme jeho UPN).

Set-AzureADKerberosServer -Domain firma.local -UserPrincipalName bouska@firma.cz

Můžeme si zobrazit informace o vytvořeném Azure AD Kerberos Server. Vidíme, že se vytvořil nejen počítačový účet, ale také uživatelský účet krbtgt_AzureAD. Ten drží TGT šifrovací klíč, podobně jako účet krbtgt. Vytvořil se také Service Connection Point (SCP) CN=900274c4-b7d2-43c8-90ee-00a9f650e335,CN=AzureAD,CN=System,<domain-DN>. V Azure AD se vytvoří KerberosDomain objekt.

PS C:\> Get-AzureADKerberosServer -Domain firma.local -UserPrincipalName bouska@firma.cz Id : 25205 UserAccount : CN=krbtgt_AzureAD,CN=Users,DC=firma,DC=local ComputerAccount : CN=AzureADKerberos,OU=Domain Controllers,DC=firma,DC=local DisplayName : krbtgt_25205 DomainDnsName : firma.local KeyVersion : 41992547 KeyUpdatedOn : 11.05.2023 12:42:56 KeyUpdatedFrom : dc1.firma.local CloudDisplayName : krbtgt_25205 CloudDomainDnsName : firma.local CloudId : 25205 CloudKeyVersion : 41992547 CloudKeyUpdatedOn : 11.05.2023 12:42:56 CloudTrustDisplay :

Z bezpečnostního pohledu je doporučeno pravidelně měnit (rotovat) KRBTGT šifrovací klíče pro Azure AD Kerberos Server. To provedeme pomocí cmdletu.

Set-AzureADKerberosServer -Domain firma.local -UserPrincipalName bouska@firma.cz -RotateServerKey

Konfigurace nastavení zařízení pomocí Group Policy

Abychom uživatelům umožnili zaregistrovat a používat Windows Hello for Business, tak můžeme využít Group Policy. Podle nastavení Windows určí, zda by se měl uživatel pokusit zaregistrovat přihlašovací údaje (credentials). Povolení Windows Hello for Business můžeme nastavit pro počítače nebo uživatele. Ale Cloud Kerberos Trust vyžaduje nastavení, které je k dispozici pouze jako konfigurace počítače.

Abychom mohli nastavit odpovídající politiky, tak musíme mít dostatečně nové ADMX šablony pro Windows 10/11 (aktuálně poslední pro Windows 10 je verze 22H2). Odkazy na stažení různých verzí nalezneme v How to create and manage the Central Store for Group Policy Administrative Templates in Windows. Optimálně je nahrajeme do Central Store.

Zapnutí Windows Hello for Business

Konfigurace Windows Hello for Business se v Group Policy nachází v cestě

Computer Configuration/Policies/Administrative Templates/Windows Components/Windows Hello for Business

Je zde několik nastavení, pro naši situaci jsou důležité tři:

- Use Windows Hello for Business - zapneme použití Windows Hello

- Use cloud trust for on-premises authentication - zapneme využití Azure AD Kerberos

- Use a hardware security device - vyžaduje použití TPM 1.2 nebo 2.0 (můžeme nastavit pouze TPM 2.0)

- Use certificate for on-premises authentication - nesmí být nastaveno, použití certifikátů by mělo přednost

Nevynucené zapnutí Windows Hello for Business

V nastavení Use Windows Hello for Business můžeme zatrhnout Do not start Windows Hello provisioning after sign-in. Při tomto nastavení nejsou uživatelé vyzvání ke konfiguraci Windows Hello po přihlášení (registrace není vynucena). Mohou si provést registraci kdykoliv později sami v nastavení Settings - Accounts - Sign-in options. Dokud konfiguraci neprovedou, tak Windows Hello nebude k dispozici.

Komplexita PINu

Pokud bychom chtěli nastavit požadavky na PIN, tak se konfigurace nachází v Group Policy v cestě

Computer Configuration/Policies/Administrative Templates/System/PIN Complexity

Pozn.: Kdysi se v Group Policy nacházelo i nastavení Use Phone Sign-in, které mělo umožňovat použít Authenticator. Ale patrně to Microsoft zrušil a v aktuální dokumentaci se uvádí poznámka Not currently supported.

Blokování přihlášení heslem

Můžeme také blokovat přihlášení heslem, když budeme vyžadovat použití Windows Hello for Business nebo certifikát z čipové karty (nebo FIDO2). Jde o Group Policy nastavení Interactive logon: Require Windows Hello for Business or smart card v cestě

Computer Configuration/Policies/Windows Settings/Security Settings/Local Policies/Security Options

Konfigurace nastavení zařízení pomocí Intune

- Configure Windows Hello for Business policy - Intune

- Manage Windows Hello for Business on devices at the time devices enroll with Intune

- Use identity protection profiles to manage Windows Hello for Business in Microsoft Intune

Povolit a konfigurovat Windows Hello for Business pomocí Intune můžeme dvěma způsoby:

- Tenant-wide policy - můžeme vytvořit nastavení pro celý Tenant, které se uplatní pouze ve chvíli, kdy se zařízení registruje do Intune (změny politiky se neprojeví na již registrovaných zařízeních)

- Configuration profile - vytvoříme konfigurační profil, který přiřadíme na skupinu zařízení, změny se projeví na přiřazených zařízeních

Konfigurace pro celý Tenant se provádí v Microsoft Endpoint Manager admin center - Devices - Enroll devices - Windows enrollment - Windows Hello for Business.

Nastavení pomocí konfiguračního profilu

Většinou potřebujeme vytvořit konfigurační profil (dokumentace uvádí i další možnosti, mimo níže uvedené, jako Endpoint security Account protection policy).

- Microsoft Endpoint Manager admin center - Devices - Configuration profiles

Můžeme použít šablonu Identity protection, kde povolíme Windows Hello for Business a nastavíme různé parametry (třeba i požadavky na PIN). Ale nemůžeme zde nastavit Cloud Kerberos Trust.

Proto musíme vytvořit další profil ze šablony Custom. Kde manuálně nastavíme OMA-URI ./Device/Vendor/MSFT/PassportForWork/<tenant ID>/Policies/UseCloudTrustForOnPremAuth, typ Boolean s hodnotou True.

Nebo je druhá možnost vytvořit profil Settings catalog, kde najdeme kategorii Windows Hello For Business. Konfigurace je méně přehledná než použití šablony, ale je zde více nastavení (včetně požadavků na PIN). Některé konfigurace jsou zvlášť pro zařízení a zvlášť pro uživatele. Máme zde hlavní volby:

- Use Passport for Work - zapnutí Windows Hello for Business (položka používá starý název Passport)

- Use Cloud Trust For On Prem Auth - zapnutí Azure AD Kerberos

- Require Security Device - vyžadování TPM

Nepovedlo se mi nikde v Intune nalézt volbu, která je v Group Policy, Do not start Windows Hello provisioning after sign-in. Asi jediné řešení je vytvořit konfiguraci pomocí registrů HKLM\SOFTWARE\Policies\Microsoft\PassportForWork\DisablePostLogonProvisioning.

Profil přiřadíme na skupinu zařízení. To je potřeba pro využití Cloud Kerberos Trust. Také, při přiřazení na uživatele, se může na zařízení registrovat pouze jeden uživatel s Windows Hello.

Rozšiřující funkce Windows Hello

Dynamic Lock

Dynamic Lock umožňuje spárovat mobilní telefon (či jiné zařízení) s počítačem pomocí Bluetooth. Když je signál telefonu příliš slabý a počítač není používaný, tak se automaticky zamkne.

- nastavení se nachází ve Windows v Settings - Accounts - Sign-in options

- pomocí Group Policy pod Windows Hello for Business - Configure dynamic lock factors

Multi-Factor Unlock

Multi-Factor Unlock umožňuje nastavit vyžadování dvou metod pro odemčení Windows. Nastavit můžeme kombinaci otisk prstu, sken obličeje, PIN a Trusted Signal (pouze jako druhý faktor, blízkost telefonu nebo důvěryhodná síťová lokalita).

- nastavení Group Policy pod Windows Hello for Business - Configure dynamic unlock factors

Dual Enrollment

Umožňuje na počítači použít dva účty, jeden privilegovaný a druhý standardní, pod kterým běžně pracujeme. V rámci neprivilegovaného účtu můžeme použít Remote Desktop Connection či spustit aplikaci jako Run as different usera využít Windows Hello for Business přihlášení privilegovaným účtem.

Využívají se k tomu Smart Card Logon certifikáty, které musíme mít správně nasazeny. Musíme také povolit přístup k certifikátům všech uživatelů v rámci počítače (Group Policy pod Windows Hello for Business - Allow enumeration of emulated smart cards for all users).

Reset PINu

V nastavení Windows můžeme změnit svůj Windows Hello PIN. Pokud jej zapomeneme, tak můžeme provést reset, kdy se přihlásíme a ověříme pomocí MFA a nastavíme nový PIN.

Jsou dva způsoby resetování PINu:

- destruktivní PIN reset - dojde ke smazání původního PINu, klíčů, certifikátů apod. ve Windows Hello kontejneru a vytvoření nových, funguje automaticky bez konfigurace, Hybrid Azure AD Joined zařízení musí mít dostupný doménový řadič

- nedestruktivní PIN reset - vyžaduje Microsoft PIN reset service (Enterprise application, která se aktivuje v Azure AD), k Windows Hello kontejneru na zařízení se přidá PIN reset protector (256-bit AES key), při resetu se použije ke změně PINu, takže klíče zůstanou zachovány, musíme povolit pomocí Group Policy

Use PIN recoverynebo IntuneEnablePinRecovery

Remote Desktop - připojení ke vzdálené ploše

Windows Hello for Business použijeme pro interaktivní (lokální) přihlášení k počítači. Když se na počítač přihlašujeme vzdáleně (Remote Desktop), tak musíme použít jinou ověřovací metodu (heslo).

Pokud jsme na počítači přihlášeni pomocí Windows Hello for Business, tak se z tohoto počítače můžeme připojovat vzdáleně k jinému pomocí Remote Desktop Connection. Protokol RDP nepodporuje Windows Hello for Business, ale je možno využít certifikát, který je chráněný pomocí Windows Hello for Business (uložený do Windows Hello Container). Využívá se RDP vlastnost přesměrování čipových karet. Nebo nasadit Windows Defender Remote Credential Guard.

Windows Hello for Business certifikát

Po registraci Windows Hello for Business má uživatel na počítači Smart Card Logon certifikát s Windows Hello klíči. Při vzdáleném připojení se automaticky nabízí ověření tímto certifikátem s nastaveným gestem. Přihlášení tímto Self-signed certifikátem neprojde, neobsahuje správně UPN a není důvěryhodný.

Windows Hello for Business emuluje čipovou kartu. Starší verze Windows 10 přesměrovávají přístup k soukromému klíči (emulované čipové kartě) pomocí Microsoft Smart Card KSP, takže je možno použít PIN. Od Windows 10 verze 1809 nedochází k přesměrování, ale používá se Microsoft Passport KSP, která podporuje použití biometrie. Kvůli kompatibilitě můžeme zapnout původní fungování pomocí Group Policy Use Windows Hello for Business certificates as smart card certificates.

Vystavení Smartcard Logon certifikátu

Pokud chceme pro RDP využít Windows Hello for Business (třeba s Cloud Kerberos Trust) a máme interní CA (zprovozněné PKI), tak můžeme vytvořit speciální Smartcard Logon certifikační šablonu a vystavit uživatelům certifikát. Popis se nachází v článku Deploy certificates for remote desktop (RDP) sign-in. Hlavní je změnit CSP na Microsoft Passport KSP, což se musí provádět exportem šablony a textovou editací.

Přihlášení vystaveným Smart Card Logon certifikátem funguje, ale nabízí se mi pouze použití PINu (nepovedlo se mi zprovoznit biometrii).

Komentáře

Zatím tento záznam nikdo nekomentoval.