O vytváření a konfiguraci VLAN na Cisco zařízeních, stejně jako o Dynamic Trunk Protocolu a VLAN Trunking Protocolu si můžete přečíst v článku Cisco IOS 7 - konfigurace VLAN, VTP.

Co je to VLAN

Virtuální LAN slouží k logickému rozdělení sítě nezávisle na fyzickém uspořádání. Můžeme tedy naši síť segmentovat na menší sítě uvnitř fyzické struktury původní sítě. Druhým důležitým pojmem, který bude více vysvětlen později, je trunk. Jako trunk označujeme port, který je zařazen do více VLAN.

Jednoduše řečeno pomocí VLAN můžeme dosáhnout stejného efektu, jako když máme skupinu zařízení připojených do jednoho (několika propojených) switche a druhou skupinu do jiného (jiných) switche. Jsou to dvě nezávislé sítě, které spolu nemohou komunikovat (jsou fyzicky odděleny). Pomocí VLAN můžeme takovéto dvě sítě vytvořit na jednom (nebo několika propojených) switchi.

V praxi samozřejmě často potřebujeme komunikaci mezi těmito sítěmi. S VLAN můžeme pracovat stejně jako s normálními sítěmi. Tedy použít mezi nimi jakýkoliv způsob routování. Často se dnes využívá L3 switch (switch, který funguje na třetí vrstvě OSI) pro inter-VLAN routing - směrování mezi VLAN.

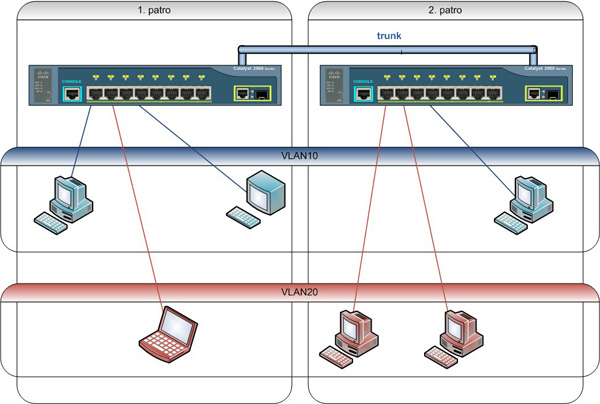

Níže uvádím klasický obrázek, který se používá pro vysvětlení VLAN. Máme dvě patra, na každém patře je switch, switche jsou propojeny páteří s trunkem. Chceme propojit zařízení do dvou nezávislých skupin (modrá - VLAN10 a červená VLAN20). Pomocí VLAN je to takto jednoduché. Tradiční technikou bychom museli mít switche oddělené a každou skupinu (modrou a červenou) propojit do jednoho switche, což by byl problém, protože jsou na různých patrech.

Pro podrobné pochopení VLAN je třeba rozumět základům sítí a jejich segmentování (dělení na subnety - podsítě).

Počítačová síť - WAN, LAN

Počítačová síť vznikne ve chvíli, kdy dva (někdy se říká minimálně tři) nebo více počítačů propojíme dohromady pomocí telekomunikačního systému za účelem sdílení zdrojů. Sítě se dále dělí podle řady parametrů na LAN, WAN, WLAN, MAN apod. V tuto chvíli nás zajímá lokální počítačová síť - LAN (Local Area Network), která se vyznačuje tím, že počítače jsou propojeny na menším geografickém území (tedy v rámci firmy, budovy, místnosti, atp.). Pro LAN se nejčastěji používá technologie Ethernet s protokolem TCP/IP a pro WAN (Wide Area Network - propojení jednotlivých LAN) technologie Frame Relay.

Podsíť - subnet

TCP/IP protokol používá pro adresování zařízení IP adresy. Těchto adres je určitý rozsah, který se pro praktické použití (směrování, přidělování adres organizacím, broadcasty) dělí na menší hierarchické části, kterým se říká subnety (podsítě).

Zařízení mohou přímo komunikovat pouze s dalšími zařízeními, která jsou ve stejném subnetu. Se zařízeními z jiných subnetů komunikují typicky přes jednu adresu - gateway (bránu), která provádí routování.

Oddělení sítí

Jak jsem uvedl výše, pokud použijeme různé subnety, tak spolu zařízení nemohou komunikovat. Není to však úplně pravda, rozhodně nedojde k oddělení těchto zařízení. Pokud jsou totiž připojena na stejné médium, propojena do stejného hubu (pracuje na 1. vrstvě OSI) nebo switche (pracuje na 2. vrstvě OSI). Tak komunikace dorazí z jednoho zařízení na druhé, i když jsou v jiném subnetu. Zařízení však bude tuto komunikaci ignorovat. Je to proto, že hub (posílá všude) ani switch (používá MAC adresy) se nedívá na IP adresy procházející komunikace. Proto se dá tato komunikace zachytávat a odposlouchávat. Pokud tedy chceme mít oddělené sítě, tak musíme použít oddělené switche.

Kdežto použitím VLAN dojde k tomu, že komunikace se posílá pouze na porty, které jsou zařazeny do stejné VLANy. Záleží tedy sice na softwaru switche, ale dá se říct, že se jedná o fyzické oddělení. Existují nějaké metody útoky na VLAN (proniknutí do jiné VLAN), ale při dobře nastavené síti by mělo být vše bezpečné.

Subnety a VLANy

Z výše uvedeného také plyne to, že pro různé VLANy bychom měli používat různé subnety. Pokud chceme mezi těmito VLANami routovat, tak je to nutné, stejně jako v případě, kdy chceme využít některé speciální funkce na switchi.

Proč vznikly VLANy

Technologie VLAN začala vznikat kolem roku 1995, ale zprvu se jednalo o různá proprietární řešení. V praxi se však více rozšířili až před několika lety a to hlavně ve středních a velkých firmách, přestože již delší dobu existuje standard.

Hlavní důvody proč vznikly VLAN byly asi tyto:

- seskupování uživatelů v síti podle skupin či oddělení nebo podle služeb místo podle fyzického umístění a oddělení komunikace mezi těmito skupinami

- snížení broadcastů v síti, které začaly být problémem již před několika lety

- zmenšení kolizních domén v době, kdy se nepoužívaly switche, ale třeba huby

Idea pro logické seskupování uživatelů, která se uvádí v řadě materiálů, a tedy vytváření VLAN je

- podle organizační struktury - pokud je většina komunikace v rámci oddělení, kde jsou vlastní tiskárny, file servery, atd. a mezi jednotlivými odděleními není komunikace, pouze pár služeb (mail) je společných pro všechny

- podle služeb - do VLAN se seskupují pracovníci, kteří využívají stejné služby (účetnictví, DB, atd.)

Původní důvody již dnes často nejsou aktuální nebo se z praxe změnily názory. Jak se používají VLANy dnes, jinak řečeno, jaký je jejich hlavní přínos, uvádím v další kapitole.

Jaké jsou praktické výhody VLAN

- snížení broadcastů - hlavní výhodou VLAN je vytvoření více, ale menších, broadcastových domén. Tedy zlepšení výkonu sítě snížením provozu (traffic).

- zjednodušená správa - k přesunu zařízení do jiné sítě stačí překonfigurovat zařazení do VLANy, tedy správce konfiguruje SW (zařazení do VLAN) a ne HW (fyzické přepojení)

- zvýšení zabezpečení - oddělení komunikace do speciální VLANy, kam není jiný přístup. Toho se dá samozřejmě dosáhnout použitím samostatných switchů, ale často se toto uvádí jako bonus VLAN.

- oddělení speciálního provozu - dnes se používá řada provozu, který nemusí být propojen do celé sítě, ale přesto jej potřebujeme dostat na různá místa, navíc nechceme, aby nám ovlivňoval běžný provoz. Příkladem je například IP telefonie, komunikace mezi AP v centrálně řízeném prostředí, management (zabezpečení správcovského přístupu k zařízením). Například pro IP telefonii, kde je použití VLAN naprosto běžné, nám stačí jediná zásuvka, kam přivedeme VLAN pro telefonii i VLAN s přístupem do sítě a v telefonu se komunikace rozdělí. Navíc VLANy můžeme použít spolu s QoSem pro zaručení kvality komunikace (obsazení pásma).

- snížení HW - samozřejmě se nám nesnižuje potřebný počet portů (až na speciální případy jako IP telefonie), ale tím, že mohou být různé podsítě na stejném switchi, jej můžeme lépe využít (například pro propojení tří zařízení nepotřebujeme speciální switch, který má minimálně 8 portů).

Jak se zařazuje komunikace do VLAN

Přiřazení do VLANy se nastavuje typicky na switchi (pouze v některých speciálních případech přichází označená komunikace přes trunk z jiného zařízení). Na switchích, které podporují VLANy, vždy existuje alespoň jedna VLAN. Jedná se o defaultní VLAN číslo 1, kterou není možno smazat či vypnout. Pokud nenastavíme jinak, tak jsou všechny porty (tedy veškerá komunikace) zařazeny do VLAN 1.

Pro zařazení komunikace do VLANy existují čtyři základní metody, ale v praxi je nejvíce využívána možnost první - zařazení dle portu.

1. podle portu

Port switche je ručně a napevno zařazen (nakonfigurován) do určité VLANy. Veškerá komunikace, která přichází přes tento port, spadá do zadané VLANy. To znamená, že pokud do portu připojíme další switch, tak všechny zařízení připojená k němu budou v jedné VLANě. Jedná se o nejrychlejší a nejpoužívanější řešení. Není třeba nic vyhodnocovat pro zařazení do VLAN. Definice zařazení do VLAN je lokální na každém switchi. Jednoduše se spravuje a je přehledné.

2. podle MAC adresy

Rámce(port) se zařadí do VLANy podle zdrojové MAC adresy. Musíme tedy spravovat tabulku se seznamem MAC adres pro každé zařízení spolu s VLANou. Výhodou je, že se jedná o dynamické zařazení, takže pokud přepojíme zařízení do jiného portu, automaticky se zařadí do správné VLANy. Switch musí vyhledávat v tabulce MAC adres.

Jsou zde dvě možnosti, jak tato metoda může fungovat. Buď se podle MAC adresy prvního rámce nastaví zařazení portu do VLANy a toto nastavení zůstane, dokud se port nevypne. Nebo se každý rámec zařazuje samostatně do VLANy podle MAC adresy. Toto řešení je velmi náročné na výkon.

Cisco má řešení zvané VLAN Membership Policy Server (VMPS), pro které je třeba speciální server, který spravuje tabulky MAC adres. Navíc se při této metodě zařazuje port do VLANy, takže pokud je do něj připojeno více zařízení (max. 20), musí být všechny ve stejné VLAN.

3. podle protokolu = podle informace z 3. vrstvy

Tato metoda určuje zařazení podle protokolu přenášeného paketu. Například oddělíme IP provoz od AppleTalk. Nebo zařazujeme podle IP adresy či rozsahu. V praxi není příliš rozšířené. Zařízení musí mít napevno definovanou IP adresu a switch se musí dívat do třetí vrstvy (normálně funguje na druhé), znamená to zpomalení.

4. podle autentizace

Ověří se uživatel nebo zařízení pomocí protokolu IEEE 802.1x a podle informací se automaticky umístí do VLANy. Je to primárně bezpečnostní metoda, které řídí přístup do sítě (NAC), ale po rozšíření slouží i pro VLANy. Je to zajímavá metoda proto, že je velmi univerzální. Nezáleží ani na fyzickém zařízení ani na místě zapojení. RADIUS server, který ověřuje identitu uživatele, obsahuje také mapovaní uživatelů na VLANy a tuto informaci zašle po úspěšné autentizaci. U této metody je možné nastavení, že v případě, kdy není uživatel autentizován, tak je zařazen do speciální hostovské VLANy.

U Cisco switchů může být port single-host, kdy je možno připojit pouze jedno zařízení nebo multiple-host, kdy sice může být do portu připojeno více zařízení, ale ve chvíli, kdy se první autentizuje, tak je port autentizovaný (a zařazený do VLANy) a komunikovat mohou všechna zařízení.

Jak funguje komunikace v rámci VLAN

V praxi máme dvě situace, kdy se při komunikaci řeší příslušnost k VLANě. Je to při komunikaci v rámci jednoho switche nebo při komunikaci mezi několika switchi.

VLANy na jednom switchi

Při komunikaci ve VLANách v rámci jednoho switche je to jednoduché. Switch si v operační paměti udržuje informace, do které VLANy patří daná komunikace (port), a v rámci switche povoluje pouze správné směrování. V tomto případě máme jednotlivé porty zařazeny do jedné VLANy a to buď staticky, nebo dynamicky, jak bylo řečeno výše (možnosti 2,3,4). Cisco těmto portům říká access port (přístupový port).

VLANY mezi více switchi

Složitější situace nastává, když chceme, aby se informace o zařazení do VLANy neztratila při přechodu na jiný switch, tedy abychom v celé naší síti mohli využít stejné VLANy a nezáleželo, do kterého switche je zařízení připojeno. Navíc chceme, aby tato metoda fungovala i mezi switchi různých výrobců. To byl ze začátku problém a používali se různé metody. Například, když zařazujeme komunikaci podle MAC adresy, tak můžeme tabulku přiřazení mít na všech switchích. Cisco vytvořilo svoji metodu ISL, která zapouzdřuje celý rámec, ale funguje pouze na Cisco zařízeních. Také můžeme propojit dva access porty na dvou switchích, zařadit je do stejné VLANy a přeneseme potřebné informace. To je ale velmi nepraktické.

Naštěstí vznikl standard IEEE 802.1q, který využívá značkování rámců. Označuje se komunikace jen ve chvíli, kdy je to třeba. Takže dokud probíhá v rámci jednoho switche a připojených zařízení, tak se nic nepřidává. Teprve, když chceme poslat komunikaci dalšímu switchi (či podobnému zařízení), tak ji označíme. Odchozí komunikace se taguje na portu, kterému se říká trunk port. Tento port přenáší více (vybraných) VLAN a aby je mohl odlišit, tak je označuje. Spoji dvou trunk portů se říká trunk nebo trunk link.

IEEE 802.1q tagging

Protokolu IEEE 802.1q se říká také trunking protokol nebo dot1q tagging. Jedná se o standardizovanou metodu, kterou podporují všechny moderní switche s podporou VLAN. Funguje na principu tzv. tagování. Vezmeme originální rámec, jeho hlavičku rozšíříme o 4B informací, z nichž první je značka, že se jedná o protokol 802.1q (hodnota 0x8100). Dále následuje priorita dle protokolu 802.1p, příznak, zda je MAC adresa v kanonickém tvaru a poslední je číslo VLANy.

Protože se změnila data, je třeba přepočítat kontrolní součet na konci rámce.

Originální rámec

| 6B | 6B | 2B | 64 až 1500B | 4B |

| cílová adresa (DA) | zdrojová adresa (SA) | typ nebo délka | data | kontrolní součet (FCS) |

Upravený rámec pomocí 802.1q

| 6B | 6B | 4B | 2B | 64 až 1500B | 4B |

| cílová adresa (DA) | zdrojová adresa (SA) | 802.1q tag | typ nebo délka | data | kontrolní součet (FCS) |

Tvar 802.1q tagu

| 2B | 3b | 1b | 12b |

| 0x8100 | priorita (802.1p) | Canonical Format Indicator (CFI) | VLAN ID |

| Tag Protocol ID (TPID) 2B | Tag Control Information (TCI) 2B | ||

Native VLAN je termín spojený s protokolem 802.1q. Nastavuje se na trunk portu, u Cisco prvků musíme nativní VLANu vždy nastavit a to shodně na obou stranách trunku. Provoz, který je zařazen do native VLAN se při přenosu netaguje (zůstává nezměněn) a příchozí provoz, který není tagovaný se zařazuje do native VLAN. Často se jako native VLAN nastavuje management VLAN. Důsledkem také je, že pokud se na trunk port dostane nějaký rámec, který nemá tag, tak je zařazen do nativní VLANy. Jinak řečeno, pokud do portu, který je nakonfigurován jako trunk, připojíme normální stanici (která nepodporuje trunk), tak bude komunikovat v této VLANě. V praxi můžeme využít tuto vlastnost třeba u zapojení, kdy je připojen IP telefon a za ním PC. Native VLAN nastavíme stejně jako VLAN pro PC, potom pokud se odpojí telefon a PC se připojí přímo, tak jeho komunikace stále funguje.

Cisco ISL encapsulation

ISL znamená Inter-Switch Link, tedy spoj mezi switchi. Cisco vytvořilo svůj protokol ještě v době, kdy neexistoval standard. ISL má výhodu, že funguje nejen pro protokol IP, ale i pro jiné. Stejně jako 802.1q podporuje prioritizaci.

Bohužel se jedná o proprietární metodu, kterou používá pouze Cisco a v dnešní době ji nalezneme pouze na switchích vyšší řady (třeba Catalyst 3750). Princip funkce je takový, že se celý rámec zabalí (encapsulate) do nové hlavičky a kontrolního součtu. Z toho plyne nevýhoda, že se více zvětšuje komunikace, každý rámec je o 30B větší.

| 26B | 4B | |

| ISL header | encapsulation frame (originální rámec) | kontrolní součet (FCS) |

Další využití trunků

V dnešní době nemusíme používat trunk pouze pro propojení switchů, ale velice účinně jej využít i pro připojení serverů, které potřebujeme mít připojené do více sítí. Operační systém Linux podporuje protokol 802.1q již v jádře, pro Windows potřebujeme ovladač pro síťovou kartu s podporou VLAN (například Intel). Na síťové kartě pak nakonfigurujeme VLANy, které zde přichází, a pro každou se vytvoří virtuální síťové spojení, které můžeme používat jako běžnou síťovku. Ušetříme tím fyzické síťové karty na serveru, i když se snižuje propustnost. Použít to můžeme třeba na firewallu nebo hostovském serveru pro virtuály. Na druhou stranu je třeba se vždy zamyslet, zda je toto to správné řešení a neexistuje něco jednoduššího (například, abychom DHCP server nepřipojovali do každé routované podsítě, když můžeme využít DHCP relay agenta).

Routing mezi VLANy

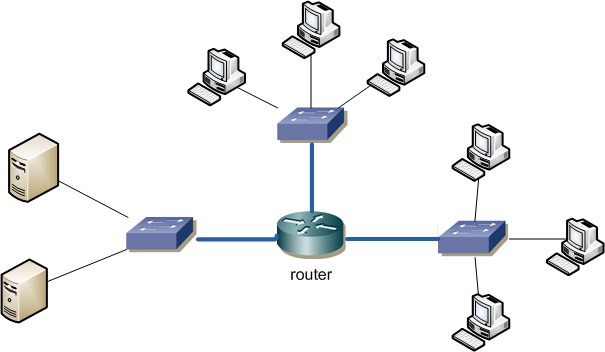

Tradiční routing vypadá tak, že máme několik oddělených sítí a chceme mezi nimi umožnit nějakou komunikaci. Následující obrázek představuje tři samostatné switche propojené pomocí routeru. Může se jednat například o firemní servery a dvě oddělení, které k nim chceme připojit, ale nechceme, aby mohla komunikovat mezi sebou.

Pokud využíváme VLANy, můžeme se k nim chovat stejně jako k normálním podsítím. Na switchi můžeme jednotlivé VLANy, které chceme routovat, vyvést do samostatných access portů a ty připojit k routeru.

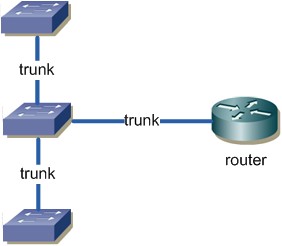

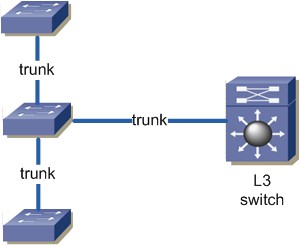

To je však zbytečné plýtvání a výhodnější je použít mezi routrem a switchem trunk. Také můžeme místo klasického routeru využít L3 switch, který je rychlejší.

U Cisco L3 switchů provedeme inter-VLAN routing jednoduše tak, že zapneme routování a na ty VLANy, které mají mezi sebou routovat, nastavíme IP adresu.

Komentáře

Například pro IP telefonii, kde je použití VLAN naprosto běžné, nám stačí jediná zásuvka, kam přivedeme VLAN pro telefonii i VLAN s přístupem do sítě a v telefonu se komunikace rozdělí.

Nějak tomuto nerozumím - ono může být více VLAN na jednom portu switche?

Co se myslí tím rozdělením komunikace v telefonu?

Díky

odpověď na [1]Michal: Ano na jednom portu switche může být více VLAN. Tento port musí být nastaven právě jako trunk. Pak k němu můžete přiřadit třeba VLAN 1,2,8. Používá se ke komunikaci mezi switchi právě proto aby jste nemusel z jednoho switche do druhého vést komunikaci každé VLAN po separátním kabelu. U té telefonie by muselo jít o takový telefon, který podporuje VLANY. Pokud by jste pak vedl 2 VLANy jedním kabelem do telefonu, tak ten by si vzal pro sebe komunikaci např. z VLAN1 a druhé VLAN (2) by si nevšímal a pustil by ji dál např k počítači. Muselo by jít o takový IP telefon, který má možnost na sebe počítač připojit (je jich hodně).

odpověď na [1]Michal: Tak asi jsem ten celý princip nepopsal dobře, když to z toho není jasné . Zkusím ten článek znovu projít a kdyžtak upravit. Navíc mám připraven popis nějakých základních pojmů jako subneting apod., takže to brzy doplním.

. Zkusím ten článek znovu projít a kdyžtak upravit. Navíc mám připraven popis nějakých základních pojmů jako subneting apod., takže to brzy doplním.

Jinak joshik to vysvětluje přesně, díky. Dá se to brát tak, že u řady telefonů je malý switch s podporou VLAN, jeden port je trunk (do switche), jeden port nastaven do VLANy pro telefonii (a do něj je připojen telefon) a poslední port je výstupní (do něj se připojí PC) a ten je nastaven do VLANy klasické.

odpověď na [2]joshik: aha - to jsem netušil, že takové IP telefony jsou .... já mám doma jen Sipuru 1001 :)

Teď už je mi to jasné

Je možné mít VLAN1 s rozsahem 192.168.3.0/24 a VLAN2 s rozsahem 192.168.1.0/24 na jednom switchi?

odpověď na [5]pavel: Ano, to je přesně správné použití VLAN, dva různé subnety ve dvou VLANach. A princip VLAN je právě to, že je máme na jednom switchi.

Pěkně napsaný článek. Jen mám trochu malý problém - VLANy se pohybují na linkové vrstvě RM OSI a v článku je použito jednou paket podruhé zase rámec. Myslím, že to může být trochu matoucí.

Jen mám trochu malý problém - VLANy se pohybují na linkové vrstvě RM OSI a v článku je použito jednou paket podruhé zase rámec. Myslím, že to může být trochu matoucí.

odpověď na [7]Sulla: Děkuji za tuto správnou připomínku. Již jsem to opravil, téměř všude mělo být použito rámec. Je to problém, že lidé (a já také) často používají spíše označení paket a to pro vše. Přitom to co putuje sítí a má fyzickou adresu (MAC) je rámec, kdežto paket je zapouzdřený uvnitř rámce a v hlavičce má IP adresu. Už mám o tomto tématu napsaný článek, ale ještě jsem jej zde nezveřejnil. Na tento problém jsem narazil právě u psaní tohoto článku a v návaznosti prostudoval řadu literatury (ale již neopravil tento text).

Este doplnim ze aj PC podporuju VLANy - presnejsie povedane tagovane VLANy. Cize mozes urobit take, ze na switchi nastavis port ako trunk s VLAN 5 a 7 a jednym kablom pojde do PC. A PC (so specialnymi drivermi win alebo podporovou vlan v linux kerneli) si z toho urobi 2 virtualne "kable", kazdy s inou IP adresou a v inej VLAN. Ked je port ako trunk, tak pakety idu tagovane, maju v sebe napisane ktorej VLAN patria. A rovnako PC ked posiela paket tak podla zdrojovej IP vie cez ktoru VLAN ma ist a da mu prislusny tag.

Inac netagovane VLANy su pre PC neviditelne, jemu pride normalny paket, takze ani nevie je vo VLAN alebo nie.

odpověď na [9]Marki: Samozřejmě, podpora IEEE 802.1q není problém i na jiných zařízeních než switch. Na MS platformě je problém, že není podpora v OS, ale pomocí ovladačů síťové karty. Používám to na řadě síťových karet od Intelu, kde to funguje velmi dobře. Jiní výrobci uvádí podporu 802.1q, ale v konfiguraci ovladače chybí možnosti pro vytváření virtuálních síťových adaptérů (dle VLAN).

Protože se změnili data, je třeba přepočítat kontrolní součet na konci rámce.

- prosím změnila data nebo ..jsme změnili data...

ale můžeme nastavit, aby se informace tagovali.

- tagovaly

Jinak je to celkem dobrý článek. Nebylo by nějaké info i o double taggingu? Kdy je možno, jak to funguje apod.? (podpora např.- switche na bázi Marvell chipů)

Díky

odpověď na [11]Martin: Děkuji za korekturu.

Snažím se psát články pouze o věcech, s kterými mám praktickou zkušenost. Double tagging je asi něco jako 802.1q tuneling, tedy přenos infa o VLANech přes cizí síť. To podporují i Cisco switche, ale já s tím nikdy nepracoval.

Ahoj, jsem scela prekvapen timto webem, respektive obsahem. Je naprosto uzasny, najdu zde vetsinou toho co presne hledam. Mam takovy problem, a protoze ve svem okoli jiz dlouho nekoho hledam a nenachazim - poprosim o pomoc zde:

Mam wifi sit, vcelku nemalou ... pouzivam vesmes bud CISCO switche nebo nynejsi 3com(huawei - ci jak se ti plagiatori jmenovali) - no konecne k problemu ci k dotazu:

... pouzivam vesmes bud CISCO switche nebo nynejsi 3com(huawei - ci jak se ti plagiatori jmenovali) - no konecne k problemu ci k dotazu:

Dokazi diky VLANu oddelit jeden subnet ? myslim ze scela jiste ano, problem pro mne vznika ve chvili kdy na tom subnetu mam JEDEN router ktery je pro onen subnen i DHCP serverem. takze i kdyz udelam trunk a navedu jej do onoho routeru tak nevim jak dale :( . Router je HP ML350 distro SLackware.

odpověď na [13]Georgo: Ahoj, díky za pochvalná slova .

.

Nepochopil jsem pořádně tvůj problém. Jestli se to nějak týká i toho WiFi? Tam můžeš udělat různé WLANy, které budou zakončeny v různých VLANách (každá VLAN má svůj subnet, který musí být unikátní). Pokud chceš ty VLANy (subnety) mezi sebou (nebo třeba do inetu) spojit, tak všechny musíš připojit do toho routeru (třeba přes ten trunk). Každá VLAN na tom routeru, pak musí mít IP adresu (jako že ten router má několik IP v každé VLANě). No a na routeru se nakonfiguruje DHCP pro ty VLANy, kde chceš aby fungovalo.

odpověď na [14]Samuraj: aha, tak to muj problem neresi v tom pripade.Potrebuji ve skratce toto: mam subnet 192.168.100.0/23 a pozadavek je takovy aby se ucastnici mezi sebou nevideli !! Takze neco resim pomoci Port protected, ale ne vse tak lze... takze me napada .. hmmm .. ACL ? na ip adresu ? bylo by to reseni ?

odpověď na [15]georgo: Hm, tak to je něco úplně jiného. Nikdy jsem nic takového neřešil, ale myslím, že na to právě je Protected Port. Pomocí ACL to přímo řešit nejde, protože ACL funguje na Layer 3, ale komunikace v rámci jednoho subnetu je Layer 2. Protected Port zabraňuje přímé komunikaci (L2) a dovoluje využít pouze routování (L3).

odpověď na [16]Samuraj: takze... Protected Port neni spatna vec, ale umi jen "jednu skupinu". Uz se mi tak nejak podarilo pomoci ACL nastavit filtrovani na IP adresu - zda se ze to funguje bezvadne - musim jeste par veci poodladit.

Super stránky, díky za informace

Dobrá práce. Opravdu. Díky

Jsi frajer, pěkná práce

Dobrý den,

chválím pěkný článek a vlastně celý web. Jen tak dál!

S přáním hezkých Vánoc

Kryštof

Dobrý den,

přidávám se k lidem, kteří chválí článek, ale i celý web...

Opravdu pěkná práce

Ahoj, chtěl bych se zeptat je možné propojit na L2 switchi(3com 4210) dvě vlany(myslím fyzicky kabelem)? Nyní mám na switchi nastavenou rychlost portu pres Qos a do portu zapojený druhý switch pro klienty. Toho bych se rád zbavil, ale potřebuji zachovat omezení rychlosti, díky.

odpověď na [23]Tomáš: Nevím, jestli to chápu. Pokud mám na switchi dva porty v různých VLANách a spojím je patch kabelem, tak komunikace bude moci směrovat mezi nimi. Samozřejmě otázka je adresování.

odpověď na [24]Samuraj: Díky, vlany by používaly stejný subnet, v podstatě potřebuji dosáhnout toho, aby se vlany chovaly stejně jako, když spojím dva "hloupé" switche za pár stovek.

Ahoj, super web kde jsem ziskal spoustu informaci, ale neni mi jasna furt jedna vec.

Mam router cisco s 2portama a cisco 2960(switch 1) a z nej pripojenej dalsi 2960(switch 2).Do switch 2 se pripojuji pomoci Radius serveru NAP w2k8, a ten mi podle splnenych kriterii prideluje VLAN, pocad mi to funguje a je mi to jasny.

Takze nesplnim kriterium dostanu VLAN 2 na switchi 2.Informace o VLAN se mi prenesla pomoci toho ze jsem zapnul na propojeni switch 1 a switch 2 TRUNK.Takze VLAN mam i na switch 2(ktery vede primo do routeru) a ted mi neni jasne.Mam svuj VLAN (ktery je omezen) ale jak ho proroutuju?Potrebuji ho pustit do VLAN 1 (kde mam DHCP,DC atd).2960 neumi PVLAN (coz by podle tvych clanku melo byt reseni)?

Router ma oba dva porty obsazene Internim a wan routingem, je reseni prepnout LAN do trunk?

odpověď na [26]Michal: No úplně nechápu. Když dostanete VLAN2 v případě neúspěchu, tak ji chcete mít routovanou s VLAN1, kterou dostanete v případě korektní autentizace? To pak celý nemá smysl ne?

Každopádně jasně. LAN port na routeru (pokud to podporuje) nastavte na trunk (stejně jako mezi switch1 a 2) a do jednotlivých VLAN dejte IP adresy, pak to bude router vše routovat mezi sebou. Pokud chcete nějaká omezení, tak je potřeba použít ACL.

odpověď na [27]Samuraj: Dekuji za odpoved.Je to ted jen pro moje pochopeni a hrani si s tim, jinak samozrejme jak rikate nemelo by to smysl.Zatim si s tim hraju a premyslim, jak to zavest do praxe.

Jeste jednou diky.

jeste mam dotaz stale tomu nerozumim asi tak jak bych mel.Snazim se si s tim hrat, ale nechapu to.

mam router to je gateway za nim mam nekolik cisco switch kdyz si na tom jednom udelam vlan 2 tak se pripojenim do portu kde je nakonfigurovana tato vlan do ni dostanu, a chapu, ze mam urcitej subnet(ktery jsem priradit te VLAN) ale jaka je sance videt ty ostatni PC z VLAN 1, pokud treba chci mit urcity pristup k nejakym?Kde to musim delat?Zkusil jsem na routeru nastavit trunk na LAN portu, ale na tom portu neexistuje prikaz switchport.

Proste mi jde o to jak si z toho VLAN 2 nejak zprovoznit neco(treba jeden server) nebo celou VLAN 1.

To prece nejak jit musi nebo se pletu?

Dekuj za odpoved.Nebo nasmerovani nekam

odpověď na [29]Michal: Mezi dvěma VLANama se napřímo (pomocí switche) komunikovat nedá, v tom je fce VLAN. Musí se routovat přes router (nebo L3 switch), aby spolu mohli komunikovat.

Ve vašem případě potřebujete dostat VLAN1 i VLAN2 na router, na routeru jim nastavit IP adresu a tu použít na stanicích jako GW v dané VLANě. Na switchi, který je spojený s routerem, nastavte trunk. A na routeru zkuste (pokud je použitý interface f0/0):

(config)#interface fastethernet 0/0.1

(config-if)#encapsulation dot1q 1

(config-if)#ip address (ip z rozsahu VLAN 1)

(config)#interface fastethernet 0/0.2

(config-if)#encapsulation dot1q 2

(config-if)#ip address (ip z rozsahu VLAN 2)

Kdyžtak napište, jaký máte router a jakou verzi IOSu.

ted jsem na to presne narazil a snazil jsem se to udelat, ale narazim na to ze router nezna encapsulation, skoncim zde.

KARLOV(config)#in f0/0.2

KARLOV(config-subif)#encapsulation do1q 2

^

% Invalid input detected at '^' marker.

KARLOV#show ver

Cisco Internetwork Operating System Software

IOS (tm) C2600 Software (C2600-I-M), Version 12.3(9), RELEASE SOFTWARE (fc2)

Copyright (c) 1986-2004 by cisco Systems, Inc.

Compiled Fri 14-May-04 14:37 by dchih

Image text-base: 0x80008098, data-base: 0x80CC08C4

ROM: System Bootstrap, Version 11.3(2)XA4, RELEASE SOFTWARE (fc1)

KARLOV uptime is 2 weeks, 3 days, 10 hours, 26 minutes

System returned to ROM by power-on

System image file is "flash:c2600-i-mz.123-9.bin"

cisco 2621 (MPC860) processor (revision 0x102) with 28672K/4096K bytes of memory.

Processor board ID JAD044701U7 (2437599394)

M860 processor: part number 0, mask 49

Bridging software.

X.25 software, Version 3.0.0.

2 FastEthernet/IEEE 802.3 interface(s)

32K bytes of non-volatile configuration memory.

8192K bytes of processor board System flash (Read/Write)

Configuration register is 0x2102

odpověď na [31]Michal: Nemám s routery moc zkušeností, ale podle všech informací na netu by to mělo chodit. Nefunguje to už bez toho určení encapsulace?

Jinak třeba http://www.dslreports.com/forum/remark,16786607 to používají i s podobnou verzí IOSu.

Nějak mi nedochází jedna věc. Když nám nakonfigurovaný Cisco switch s VLAN interface, uvidím při výpisu "show interface" jako první právě všechny interface VLAN.

Výpis obsahuje i údaje o trafiku (input/output paket/bytes). V monitoringu (Cacti) když porovnávám tento provoz s provozem jednotlivých portů a uplinků, tak jsou na interface VLAN velice nízké hodnoty.

Co to tedy vlastně ukazuje za provoz ?

odpověď na [33]alex: Je třeba si uvědomit, co je to VLAN SVI. Je to L3 interface, takže ne všechna komunikace, která vstupuje na port v dané VLANě, také vstupuje do SVI. Spíše naopak.

Dobrý den,našel by se někdo ochotný kdo by mi pomohl vytvořit vlan na D-link DAP-1353.

Výrobce udává že lze dvě sítě vytvořené přes MSSID oddělit.

Potřebuji zpřístupnit internet pro veřejnost, a dále zachovat síť privátní pro pracovníky.

Mnohokrát děkuji

Díky za skvělý web

Dotaz začátečníka: Jaký je rozdíl mezi acces portem a trunk portem?

Dík

Pokud jsem to dobře pochopil tak acces port lze zařadit pouze do jedné Vlan?

Pro WAN se používá Frame Relay? Použité technologie u WANů se za prvé různí (takže není jen jedna) a za druhé je teď podle mě nejrozšířenější ATM.

Ahoj,

jak udělat aby jeden DHCP server přiděloval dva různé rozsahy, jinak zamaskované do dvou Vlan. Lze to nějak řešit?

Nebo si pomoci pomocí virtuálních sítí přímo na serveru DHCP?

Pokud je udělán trunk s obou sítí a portu switche primo na DHCP server adresy se přidělují z obou oborů náhodně, podle přicházejících požadavků klietů.

Děkuji

odpověď na [39]Michal: Ten dotaz je hodně zmateně napsaný.

Každopádně je běžnou vlastností DHCP, že přiděluje adresy do více LAN (potažmo VLAN), záleží na nastavených poolech. Podle toho, z jakého interfacu (do jakého subnetu patří) přijde požadavek na adresu, tak z odpovídajícího poolu ji DHCP server přidělí.

Řešit se to může VLANami nebo několik síťovými interfacy (každý adaptér musí mít nastavenu IP adresu).

Zdravím, Vmware ESXi podporuje 802.1q, takže síťovku z ESXi hostu připojím do trunku switche (jsou zde 3 Vlany), pak tedy do daného esxi hostu přivedu tyto 3 Vlany (každý ma vlan id). V ESXi pak na virtuálním switchi (nebo na portgroup) nastavím vlan id a daný vswitch (nebo portgroup) bude zpracovávat jen ten provoz kde jsou shodné vlan id? díky za odpověď

odpověď na [41]Tomeš: Zhruba tak, na virtuálním switchi přidám port groupy, kterým nastavím jednu VLANu. K port group pak přiřadím server a je to, může jen do dané VLANy (bez tagování).

Mám switch 3com 2928 na serveru winXP s realtek rtl8139 a potřebuji několik (4 a víc) oddělených skupin a společný internet.

Lze použít tento swich? díky za odpověď

Zdravím,

moc děkuji za perfektní článek a vlastně celý web. Je to srozumitelně vysvětlené i pro začátečníky jako jsem já, což je super.

Tento článek mi suprově pomohl při zpracování maturitní otázky

Ještě jednou děkuji a přeji hodně chuti do dalšího psaní

Dakujem za vysvetlenie. Prajem veľa uspechov.

Muj dotaz zni, je mozne mit na jednom Cisco routeru (C876) toto:

Vlan1 : subnet 192.168.0.1 - 192.168.0.63

Vlan2 : subnet 192.168.0.64 - 192.168.0.255

nedari se mi to s hlaskou spatne masky.. diky za radu

odpověď na [46]Pikolik: První část jde 192.168.0.0/26, ale to druhé nejde, jakou by to mělo masku? Šlo by 192.168.0.128/25.

Zdravím,

snažím se zprovoznit wifi síť pro učitele a žáky pomocí VLAN. Situace je taková:

AP Netgear WG103 podporující VLAN

- ssid ucitel VLAN2

- ssid student VLAN3

AP jsou připojeny do switche Netgear GS724TP, každý z nich do portu, který má nastaven trunk na VLAN2 a VLAN3 (označeny jako tagged)

Upload učitelské sítě 192.168.1.0/24 do portu switche nastaveného jako untagged pro VLAN2, žákovské sítě 192.168.0.0/24 do portu switche nastaveného jako untagged pro VLAN3.

Podle toho, jak jsem pochopil VLAN bych čekal, že po připojení na učitelskou síť by měl klient dostat IP adresu z DHCP serveru učitelské sítě a obdobně pro studenskou síť. Bohužel se tak neděje a pokus o připojení skončí na neúspěšném načítání síťové adresy.

Díky za každou radu, trochu v tom plavu.

odpověď na [48]semada:

Odpovím si sám

Stačilo na uplink portech nastavit stejný PVID jako VLAN.

Zdravím, děkuji za výnorně napsaný článek. Měl bych jeden dotaz ohledně konkrétního propojení. V síti máme linux router (PC s Debianem) a na něm nastavené konkrétní adresy vnitřní sítě na jedné LAN kartě (3 brány), která je propojena do hlavního switche. V tuto chvíli zde žádná VLAN neběží a veškerá PC jsou zapojena do jednoho velikého segmentu. Snažíme se nyní o rozdělení sítě za switchem do jednotlivých VLAN (pro omezení broadcast stormů a vzájemné oddělení viditelnosti stanic, jež jsou připojena za porty switche). Mám ale takový věcný a prekérní dotaz. Používáme v síti veřejné IP adresy (3 x plný C rozsah), jež jsou napevno nastaveny na uživatelských PC. Potíž je v tom že za jednotlivými porty switche se ty adresy prolínají (jedná se o desítky PC). Dá se i v tomto případě, kdy není síť rozdělená do jednotlivých subnetů, provozovat VLAN za účelem výše popsaných výhod (omezení broadcast stormů a vzájemné oddělení viditelnosti stanic na jednotlivých AP jež jsou připojena za porty switche)? Sjednocení adres je momentálně neproveditelné - běh na dlouhou trať. Obávám se že nikoli, ale pro jistotu se ptám zde a prosím o radu. Pokud by to však bylo realizovatelné, je reálné nastavit třeba každý port jako jinou VLAN a hlavní propojku do linux serveru (k bránám) nějak tak, aby přidělovala bránu všem VLANám a nastavit tento port na switchi jako Trunk? Asi hloupost, že? Nějaké řešení? Díky za něj a hezký den!

odpověď na [50]Joest: Nějak jsem nepochopil ten popis. Na tom Linux routeru máte bez použití VLAN využity na jednom interfacu 3 adresy gatewaye? Stejně tak jsem nepochopil, jak se vám mohou prolínat IP adresy. Na jednom portu switche máte více PC? A různá PC mají stejné IP adresy?

Když pominu výše uvedené. Můžu udělat trunk port, spojit na Linux server, který VLANy bez problémů podporuje. Ten server bude mít adresy ve více subnetech a ve všech pracovat (a routovat).

Já osobně nejsem bohužel správcem toho daného linux serveru, nicméně je to jak popisujete. Když samozřejmě pominu vstupní interface s hlavní konektivitou do linuxu (eth0), pak na druhém interface (eth1) je nastaveno celkem 5 bran (5 x plný C rozsah adres, z toho máme na linuxu 3 brány pro 3 rozsahy veřejných IP od našeho providera, jež pak nastavujeme napevno uživatelům v síti do jejich PC). To, že se adresy prolínají bylo myšleno tak, že za hlavním switchem, který ej napojen právě k eth1 linuxu je napojena jedna velká síť, kde jsou využívány různě ty uvedené IP adresy (některé veřejné, veřejné IP z různých rozsahů, jiné IP adresy NATové, apod.). Dotaz pak zní, jestli je možné nastavit VLAN s trunk portem k linuxu a linux samotný tak, aby za svitchem byly odděleny jednotlivé porty (za nimi jednotliví uživatelé) a zároveň linux routoval a poskytoval funkci brány v každé VLAN na switchi. Tak trošku mě to ale vede k názoru, tak jak se do té představy "zakousávám", že takové řešení by stejně asi nic pozitivního nepřineslo...že pokud nejsou rozděleny subnety do jednotlivých portů switche, je to vůbec asi celé zbytečné to takto dělat. jaký an to máte názor? A díky předem za rychlou odpověď

odpověď na [55]feták: bjczfgýko

odpověď na [2]joshik: kundooooo

2Joest: Da se to, dokonce to je presne v clanku popisovano.

Samozrejme, pokud mas jeden switch s vlanama a na jeho porte ti visi dalsi, ktery to neumi, tak ti vsichni jeho klienti padnou do jedny vlany - pokud pouzijes nastaveni podle portu. Jak je v clanecku, muzes pouzit trebas MAC adresu, pak je ti jedno jak daleko klient je. Samozrejme tim neomezis broadcasty na podrizenem switchi - na jeho urovni se klienti z ruznych vlanu uvidi (pokud taky neumi vlan). Pokud do chces oddelit uplne, potrebujes aby vlany umely vsecny prvky mezi klientem a routerem.

Trunkem to pak posles routeru pro kterej se to bude chovat tak, ze ma na eth1 N ruznych oddelenych siti, mezi kterejma muze (ale nemusi) routovat. V tucnakovi se to to bude jevit nejspis jako eth1:0, eth1:1 ... tedy samostatny eth porty se vsim vsudy.

Dobrý den. Musí být VLANA pro VOIP tagovaná ?

odpověď na [58]Zdenek59: Na takto položenou otázku mohu odpovědět. Nemusí.

Dostal jsem úkol ve škole : Konfigurace VLAN na L2 switchi s managmentem (teoretická prace + příklady ) Má někdo nějaký nápad na příklady ?? díky za odpověd´...

Pochvala za velmi užitečné články a hlavně výborné "učitelské" vysvětlení problematiky.

Dobrý večer, dovolil bych si jednu pravopisnou korekturu.

"Proč vznikly VLANy

Technologie VLAN začala vznikat kolem roku 1995, ale zprvu se jednalo o různá proprietární řešení. V praxi se však více rozšířili až před několika lety a to hlavně ve středních a velkých firmách..."

V Případě, že se hovoří o VLANách -> "rozšířily".

S pozdravem, Lukáš.

Dobry vecer,

super clanek, mel bych jeden orisek, je to na delsi popis.

Mam firewall se tremi interface.

int1. - untrust zona - z netu

int2. - DMZ - Cisco SF200 s VLAN a nekolika servery s verejnymi adresami.

int3. - trust zona - vnitrni sit, Cisco exp500 s VLAN, PC, VoIP atd.

Na Cisco SF200 v DMZ je nastaveno nekolik VLAN pro ruzne servery z duvodu zamezeni moznosti komunikace mezi servery.

Pro komunikaci do trusted zony je jeden port jako trunk prochazejici pres int2 na FW na int3 a dale na trunk port v dalsim Cisco SW.

Tohle funguje OK.

Problem je komunikace pres FW do DMZ z Untrusted zony. Prichazeji netagovane frame a projdou pres int1 a int2 na FW na trunk port SF200. Ten je samozrejme zahodi protoze jsou netagovane.

Resenim by bylo udelat sub-interface na FW pro kazdou VLAN ale ty by se musely adresovat, coz sezere drahocenne verejne IP adresy. Honit to pres NAT je taky problem protoze ne vsechny sluzby to prekousou.

Je jeste nejake jine elegantni reseni ?

Diky a Zdravim, Patejl

Ahoj je možné že laciné switche umí VLAN, ale neumí Trunk port, jak se pak propojí dovedou sítě do jiného místa ?

odpověď na [64]Druid: Já nikdy nepracoval se switchem, který neuměl trunk. Ale pokud má pouze access porty, tak je jediná možnost spojit s jiným switchem tolika porty, kolik VLAN chceme přenést.

Zdravím, potřebuji poradit s VLAN. Máme podnikovou síť s několika podsítěmi a komunikace mezi nimi je dělaná routováním. Vznikl požadavek do naší sítě pustit jinou firmu, ale nesmí se zařízení obou firem navzájem vidět. VLAN je asi ideální volba, ale narazil jsem na jeden problém. Vytvořím VLAN pro naší firmu a pro cizí firmu. Co se týče naší firmy tak bych rád, aby byla komunikace mezi subnety nadále routovaná. VLAN cizí firmy potřebuji protlačit mezi dvěma routery na jiné místo v podniku, ale né routováním. (mám pocit, že kdybych to udělal routováním, tak se obě VLANy uvidí) Lze tu jednu VLAN protlačit těma dvěma roterama tak, abych nenarušil routování té původní sítě a zároveň aby se ty routry chovali jako switche pro tu VLAN té cizí firmy? Doufám, že jsem dotaz formuloval dostatečně jasně. Díky.

Díky.

Zdravím, díky za úžasný web se spoustou informací. Přesto prosím o radu. Mám na switchi 2 VLANy (1-default a 2). Přes trunk port je tlačím na wifi AP (s pouze native VLAN), na nemž visí PC s virtuálkou. Potřebuju, aby PC vidělo na VLAN1 a virtuálka na VLAN2. Zatím se nedaří - PC na VLAN1 vidí, ale virtuálka na VLAN2 ne. Zahazuje AP rámce VLAN2? Musí být na AP také definované obě VLAN? Pokud to udělám, chce po mě AP definovat jedno SSID pro native VLAN a druhé SSID pro VLAN2. To ale kvůli virtuálce nejde. Obě VLANy by se měly přenášet přes jedno SSID. Jde to vůbec nějak udělat? Díky.

odpověď na [67]Kraken: Nejsem si jist, že úplně chápu ten popis. Ale podle mých znalostí není možné připojit jedno SSID do dvou různých sítí (VLAN). SSID se páruje s jednou VLAN. Jinak se to musí řešit nějakým routováním.

odpověď na [68]Samuraj: OK, jde o to, že ta virtuálka (VirtualBox) komunikuje do sítě přes síťový bridge na wifi rozhraní PC, čili PC i VM jedou přes jediné SSID na AP. AP je připojený na trunk port switche. Jak na AP udělat, aby rozlišil komunikaci z PC na VLAN1 a z VM na VLAN2?

Zrovna u Cisco switchů při použití telefonu a pc zapojených do jednoho portu nemusí být port jako trunk a přesto na něm můžou být 2 VLANy. Port lze nastavit jako klasický access a k tomu se přidá "switchport voice vlan /číslo voice vlany/" a máme 2 vlany na portu. Podmínkou pro správné fungování je zapnutý CDP protokol (defaultně je).

Samuraji, díky za Tvoje články, hodně informací jsem čerpal zrovna odtud. Zítra mám absolutorium a uvidíme, kolik jsem si zapamatoval.

Dobrý den, je to úžasný web, opravdu díky.

Mám dotaz. Jde nastavit na jedné VLAN několik sítí?

Např. na VLAN 1 by byly sítě 192.168.0.0/24 a 192.168.2.0/24 ?

Díky

odpověď na [72]Martin: Teoreticky v tom není žádný problém. VLANa je něco jako skupina fyzických switchů, tam si můžu dělat adresování jak chci. Pokud to chci ale nějak routovat a propojit s jinými VLAN, tak je to již složitější. Obecně se doporučuje pro každou VLAN jeden adresní rozsah.

Ahojte, problematike VLAN sa venujem už roky a dobre to poznám. Riešim ale v jednej firme malý spor s kolegom. Totiž tam z finančných dôvodov sme pristúpili k tomu, že za manažovateľným Cisco switchom sme pustili na jednom porte VOIP VLAN ako tagged a počítačovú VLAN ako untagged. Na tom porte je viacero malých nemanažovateľných switchov v kaskádach vedľa seba a aj za sebou. Na nich sú telefóny, ktoré sú nastavené tak, že si majú vziať tagged voice VLAN a počítače si zase berú svoju untagged sieť.

Kolega hovorí, že keďťe malý switch nepozná 802.1Q, prepne sa do stavu HUB, začne posielať všetko tagované všade a zabije mi sieť.

Ja si to ale nemyslím, nakoľko keďže nerieši tagy, zdroj a cieľ má jasný, čiže nie je dôvod na to, aby ostreľoval všetko.

Kde je podľa vás pravda?

Dobrý den, chtěl bych se zeptat, protože mi to z článku není 100% patrné.

Chtěl bych se zeptat na dva příklady propojení Cisco switchu:

1) Mezi dvěma swicthema chci přenášet pouze jednu VLANU takže u výstupního switche nastavím: acces untaged

A u druhého switche nastavím taky acces untaged..?

2)- zde jsem trošku zmaten: Mezi dvěma Cisco swicthema chci přenášet více VLAN např..: VLAN ID: 10,20,30. Takže u prvního výstupního switche nastavím na ty dané VLANy trunk tagged...? (Zde si nejsem jistý právě jestli tagged nebo untagged)

A u druhého switche nastavím to stejné tedy: trunk tagged..?

Děkuji.

odpověď na [75]Petr Zavoral: Když mluvíme o Cisco switchích, tak nikdy nemluvíme o tagged nebo untagged. Pokud je mód Access, tak se nepřidává tag, pokud jde o Trunk, tak se přidává (až na Native VLAN).

1) na obou stranách access

2) na obou stranách trunk

Každopádně obě strany musí být vždy nastaveny stejně, jinak to nebude fungovat.

Ahoj,

už pár let mě mé hledání odpovědí na síťové problémy vždy zavede na Tvé stránky a musím Ti tedy poděkovat, protože vesměs je to zde všechno vysvětlené dostatečně polopatě a člověk si z toho i něc oodnese

Takže Díky Ti!

Perfetkní článek, učím se z něj na maturitu, díky moc!

Dobrý den všem, potřeboval bych poradit co dělám špatně. Mám Cisco switch WC-C3560CX-12PD-S.Mám vytvořené dvě vlany, každé přiřazené 4 porty a každé přidělená ip adresa(192.168.10.1 a 192.168.20.1 255.255.255.0).Zapnutý ip routing. Když pingnu z počítače na vlan1 se statickou ip 192.168.10.10 255.255.255.0 vých.brána 192.168.10.1 tak dopingnu na vlan1, vlan2, ale na druhé pc s adresou 192.168.20.10 ne, opačně stejně. V Cisco pacet tracer ta konfigurace funguje.Dík za pomoc

Dobrý deň, potreboval by som radu. Mám router Cisco a switche SGE2010. Sú tam nastavené rôzne VLANY. Napr. 102,103. A ja by som potreboval na jednom porte mať prístup k dvom VLAN. To znamená, že jeden počítač by bol vo VLANe aj 102 a aj 103. Je to možné?

odpověď na [80]zoly: To je přesně popsáno v tomto článku, využívá se k tomu Trunk.

odpověď na [81]Samuraj: Port je nastavený na Trunk. Join VLAN to Port je nastavený na 103U a 102T. Na PC je VLANa 103, ale k počítačom na 102 sa nepripojím a ani opačne. Nemusí VLAN byť nastavená aj na PC?

Takže som na to prišiel . Problém bol v tom, že za tým manažovateľným portom bolo AP a až z AP som mal pripojené PC. Ak som AP nahradil switchom alebo to zapojil na priamo do portu všetko bolo OK. Fungujú VLANy aj na karte Realtek a testoval som to aj v Hyper V. Všetko OK

. Problém bol v tom, že za tým manažovateľným portom bolo AP a až z AP som mal pripojené PC. Ak som AP nahradil switchom alebo to zapojil na priamo do portu všetko bolo OK. Fungujú VLANy aj na karte Realtek a testoval som to aj v Hyper V. Všetko OK